Multi-Faktor-Authentifizierung (MFA) ist mittlerweile ein unverzichtbarer Bestandteil moderner IT-Sicherheitskonzepte. Insbesondere in Cloud-Umgebungen, in denen zahlreiche Dienste und Anwendungen miteinander vernetzt sind, schützt MFA vor unautorisierter Nutzung und erhöht die Sicherheit erheblich. Eine der gängigsten Formen der MFA ist die Nutzung von zeitbasierten Einmalpasswörtern (TOTP), die auf einem geheimen Schlüssel und einem sich ständig aktualisierenden Algorithmus basieren. Der External Secrets Operator, ein beliebtes Tool zur Verwaltung von Secrets in Kubernetes-Umgebungen, hat mit der Integration eines neuen MFA/TOTP-Generators einen bedeutenden Schritt in Richtung Automatisierung und Sicherheit gemacht. Diese Erweiterung eröffnet vielseitige Möglichkeiten, MFA nahtlos in Cloud Workflows einzubinden und gleichzeitig den Verwaltungsaufwand zu minimieren.

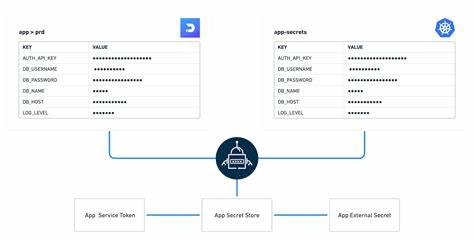

Die neue Funktion ermöglicht die direkte Generierung von TOTP-Codes innerhalb des External Secrets Operator durch das Definieren eines eigenen Generators. Das bedeutet, dass beispielsweise AWS- oder Azure-Sitzungen, die MFA-Token erfordern, automatisiert mit gültigen TOTP-Codes versorgt werden können, ohne dass manuell eingegriffen werden muss. Für den Kubernetes-Nutzer gestaltet sich das Setup denkbar einfach. Der MFA-Generator wird als benutzerdefinierte Ressource definiert, welche einen Verweis auf den geheimen Schlüssel enthält. Dieses Secret ist im Kubernetes-Cluster in Form eines Opaque-Typs hinterlegt und beinhaltet den erforderlichen Seed für die Token-Generierung in Base64-kodierter Form.

Über einen ExternalSecret-Objekt wird dann die Verbindung zwischen der TOTP-Generierung und dem jeweiligen Ziel-Secret hergestellt, das beispielsweise von Anwendungen oder Skripten genutzt werden kann. Die Konfigurierbarkeit des MFA Generators ist ein weiterer großer Vorteil. Anwender können nicht nur die Standardwerte für Länge und Zeitperiode der Tokens übernehmen, sondern diese bei Bedarf flexibel anpassen, so dass auch längere Codes oder veränderte Zeitintervalle generiert werden können. Dies ist besonders wichtig, weil verschiedene Service-Provider teilweise unterschiedliche Anforderungen an das Format und die Gültigkeitsdauer der Einmalpasswörter stellen. Standardmäßig wird das TOTP nach dem RFC-Protokoll mit SHA1 als Hash-Algorithmus erzeugt, allerdings lässt sich auch SHA256 oder SHA512 als Algorithmus einstellen, um der jeweiligen Sicherheitsanforderung zu genügen.

Das verbessert die Kompatibilität mit diversen MFA-Systemen erheblich. Die Möglichkeit, Token automatisch zu erzeugen und als Secrets zu verwalten, bietet Cloud-Ingenieuren erhebliche Erleichterungen im Alltag. Wo früher manuelle Eingriffe notwendig waren, kann heutige Infrastruktur nun selbstständig MFA-Codes generieren und aktualisieren, was nicht nur Sicherheit erhöht, sondern auch die Fehleranfälligkeit reduziert. Besonders in großen CI/CD-Pipelines oder automatisierten Deployments trägt dieses Feature zu effizienten Workflows bei. Darüber hinaus wird durch die zentrale Verwaltung solcher MFA-Secrets im Kubernetes-Cluster gewährleistet, dass Zugriffsrechte klar definiert und überwacht werden können.

Sicherheitsteams profitieren von dieser Transparenz und Kontrolle, ohne dabei den Komfort einer automatisierten Lösung einzubüßen. Die Integration des MFA/TOTP-Generators in den External Secrets Operator ist ein Paradebeispiel dafür, wie moderne Sicherheitsmechanismen in Cloud-Native-Umgebungen zunehmend automatisiert und damit skalierbar werden. Gerade Unternehmen, die auf AWS, Azure oder andere Cloud Provider setzen, können so ihre Sicherheitsstandards durch automatisierte MFA-Token-Generierung auf einfache Weise verbessern. Anwender, die den MFA-Generator nutzen möchten, sollten allerdings sicherstellen, dass sie die geheimen Schlüssel sicher verwalten und die Rechtevergabe im Kubernetes-Cluster korrekt konfigurieren. Der Schutz dieser sensiblen Seeds ist entscheidend, denn sie bilden die Grundlage der Token-Generierung.