Die digitale Welt und ihre Sicherheitsmechanismen entwickeln sich ständig weiter, doch gelegentlich sorgen Updates großer Anbieter für technische Probleme, die weitreichende Konsequenzen nach sich ziehen können. Ein aktuelles Beispiel zeigt, wie eine Aktualisierung im Apple-Ökosystem die Funktionalität der beliebten Authentifizierungsoption „Sign in with Apple“ massiv beeinträchtigt hat und dabei für etwa ein Drittel der Nutzer Datenverlust verursachte. Dieser Vorfall unterstreicht deutlich wichtige Aspekte im Bereich der Nutzeridentifikation und der Datenverwaltung in modernen Web- und Mobil-Anwendungen. „Sign in with Apple“ wurde von Apple als sichere und datenschutzfreundliche Login-Methode etabliert, die es Usern erlaubt, sich mit ihrer Apple-ID auf verschiedensten Plattformen anzumelden. Ein besonderes Feature ist die Möglichkeit, eine durch Apple private Relay-E-Mail-Adresse (Endung: @privaterelay.

appleid.com) zu verwenden, wodurch die echte E-Mail-Adresse des Nutzers verborgen bleibt. Dies soll die Privatsphäre schützen und unerwünschtes Tracking verhindern. Doch genau diese Funktion wurde im Mai 2025 zum Problem, als Apple ein Update durchführte, das scheinbar unbeabsichtigte Nebenwirkungen für Drittanbieter-Dienste nach sich zog. Bei dem Vorfall, der präzise am 3.

Mai 2025 begann, beginnt Apple, plötzlich neue und unerwartete Nutzerkennungen (User Identifier) für bestehende Apple-IDs zurückzugeben. Diese Nutzerkennungen sind Teil des Authentifizierungsprozesses und dienen zur korrekten Zuordnung eines Nutzers zu seinem Konto. Durch die plötzliche Änderung verlieren Dienste jegliche Möglichkeit, wiederkehrende Nutzer zu erkennen und mit deren Daten zu verknüpfen. Besonders dramatisch wirkt sich dieser Effekt auf Nutzer aus, die sich per Apple-ID unter Verwendung der privaten Relay-E-Mail registriert haben. Diese Ersatzadressen funktionieren nach dem Update teilweise nicht mehr, was dazu führt, dass E-Mails nicht mehr zugestellt werden können und auch die Nutzer die Dienste nicht mehr wie gewohnt autorisieren können.

Entwickler von ASO.dev, einem bekannten Dienst für App Store Optimierung, berichten, dass circa ein Drittel ihrer Nutzer, die sich mit der Apple-ID angemeldet hatten, nach dem Update weder erreichbar noch identifizierbar sei. Durch den Verlust der Ursprungskennung sind die Systeme gezwungen, diese wiederkehrenden Nutzer als komplett neue User zu betrachten. Die logische Folge ist ein massiver Bruch in der Datenspeicherung und Nutzungsverlauf – die historische Verbindung der Nutzer zu ihren Konten geht verloren. Dies führt nicht nur zu einem erheblichen Datenverlust, sondern auch zu ausbleibender Kommunikation mit den betroffenen Usern, da die übermittelte private Relay-E-Mail nun keine Zustellungen mehr zulässt.

Die Probleme traten unmittelbar im Zusammenhang mit Apples Veränderungen an deren Entwicklerkonsole auf, speziell im Bereich Accounts und Profile. Dabei erfolgte zuvor eine Migration der Entwicklerkonten von individuellen zu organisatorischen Accounts, ohne dass im Vorfeld Anzeichen für mögliche Konsequenzen erkennbar waren. Im Nachhinein liegt der Verdacht nahe, dass innerbetriebliche Änderungen bei Apple für das Problem verantwortlich sind. Die Entwickler stehen vor mehreren Herausforderungen. Einerseits bringt die veränderte Nutzerkennung Grundlegendes durcheinander: Keine E-Mail-Adresse, keine verknüpfte Apple-ID, damit keine Möglichkeit, bestehende Nutzer sicher zu identifizieren und ihnen den Zugriff wiederherzustellen.

Andererseits führt das Versagen der privaten Relay-E-Mail dazu, dass selbst Benachrichtigungen und Authentifizierungs-E-Mails nicht zugestellt werden können. Nutzer berichten außerdem davon, dass die beim Apple-ID-Dashboard verfügbaren autorisierten Applikationen durch das Update verschwunden sind – eine weitere Indikation dafür, dass Apple Änderungen an den Nutzerberechtigungen oder der API-Struktur durchgeführt hat. Der Mangel an unmittelbarer Unterstützung auf Seiten Apples verschärft die Situation zusätzlich. Bis dato wurden mehrere Support-Tickets an Apple gesendet, ohne Rückmeldung oder Hinweise auf eine kurzfristige Lösung. Es fehlt zudem an einem klar definierten Eskalationsweg oder einer Kontaktmöglichkeit wie Live-Chats oder direkte Ansprechpartner.

Diese Kommunikationslücke macht es Entwicklern fast unmöglich, schneller zu reagieren oder Zeiträume für die Wiederherstellung der Nutzerzugänge festzulegen. Das Beispiel von ASO.dev zeigt aber auch eine wichtige Lehre auf: Der ausschließliche Verlass auf eine einzige Authentifizierungsmethode, wie „Sign in with Apple“, birgt erhebliche Risiken. Das Unternehmen konnte die Verluste minimieren, weil eine alternative Anmeldung mit E-Mail und Einmalpasswort weiterhin verfügbar war. Ohne diese Rückfallebene wären sämtliche Nutzer, die sich ausschließlich über Apple ID registriert hatten, dauerhaft ausgesperrt gewesen.

Diese Situation gibt Anlass zur breiteren Diskussion über Authentifizierungsstrategien in der modernen Softwareentwicklung. Auch wenn große Plattformen wie Apple, Google oder Facebook hochentwickelte und bequeme Login-Mechanismen bereitstellen, bleibt die Abhängigkeit von einzelnen Anbietern stets eine potenzielle Schwachstelle. Technische Änderungen, Wartungen oder unbeabsichtigte Fehler können zu weitreichenden Folgen führen, die die Nutzererfahrung massiv beeinträchtigen. Daraus folgt eine eindeutige Empfehlung: Entwickler sollten immer alternative Login-Verfahren implementieren, die es erlauben, Nutzer trotz Ausfällen eines Dienstes weiterhin zu identifizieren. Auf Nutzerseite ist es sinnvoll, sich bewusst zu sein, wie die Anmeldung bei verschiedenen Diensten erfolgt.

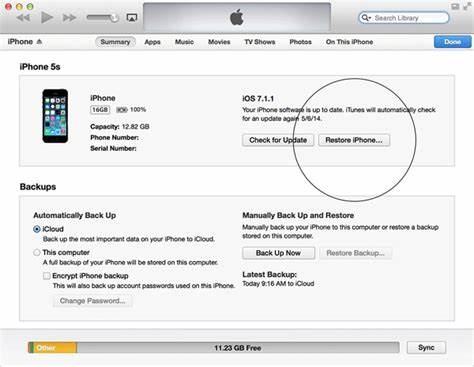

Die Nutzung von privaten Relay-E-Mails hat klare Vorteile für den Datenschutz, kann im Falle technischer Probleme jedoch auch Nachteile mit sich bringen. Ein aktives Management der eigenen Apple-ID-Einstellungen und die regelmäßige Kontrolle autorisierter Apps helfen, unliebsamen Überraschungen vorzubeugen. Für Apple dürfte dieser Vorfall Anlass sein, die eigene Entwicklerkommunikation weiter zu optimieren und Lösungen für problematische Updates schneller bereitzustellen. Der Vertrauensverlust bei Entwicklern und Nutzern gleichermaßen kann langfristig zu erheblichen Reputationsschäden führen. Transparenz über Änderungen und proaktive Unterstützung sind essenziell, um die Integrität des Ökosystems zu gewährleisten.

Abschließend zeigt das aktuelle Beispiel, dass auch scheinbar sichere und etablierte Systeme nicht immun gegen weitreichende Fehler sind. Besonders in Zeiten, in denen digitale Identitäten und persönliche Daten zentrale Bausteine im Online-Leben bilden, dürfen kritische Authentifizierungsmethoden nicht nur auf Bequemlichkeit gesetzt werden. Ein mehrstufiger Ansatz kombiniert mit Redundanzen und klaren Wiederherstellungsmechanismen gehört zum Pflichtprogramm moderner Anwendungen. Nur so lassen sich Datenverluste, Nutzerfrustration und Betriebsausfälle zuverlässig vermeiden und das Vertrauen in digitale Dienste nachhaltig sichern.