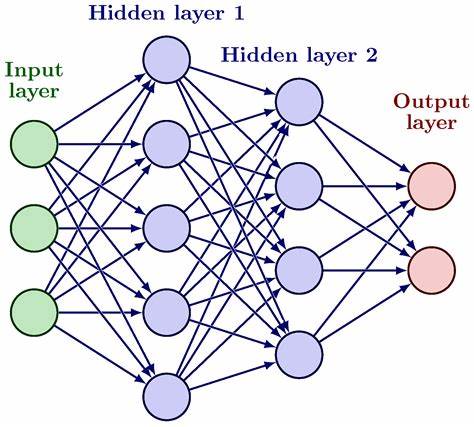

Neuronale Netzwerke und kryptographische Chiffren wirken auf den ersten Blick wie zwei Welten, die kaum Berührungspunkte haben. Während neuronale Netzwerke darauf ausgelegt sind, Muster aus Beispielen zu lernen und darauf basierend Texte oder Bilder zu erzeugen, dienen kryptographische Verfahren dazu, Informationen so zu verschlüsseln, dass sie vor unerlaubtem Zugriff geschützt sind. Trotz dieser grundverschiedenen Ziele weisen die zugrundeliegenden Algorithmen verblüffende Ähnlichkeiten auf, die auf gemeinsame Anforderungen bei der Verarbeitung und Transformation von Daten zurückzuführen sind. Ein wesentliches Element beider Technologien ist die Verarbeitung von Sequenzen. Neuronale Netzwerke, insbesondere die klassischen rekurrenten Netzwerke, verarbeiten Zeichen oder Token schrittweise in eine interne Zustandsebene, aus der dann die Ausgabe generiert wird.

Diese Vorgangsweise leuchtet ein, da die Eingaben unterschiedlich lang sein können und schrittweise in einem festen Zustandsformat zusammengefasst werden müssen. Ähnlich funktioniert das sogenannte Sponge-Verfahren, das in der SHA-3 Hashfunktion verwendet wird. Hier werden Eingabedaten schrittweise absorbiert und anschließend eine fixe Ausgabe erzeugt. Beide Verfahren teilen also die Idee, eine variable Datenmenge durch sukzessives Einfügen in einen festen internen Zustand zu verdichten. Moderne Hardware ist jedoch zunehmend parallel aufgebaut und profitiert nicht von sequentieller Verarbeitung.

Deshalb haben beide Bereiche eine parallele Variante entwickelt, bei der der zeitintensive Kernalgorithmus auf verschiedene Teile der Eingabe gleichzeitig angewendet wird. Danach werden die Ergebnisse durch einfache Addition zusammengeführt. Dieses Vorgehen allein verwischt allerdings die Reihenfolge der Daten, weshalb zu jedem Datenchunk Positionsinformationen hinzugefügt werden – sogenannte Positionencodierungen. Während in neuronalen Netzwerken diese Konstruktion die leistungsstarken Transformer-Modelle ermöglicht hat, verwenden kryptographische Verfahren die gleiche Technik für schnelle und sichere Message Authentication Codes. Im Kern dieser Algorithmen steht ein immer wiederkehrendes Muster: abwechselnde lineare und nichtlineare Verarbeitungsschritte, die vielfach wiederholt werden.

Die linearen Transformationen erlauben es, Informationen zwischen verschiedenen Datenpunkten zu vermischen, sodass jeder Bereich des Zustands mit anderen Bereichen interagieren kann. Die nichtlinearen Schritte dagegen sorgen für Komplexität. Ohne sie würde eine Aneinanderreihung von linearen Operationen letztlich nur eine einzige lineare Abbildung ergeben, die nicht ausreichend komplex wäre. Diese einfache, aber effektive Struktur wird in beiden Bereichen oft sehr weit getrieben und über viele Schichten hinweg wiederholt. Dies führt dazu, dass sich viele komplexe Abhängigkeiten innerhalb des Zustands ausbilden.

Das besondere daran ist, dass beide Disziplinen sich dabei nicht auf maßgeschneiderte Architekturen für jede Aufgabe verlassen, sondern mit einer einzigen Schichtstruktur arbeiten, die vielfach wiederholt wird. Das vereinfacht Forschung und Optimierung erheblich, da nur eine Art von Baustein analysiert und verbessert werden muss. Ein weiteres bemerkenswertes Merkmal ist die Art und Weise, wie in beiden Feldern die Mischvorgänge im inneren Zustandsbereich organisiert sind. Die Zustände werden oft als zweidimensionale Gitterstruktur abgelegt, und bei der Verarbeitung wechseln sich Mischoperationen ab, die entweder auf Zeilen oder auf Spalten angewendet werden. In neuronalen Netzwerken sorgt zum Beispiel die Aufmerksamkeitsmechanik für eine Durchmischung über die Sequenzpositionen (die Zeilen), während die Feed-Forward-Schichten innerhalb der einzelnen Positionen über die Kanäle vermischen.

Vergleichbare Muster finden sich in bekannten Verschlüsselungsverfahren wie AES, das durch ShiftRows und MixColumns eine abwechselnde Durchmischung entlang von Zeilen und Spalten sicherstellt. Dieses Verfahren erlaubt eine effizientere Berechnung, da das horizontale und vertikale Vermischen in kleinen, unabhängig verarbeitbaren Einheiten erfolgt, was die Parallelität und Cache-Effizienz erhöht. Die Gründe für diese Ähnlichkeiten gehen weit über eine oberflächliche Kopie von Ideen hinaus. Die Forschungsgeschichte beider Disziplinen zeigt nur wenige Anzeichen einer direkten Übernahme von Konzepten, vielmehr handelt es sich offenbar um eine Art konvergente Evolution, bei der vergleichbare Anforderungen zu vergleichbaren Lösungen führen. Ein entscheidender Faktor ist die vergleichsweise geringe Korrektheitsanforderung, die sowohl an neuronale Netzwerke als auch an symmetrische Verschlüsselungen gestellt wird.

Wo viele Algorithmen streng definierte korrekte Ausgaben liefern müssen, genügt es in der Kryptographie, dass Verschlüsselungen invertierbar sind, also ohne Informationsverlust rekonstruiert werden können. Neuronale Netzwerke benötigen lediglich Differenzierbarkeit, um mittels Gradientenverfahren trainiert zu werden. Die Möglichkeit, Algorithmen aus einfachen invertierbaren oder differenzierbaren Bausteinen zusamenzusetzen, eröffnet eine weite Bandbreite an möglichen Konstruktionen, ohne dass jede einzelne streng formal bewiesen werden muss. Die Qualitätbeurteilung in beiden Feldern konzentriert sich mehr auf Komplexität und Durchmischung als auf exakte Korrektheit. In der Kryptographie muss jeder einzelne Ausgabebit von jedem Eingabebit auf komplexe Weise abhängen, um Sicherheit zu gewährleisten.

In neuronalen Netzwerken sollen die Ausgaben ebenfalls möglichst viele Informationen sinnvoll aus der Eingabe nutzen. Daraus ergibt sich die Notwendigkeit mehrfacher, sich wiederholender Mischvorgänge, damit komplexe Wechselwirkungen im Zustand entstehen. Diese Mehrfachdurchmischung unterscheidet sich von anderen Algorithmen, bei denen alle Eingaben nur einmal miteinander kombiniert werden, beispielsweise bei Sortieralgorithmen oder Netzwerkdesigns. Neben diesen theoretischen Gemeinsamkeiten spielt ein enormer Performance-Druck eine wichtige Rolle. Sowohl Verschlüsselung als auch neuronale Netzwerke werden in großem Maßstab eingesetzt, sei es zur Sicherung von Kommunikation oder beim Training und Einsatz großer KI-Modelle.

Dies fordert besonders effiziente Programmierungen, die oft bis auf Assemblerebene oder gar speziellen Hardwarebeschleuniger abgestimmt sind. Die Einfachheit und Wiederholbarkeit der Schichtstruktur wirkt sich hier besonders positiv aus, da sie Optimierungen in Software und Hardware stark erleichtert. Die bevorzugte parallele Strukturierung erhöht darüber hinaus die Ausnutzung moderner Prozessorarchitekturen, was sich in der Praxis durch deutlich kürzere Laufzeiten bemerkbar macht. Letztlich zeigt sich, dass die Grundlage für die Ähnlichkeiten ein gemeinsamer Algorithmusbaukasten ist, der auf einfache Bausteine und deren intensive Wiederholung setzt, eine Komplexitätssteigerung durch nichtlineare Funktionen vorsieht und stets eine hohe Performance anstrebt. Die evolutionäre Parallele erinnert an die mehrfach unabhängige Entwicklung von visuellen Systemen in der Natur – jeweils passend zu den Anforderungen der Umwelt.

Neueste Entwicklungen zeigen zudem, dass inzwischen Ideen aus der Kryptographie gezielt zurück in die Welt der neuronalen Netzwerke fließen. Reversible Netzwerke etwa übertragen Prinzipien aus den Feistel-Netzen der Kryptographie, was bei der Speicherung von Zwischenergebnissen im tiefen Lernen große Vorteile bringt. Dies deutet darauf hin, dass in Zukunft noch mehr gegenseitige Inspiration zwischen diesen Forschungsfeldern zu erwarten ist. Die Ähnlichkeit zwischen neuronalen Netzwerken und kryptographischen Chiffren ist damit kein Zufall. Sie ist vielmehr das Resultat sehr spezieller Anforderungen an Algorithmen für die Verarbeitung und Vermischung von Daten, gekoppelt mit dem Bedürfnis nach maximaler Effizienz und der Freiheit, einfache Bausteine immer wieder zu verwenden.

Dieses Zusammenspiel führt unweigerlich zu einer konvergenten Architektur, die beide Felder gleichermaßen prägt und in den kommenden Jahren sicherlich weiterhin verstärkt neue innovative Algorithmen hervorbringen wird.