In der zunehmend digitalisierten Geschäftswelt nimmt die Bedeutung sozialer Medien und Online-Plattformen für Marketing, Kundenkommunikation und Markenpflege kontinuierlich zu. Meta Business Suite, die von Meta angebotene Managementlösung für Unternehmensseiten auf Facebook, Instagram und weiteren Plattformen, hat sich dabei als unverzichtbares Tool für zahlreiche Unternehmen etabliert. Doch mit der wachsenden Nutzerbasis steigt auch die Aufmerksamkeit von Cyberkriminellen, die gezielt solche Accounts ins Visier nehmen. Die Cybersecurity-Forschungsfirma CTM360 hat kürzlich einen dramatischen Anstieg von Phishing-Angriffen entdeckt, die sich speziell gegen Business-Nutzer von Meta richten. Die hierbei beobachtete Angriffswelle wurde unter dem Namen „Meta Mirage“ bekannt und stellt eine ernsthafte Bedrohung für Unternehmen aller Größenordnungen dar.

Die Kampagne fokussiert sich vor allem auf sogenannte High-Value-Accounts – jene, die für die Steuerung von Werbeanzeigen, Verwaltung von offiziellen Markenauftritten und sensible Geschäftsprozesse verwendet werden. Durch die gezielten Angriffe riskieren betroffene Unternehmen nicht nur den Verlust vertraulicher Daten, sondern auch finanzielle Schäden und Reputationsverluste. Die Angreifer imitieren dabei täuschend echt offizielle Mitteilungen von Meta. Die Nachrichten sind geschickt gestaltet, um möglichst authentisch zu wirken. In ihnen wird etwa von vermeintlichen Verstößen gegen Richtlinien, drohenden Kontosperrungen oder notwendigen dringenden Verifizierungsmaßnahmen berichtet.

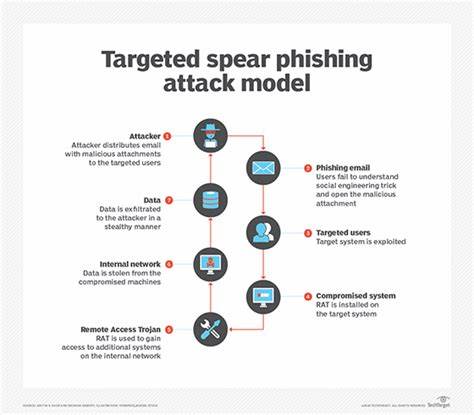

Diese Botschaften werden häufig über E-Mail oder Direktnachrichten verbreitet, um die Nutzer emotional unter Druck zu setzen. Die Urgenz und Autorität der Mitteilungen verleiten viele, die geforderten sensiblen Informationen wie Passwörter oder Einmal-Codes (OTP) preiszugeben. Besonders alarmierend ist die Tatsache, dass CTM360 bereits mehr als 14.000 bösartige URLs identifiziert hat, von denen rund 78 Prozent zum Zeitpunkt der Analyse noch nicht von Browsern blockiert wurden. Cyberkriminelle nutzen hierfür vor allem seriös wirkende Hosting-Dienste wie GitHub, Firebase oder Vercel.

Diese Nutzung etablierter Cloud-Plattformen erschwert die Detektion der Phishing-Seiten erheblich und verschafft den Angreifern einen Vertrauensvorsprung bei potenziellen Opfern. Die Vorgehensweise ist dabei vielschichtig. Zum einen erfolgt der Diebstahl von Zugangsdaten, wobei Nutzer auf fake Webseiten ihre Passwörter und Zwei-Faktor-Authentifizierungscodes eingeben. Clever werden sie durch erscheinende Fehlermeldungen dazu gebracht, ihre Eingaben mehrfach durchzuführen, um möglichst valide Daten zu sammeln. Zum anderen erfolgt auch ein sogenannter Cookie-Diebstahl.

Dabei werden Browser-Cookies abgefangen, die oft den Zugang zum Account ohne erneute Eingabe der Daten ermöglichen. So behalten Angreifer längerfristigen Zugriff auf kompromittierte Konten. Die Folgen dieser Übernahmen gehen weit über den bloßen Zugriff hinaus. Kontrollierte Geschäftskonten werden häufig für eigene Zwecke missbraucht, etwa um betrügerische Werbekampagnen zu schalten, die Kunden täuschen oder schädliche Software verbreiten können. Mit diesem Vorgehen ähnelt „Meta Mirage“ anderen Malware-Operationen wie dem PlayPraetor-Campaign, die Social-Media-Konten für betrügerisches Anzeigen-Management nutzten.

Interessanterweise verfolgen die Angreifer eine ausgeklügelte psychologische Strategie. Sie beginnen mit relativ harmlosen und unauffälligen Warnmeldungen, die zunächst wenig Besorgnis erregen. Im weiteren Verlauf steigern sie die Dringlichkeit und Schwere der Nachrichten sukzessive, bis sie mit Warnungen vor sofortigen Sperrungen oder gar dauerhaften Löschungen von Konten den Nutzerdruck maximieren. Diese schrittweise Eskalation führt oft dazu, dass Betroffene vorschnell handeln, ohne den Wahrheitsgehalt der Nachrichten zu hinterfragen. Für Unternehmen bedeutet das eine klare Empfehlung, kontinuierlich Sicherheitsvorkehrungen zu überprüfen und zu verstärken.

Es ist unerlässlich, Geschäftsaccounts ausschließlich über firmeneigene und gesicherte Endgeräte zu verwalten und für geschäftliche Kommunikation separate E-Mail-Adressen zu nutzen. Zwei-Faktor-Authentifizierung sollte obligatorisch aktiviert sein, um die Angriffsfläche zu verringern. Darüber hinaus ist es wichtig, regelmäßig aktive Sessions zu kontrollieren und ungewöhnliche Aktivitäten schnell zu erkennen. Schulungen und Sensibilisierung der Mitarbeiter im Umgang mit verdächtigen Mitteilungen spielen eine zentrale Rolle. Das Bewusstsein für Phishing-Techniken, das Erkennen von Täuschungsmustern und das Melden verdächtiger Vorfälle können entscheidend zur Risikominderung beitragen.

Die aktuelle Phishing-Welle gegen Meta Business Nutzer verdeutlicht zudem, dass Cyberkriminalität immer raffinierter wird. Indem Angreifer legitime Cloud-Anbieter und vertrauenswürdige Webdienste missbrauchen, wird die Abgrenzung zwischen echten und gefälschten Inhalten für den Laien zunehmend schwieriger. Auch Sicherheitslösungen und Browser sind nicht immer in der Lage, schädliche Inhalte rechtzeitig zu blockieren. Unternehmen sollten daher auf mehrschichtige Sicherheitsstrategien setzen und neueste Erkenntnisse aus der IT-Sicherheitsforschung berücksichtigen. Nur eine Kombination aus technischer Abwehr, organisatorischer Vorsorge und Wachsamkeit der Mitarbeiter kann die Wertgegenstände digitaler Geschäftskommunikation effektiv schützen.

Die Erkenntnisse von CTM360 geben Aufschluss darüber, wie aktive Bedrohungen in der aktuellen Cyberlandschaft aussehen und erinnern alle Meta Business User daran, sich nicht von scheinbar offiziellen Nachrichten irritieren zu lassen. Im Zeitalter digitaler Transformation ist präventive Cybersicherheit nicht mehr optional, sondern eine Grundvoraussetzung für nachhaltigen Geschäftserfolg. Unternehmen sind aufgerufen, proaktiv geeignete Schutzmaßnahmen umzusetzen, um gefährliche Phishing-Attacken frühzeitig abzuwehren und langfristige Schäden zu vermeiden. Nur so können sie das volle Potenzial der Online-Plattformen wie Meta Business Suite sicher und vertrauenswürdig nutzen.