Die Identifikation von Netzwerkanwendungen über verschlüsselten TLS-Datenverkehr stellt eine große Herausforderung in der IT-Sicherheit dar. Viele traditionelle Methoden stoßen an Grenzen, vor allem wenn Malware oder bösartige Anwendungen die Kommunikation verschlüsseln, um Entdeckung zu vermeiden. Genau an dieser Stelle kommen die Methoden JA3 und JA3S ins Spiel, die TLS-Fingerprinting auf Basis des Handshake-Prozesses durchführen. Im Gegensatz zu klassischen Verfahren, die sich auf IP-Adressen, Domains oder Zertifikate verlassen, bieten diese Verfahren eine tiefere Sicht auf die Art und Weise, wie Clients und Server die TLS-Verbindung aushandeln. So eröffnen sich neue Möglichkeiten zur Erkennung und Analyse von verschlüsseltem Datenverkehr in Echtzeit.

TLS, das Transport Layer Security-Protokoll, sichert seit Jahren die Integrität und Vertraulichkeit von Internetkommunikation. Bei der Initialisierung einer TLS-Verbindung tauschen Client und Server Handshake-Nachrichten aus, die zwar Teil der Verschlüsselung sind, aber selbst unverschlüsselt übermittelt werden. Diese unverschlüsselten Handshake-Daten beinhalten wichtige Details, die für ein Fingerprinting genutzt werden können. Während die Daten selbst geschützt sind, bietet der Weg, wie Client und Server diese Verbindungsparameter aushandeln, charakteristische Muster. Diese Muster lassen sich als Fingerabdrücke erfassen und nutzen.

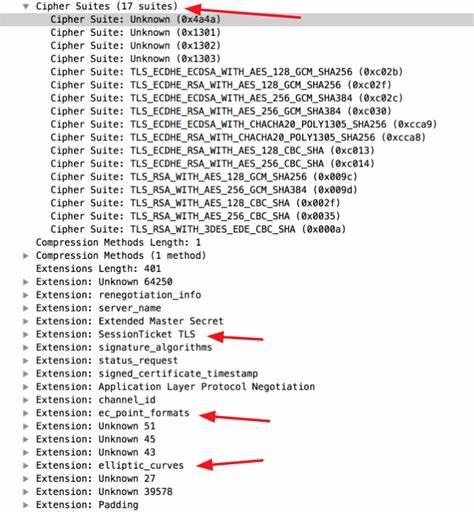

Die Methode JA3 konzentriert sich auf den TLS Client Hello, also die erste Nachricht des Clients im TLS-Handshake. Dabei extrahiert JA3 bestimmte Felder wie die TLS-Version, akzeptierte Chiffren, Erweiterungen sowie elliptische Kurven und ihre Formate. Diese Daten werden in einer wohl definierten Reihenfolge als String zusammengefügt und abschließend per MD5-Hash in eine kompakte Zeichenfolge verwandelt. Dieser daraus resultierende JA3-Fingerabdruck repräsentiert das TLS-Verbindungsverhalten des Clients. Das Besondere daran ist, dass unterschiedliche Anwendungen oder Malware spezifische Fingerabdrücke erzeugen, die sich voneinander unterscheiden.

Dadurch lässt sich beispielsweise ein Tor-Client oder bekannte Schadsoftware anhand intrinsischer Merkmale ihrer TLS-Verbindung identifizieren, ohne dass dazu IP-Adressen oder Domains bekannt sein müssen. Dem Client-Fingerprinting wurde mit JA3S ein entsprechendes Pendant für den Server hinzugefügt. JA3S betrachtet den TLS Server Hello und extrahiert hier Version, verwendete Chiffre und die Liste der Extensions. Auch diese werden nach einem festen Schema aufbereitet und mittels MD5 kodiert. Der Wert von JA3S liegt darin, dass ein bestimmter Server stets mit demselben JA3S-Fingerabdruck auf dieselben Client-Anfragen antwortet.

Während ein Server verschiedene Antworten an unterschiedliche Clients geben kann, bleibt der Server-Fingerabdruck im Zusammenspiel mit einem bestimmten Client konstant. Somit lässt sich nicht nur alleine die Mitteilschaft des Clients, sondern auch die Antwort des Servers für eine höhere Treffsicherheit kombinieren. Die Kombination von JA3 und JA3S verleiht der Analyse eine deutlich bessere Genauigkeit bei Sicherheitsüberprüfungen. Besonders im Umfeld von Malware, etwa Trickbot oder Emotet, zeigen Untersuchungen, dass deren Command-and-Control-Server konsequent immer mit identischen JA3S-Fingerabdrücken reagieren. Dies erlaubt die Detektion solcher Verbindungen allein aus dem TLS-Handshake heraus, selbst wenn angreifende Parteien ständig ihre Infrastruktur wechseln.

Ebenso können Penetrationstester durch JA3 und JA3S besser identifiziert und nachverfolgt werden, indem die eigenen TLS-Clients und die dazugehörigen Serverantworten analysiert werden. Der Vorteil dabei ist auch, dass die Methode unabhängig von IPs oder Zertifikaten funktioniert, welche oft verändert werden können, um Erkennungsmechanismen zu umgehen. Ein weiterer Pluspunkt der JA3/JA3S-Methode ist die Berücksichtigung von speziellen Herausforderungen wie Googles GREASE-Technologie. GREASE sorgt dafür, dass das TLS-Protokoll robust gegenüber Erweiterungen bleibt, indem es zufällige sogenannte „Grease-Werte“ in die TLS-Erweiterungen einfügt. JA3 ignoriert diese Werte, um stabile und reproduzierbare Fingerprints zu gewährleisten.

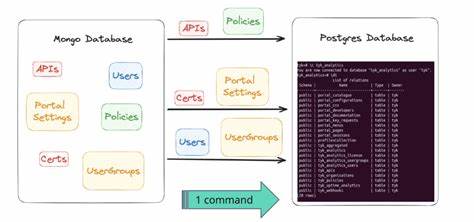

Dadurch ist die Methode auch im TLS 1.3-Umfeld zuverlässig einsetzbar und unterstützt moderne Browser und Anwendungen. Die praktische Umsetzung von JA3 und JA3S wurde von Salesforce als Open-Source-Projekt angeboten und konnte sich seit der Veröffentlichung im Jahr 2017 bei Sicherheitsforschern und Unternehmen etablieren. Die Einfachheit der Methode – insbesondere die Nutzung von MD5-Hashes und die standardisierte String-Konstruktion – erlaubt eine unkomplizierte Integration in gängige Toolchains wie Zeek, Suricata, Splunk oder ELK. Dabei wird es empfohlen, neben den Fingerprint-Hashes immer auch die vollständigen Strings zu loggen, um eine detailliertere Analyse und Debugging zu ermöglichen.

Im Sicherheitsalltag erlaubt die Nutzung von JA3 und JA3S eine verbesserte Erkennung von sogenannten C2-Kommunikationen (Command and Control), die oft über verschlüsselte TLS-Verbindungen laufen. Das ist von großer Bedeutung, da solche bösartigen Verbindungen häufig versuchen, sich über dynamische IP-Adressen, wechselnde Domains und gefälschte Zertifikate zu verstecken. Stattdessen nutzt JA3 die einzigartige Struktur des TLS-Client-Verbindungsaufbaus und JA3S die serverseitige Antwort. Durch die Kombination entsteht ein artifizieller Fingerabdruck dieser kryptografischen „Verhandlung“. Natürlich ist die Methode zwar mächtig, aber nicht unfehlbar.

Ähnlich wie User-Agent-Strings in HTTP können TLS-Fingerprints theoretisch von mehreren Anwendungen geteilt werden. Trotzdem erhöht die Nutzung von JA3 und JA3S die Erkennungsrate und reduziert Fehlalarme erheblich. Unternehmen können diese Informationen nutzen, um Anomalien zu erkennen, Sicherheitsteams zu unterstützen und Angriffe frühzeitig zu identifizieren. Auch für forensische Untersuchungen bieten JA3-Fingerprints wertvolle Einblicke, gerade wenn die IP-basierten Indikatoren versagen oder nachträgliche Analysen durchgeführt werden müssen. Für Entwickler und Sicherheitsarchitekten eröffnet JA3 die Möglichkeit, eigene Fingerprints zu erstellen und mit Bedrohungsdatenbanken zu vergleichen.

Die Fingerprints können als Indikatoren für gefährliche Tools oder schädliche Verbindungen verwendet werden, ohne tiefen Einblick in den verschlüsselten Nutzdatenstrom zu benötigen. So kann zum Beispiel eine ungewöhnliche Cipher-Suite oder eine unerwartete Erweiterung auf einen manipulierten Client hinweisen. Zusammenfassend lässt sich sagen, dass TLS-Fingerprinting mit JA3 und JA3S eine elegante und effektive Technik darstellt, die es ermöglicht, das Verschlüsselungsprotokoll TLS für die Sicherheitsanalyse nutzbar zu machen. Die Kombination der Client- und Server-Fingerprints sorgt für eine höhere Treffsicherheit als die alleinige Betrachtung eines einzelnen Endes. Gerade in Zeiten steigender Verschlüsselungsraten und ausgefeilter Angriffsstrategien wird diese Methode immer wertvoller für Netzwerksicherheitsteams und Penetrationstester.

Durch die frei zugängliche Implementierung und die Einbindung in viele Überwachungstools ist JA3 heute eine etablierte Methode, um verschlüsselten Datenverkehr zu analysieren. Unternehmen bleiben daher gut beraten, JA3 und JA3S in ihre Sicherheitsarchitektur und Netzwerkforensik zu integrieren, um frühzeitig ungewöhnliche, potenziell schädliche TLS-Verbindungen identifizieren zu können. Dieses Vorgehen unterstützt ebenso die Compliance mit Datenschutzanforderungen, da die Analyse auf Flow-Daten und Metainformationen beruht, ohne den Dateninhalt entschlüsseln zu müssen.