Microsoft Defender ist seit Jahren das integrierte Rückgrat der Sicherheit auf Windows-Systemen. Viele Nutzer verlassen sich auf diesen Schutz, der automatisch aktiv ist und ohne Zusatzkosten für eine grundlegende Abwehr gegen Malware und andere Bedrohungen sorgt. Doch trotz seiner Bedeutung gibt es immer wieder Versuche, den Defender zu umgehen oder zu deaktivieren – sei es aus legitimen Gründen oder mit bösartiger Absicht. Eine neuartige Entwicklung in diesem Bereich ist das Tool namens Defendnot, das es auf überraschend einfache Weise ermöglicht, Microsoft Defender vollständig zu deaktivieren, indem es sich als falsches Antivirenprogramm bei Windows registriert. Dieses Vorgehen eröffnet neue Fragen für Administratoren, Sicherheitsexperten und Endnutzer.

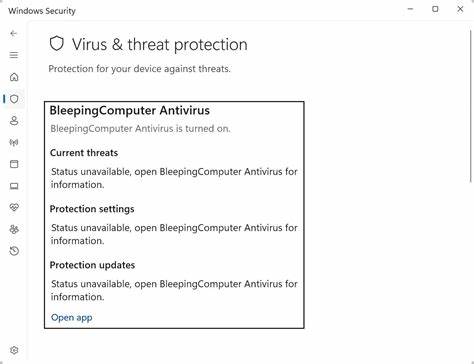

Defendnot wurde von einem Forscher namens es3n1n entwickelt. Die Grundidee hinter dem Werkzeug ist es, die Windows Security Center Schnittstellen zu nutzen, um Windows vorzugaukeln, dass ein legitimes Antivirenprogramm installiert und aktiv sei. Im Windows-Betriebssystem ist es nämlich so vorgesehen, dass Microsoft Defender automatisch abgeschaltet wird, wenn ein anderes zertifiziertes Antivirenprogramm erkannt wird – um Konflikte und redundante Schutzsysteme zu vermeiden. Genau diesen Mechanismus macht sich Defendnot zunutze, indem es eine sogenannte Dummy-Antivirus-Software registriert, die in Wirklichkeit aber kein echter Schutz ist. Das Verfahren basiert auf einer bislang weitgehend undokumentierten Windows Security Center API, die normalerweise von echten Antivirenprogrammen verwendet wird, um ihren Aktivitätsstatus und Schutzfunktionen zu melden.

Defendnot erstellt eine täuschend echte Fake-AV-Registrierung, die die Validierungschecks von Windows besteht. Der Clou dabei ist, dass das Tool administrative Berechtigungen benötigt, um eine eigene DLL in einen Microsoft-sicher signierten Prozess namens Taskmgr.exe einzuschleusen. Dieser Prozess hat aufgrund seiner digitalen Signatur bereits das nötige Vertrauen des Systems, sodass daraus die Registrierung eines gefälschten Antiviren-Produkts möglich wird. Sobald diese Registrierung erfolgt, deaktiviert sich der Microsoft Defender vollständig – oft ohne dass der Nutzer aktiv darüber informiert wird.

Diese neue Technik folgt auf ein früheres Projekt namens no-defender, das einen ähnlichen Trick benutzte, allerdings mit Code aus dritter Hand, der zu einem DMCA-Takedown seitens des betroffenen Antivirenherstellers führte. Defendnot hingegen umgeht solche rechtlichen Probleme, indem es die Funktionalitäten komplett neu entwickelt hat, mit einer eigenen Dummy-DLL, die keinerlei fremde Herstellercodes enthält. Dadurch entstand ein Malware-ähnliches Werkzeug, das zwar als Forschungstool deklariert ist, aber theoretisch von Angreifern missbraucht werden kann, um Geräte ungeschützt zu lassen. Die technische Umsetzung des Tools zeigt auf, wie komplex und dennoch angreifbar moderne Sicherheitsarchitekturen sind. Windows schützt kritische APIs normalerweise durch Mechanismen wie Protected Process Light (PPL) und digitale Signaturen, die eine Manipulation durch nicht privilegierte Anwendungen verhindern.

Defendnot nutzt jedoch den privilegierten Zugriff, um Passwort-geschützte Prozesse zu infizieren und von dort aus die Manipulation vorzunehmen. Zusätzlich sorgt das Tool für Persistenz, indem es über den Windows Task Scheduler einen Autostart für die DLL anlegt, sodass sich die Manipulation bei jedem Systemstart automatisch wiederholt. Die Auswirkungen einer solchen Deaktivierung von Microsoft Defender sind erheblich. Ohne aktiven Schutz können Schadprogramme und Cyberangreifer leichter unbemerkt auf das System zugreifen, sensible Daten ausspionieren oder Schadcode installieren. Anwender, die nicht über ausreichende Kenntnisse verfügen, könnten mit dieser Bedrohung erst sehr spät konfrontiert werden, falls überhaupt.

Gleichzeitig unterstreicht die Existenz solcher Tools die Notwendigkeit, administrative Rechte auf Systemen streng zu kontrollieren und privilegierte Zugänge nur vertrauenswürdigen Quellen zu überlassen. Microsoft hat auf die Veröffentlichung von Defendnot reagiert und das Tool bereits als potenzielle Bedrohung („Win32/Sabsik.FL.!ml“) identifiziert und in Microsoft Defender für automatische Quarantäne eingerichtet. Dies zeigt, dass Abwehrmechanismen ebenfalls ständig aktualisiert und verbessert werden müssen, um mit neuen Techniken Schritt zu halten.

Dennoch bleibt das Werkzeug ein wichtiger Weckruf für IT-Sicherheitsverantwortliche, Schwachstellen in der Systemarchitektur zu überdenken und erweiterte Schutzmechanismen einzuführen. Eine weitere Diskussionsebene betrifft die Debatte zur Deaktivierbarkeit von Microsoft Defender durch normale Nutzer. In den Kommentaren zu relevanten Veröffentlichungen wird vielfach die Haltung vertreten, dass Anwender das Recht haben sollten, eingebaute Sicherheitsfunktionen zu deaktivieren oder deinstallieren, wenn sie dies wünschen – ähnlich wie bei Windows Server-Betriebssystemen. Auf der anderen Seite wird argumentiert, dass die automatische Schutzfunktion gerade für weniger erfahrene Anwender essenziell ist, da viele Cyberbedrohungen ohne aktiven Schutz verheerende Folgen haben können. Hinzu kommt die Frage, inwieweit Microsoft selbst gegen solche Techniken vorgehen kann oder sollte.

Schutzmechanismen wie digitale Signaturen, App-Whitelisting oder die Verstärkung von PPL könnten weiter gestärkt werden, um DLL-Injektionen in vertrauenswürdige Prozesse zu verhindern. Gleichzeitig wäre eine verbesserte Transparenz gegenüber Nutzern wünschenswert, wenn Sicherheitsfeatures deaktiviert sind, ob durch Tools wie Defendnot oder andere Mittel. IT-Administratoren wiederum müssen durch Monitoring-Lösungen und Gruppenrichtlinien sicherstellen, dass keine unbefugten Veränderungen an den Sicherheitskomponenten ihres Netzwerks stattfinden. Für die breite Masse der Nutzer bleibt Microsoft Defender bislang eine zuverlässige Sicherheitslösung. Das Auftauchen von Defendnot verdeutlicht jedoch, dass keine Sicherheitsarchitektur vollkommen unüberwindbar ist und dass Angreifer immer wieder Wege finden, selbst gut integrierte Schutzkomponenten zu umgehen.

Allgemeingültige Sicherheitsprinzipien wie das Prinzip der minimalen Rechtevergabe, regelmäßige Updates, Netzwerkschutz und vorsichtiger Umgang mit ausführbaren Dateien bleiben unersetzlich. Zukünftige Entwicklungen könnten darauf abzielen, die Erkennung und Abwehr von gefälschten Antivirenprogrammen automatisiert zu verbessern. Gleichzeitig braucht es verstärkt Aufklärung und Schulungen, damit Anwender Gefahren besser erkennen und verstehen können, wenn scheinbar vertrauenswürdige Funktionen deaktiviert oder manipuliert werden. Der Fall Defendnot dient somit nicht nur als technische Herausforderung, sondern auch als Impuls für eine stärker ganzheitlich orientierte Cybersicherheit. Abschließend zeigt die Entdeckung und Analyse von Defendnot eindrucksvoll, wie komplex und dynamisch das Umfeld der IT-Sicherheit heute ist.

Sicherheitsexperten sind gefordert, stetig wachsam zu bleiben und neue Methoden zu evaluieren, kritisch zu reflektieren und ihre Systeme mit innovativen Lösungen zu schützen. Für Endanwender hingegen gilt weiterhin: Sicherheitssoftware deaktivieren oder manipulative Tools installieren birgt enorme Risiken, die nicht unterschätzt werden sollten. Microsoft Defender bleibt trotz aller Schwachstellen eine wichtige Schutzbarriere, deren ungestörter Betrieb für eine sichere digitale Erfahrung essenziell ist.