In einer zunehmend digitalisierten Welt gewinnt die Sicherheit der Datenübertragung im Internet immer mehr an Bedeutung. Insbesondere bei der Kommunikation über das Hypertext Transfer Protocol (HTTP) ist es entscheidend, dass Nachrichten nicht nur vertraulich, sondern auch unverändert und authentisch beim Empfänger ankommen. Ein Verfahren, das diese Herausforderungen adressiert, sind HTTP Message Signatures – eine innovative Methode zur digitalen Signierung von HTTP-Nachrichten, die zunehmend in modernen Webanwendungen und APIs Anwendung findet. HTTP Message Signatures basieren auf dem Standard RFC 9421 und bieten eine Möglichkeit, einzelne Komponenten einer HTTP-Nachricht kryptographisch zu signieren. Das Ziel ist es, die Authentizität des Senders sicherzustellen und gleichzeitig die Integrität des Nachrichteninhalts zu garantieren.

Durch die digitale Signatur wird sichergestellt, dass die Nachricht nicht unbemerkt manipuliert wurde und tatsächlich von der angegebenen Quelle stammt. Die Bedeutung von HTTP Message Signatures ergibt sich vor allem aus der zunehmenden Vernetzung von Systemen und der damit verbundenen steigenden Anzahl von API-Kommunikationen im Web. Während traditionelle Sicherheitsmechanismen wie TLS (Transport Layer Security) Schutz auf der Transportschicht bieten, fehlen explizite Signaturen, die die Integrität und Authentizität einzelner Nachrichten auf Anwendungsebene garantieren. Genau an dieser Stelle setzen HTTP Message Signatures an und bieten somit eine zusätzliche Sicherheitsebene. Das Signaturverfahren teilt sich grundsätzlich in vier wesentliche Schritte auf.

Im ersten Schritt wird die zu signierende HTTP-Nachricht definiert. Dies kann ein vollständiger HTTP-Request oder eine Response sein. Im nächsten Schritt wählt der Sender die Nachrichtenteile oder Header-Felder aus, die signiert werden sollen. Es ist möglich, sowohl Standard-Header als auch benutzerdefinierte Felder zu berücksichtigen. Dieser flexible Ansatz erlaubt es, exakt jene Komponenten zu schützen, die aus Sicht der Applikation kritisch sind.

Im dritten Schritt erfolgt die Auswahl des kryptographischen Schlüssels sowie der Signaturalgorithmus. Hier können verschiedene Algorithmen genutzt werden, die von weit verbreiteten Verfahren wie RSA oder ECDSA bis zu moderneren Varianten reichen. Die Wahl des Algorithmus hängt von Anforderungen an Sicherheit, Performance und Kompatibilität ab. Abschließend wird die Signatur erzeugt und der HTTP-Nachricht als eigener Header hinzugefügt, sodass sie mitgesendet wird. Der Empfänger der signierten Nachricht kann im Verifikationsprozess auf die signierten Komponenten zugreifen, die Signatur extrahieren und mit dem zugehörigen öffentlichen Schlüssel die Echtheit überprüfen.

Dies stellt sicher, dass die Nachricht unverändert ist und vom behaupteten Sender stammt. Eine solche Verifizierung ist in Sicherheitsszenarien besonders wichtig, um Man-in-the-Middle-Angriffe, Replay-Attacken oder unerwünschte Manipulationen auszuschließen. HTTP Message Signatures finden vor allem in APIs, Microservices und verteilten Systemen Anwendung, wo eine hohe Sicherheit und vertrauenswürdige Kommunikation erforderlich ist. Besonders in Szenarien, in denen Nachrichten asynchron oder über verschiedene Domänen hinweg übertragen werden, bietet sich der Einsatz digitaler Signaturen an. So wird beispielsweise in Finanz- oder Gesundheitsanwendungen die Einhaltung von Sicherheits- und Datenschutzvorgaben erleichtert und die Integrität der übertragenen Daten garantiert.

Moderne Softwarebibliotheken und Tools unterstützen die einfache Integration von HTTP Message Signatures in bestehende Systeme. Entwickler können entweder auf fertig implementierte Libraries zurückgreifen oder über entsprechende Dienste ihre Nachrichten signieren und validieren lassen. Diese Hilfsmittel sind in verschiedenen Programmiersprachen verfügbar und ermöglichen eine flexible Anpassung an diverse Anwendungsfälle. Neben der technischen Umsetzung sind auch organisatorische Aspekte und Schlüsselmanagement entscheidend für eine erfolgreiche Nutzung von HTTP Message Signatures. Es sind sichere Verfahren zur Generierung, Speicherung und Verteilung der kryptographischen Schlüssel notwendig, um Missbrauch zu verhindern.

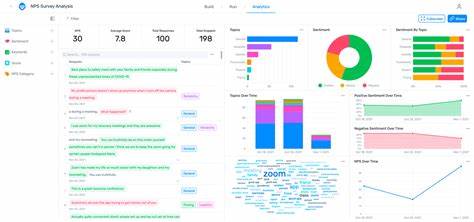

Gleichzeitig brauchen Unternehmen klare Richtlinien, wie signierte Nachrichten behandelt und wie das Vertrauen zwischen Kommunikationspartnern etabliert wird. Die Weiterentwicklung des Standards und der zugehörigen Implementierungen erfolgt kontinuierlich. Die offene Verfügbarkeit von Quellcodes auf Plattformen wie GitHub ermöglicht es der Community, den Entwicklungsprozess zu begleiten und die Technik weiter zu optimieren. Zudem unterstützen innovative Online-Dienste die interaktive Erprobung der Signaturverfahren, was vor allem für Entwickler hilfreich ist, die sich mit den technischen Details vertraut machen möchten. Auch im Zusammenspiel mit anderen Sicherheitsstandards wie OAuth oder JWT (JSON Web Token) bieten HTTP Message Signatures eine wertvolle Ergänzung.

Während OAuth beispielsweise für die Autorisierung zuständig ist, garantieren HTTP Message Signatures die Unverfälschtheit der übertragenen Nachrichten. Diese Kombination ermöglicht komplexe Sicherheitsarchitekturen, die sowohl Zugriffskontrolle als auch Datenintegrität sicherstellen. Im Kontext der Datenschutzgrundverordnung (DSGVO) und weiterer gesetzlicher Vorschriften tragen HTTP Message Signatures dazu bei, Compliance-Anforderungen zu erfüllen. Durch die Möglichkeit, eine unveränderbare Signatur auf wichtige Nachrichten anzubringen, lassen sich Manipulationen belegen und Nachweise für die unveränderte Übermittlung von Daten liefern. Ein weiterer Vorteil der HTTP Message Signatures liegt in der Unterstützung von Kontextinformationen.