Die Sicherheit von Betriebssystemen ist ein zentrales Thema in der heutigen digitalen Welt. Insbesondere der Linux Kernel als Herzstück vieler Systeme unterliegt ständiger Analyse, um Schwachstellen zu identifizieren und auszunutzen. Linux Kernel Exploitation beschreibt die Techniken und Vorgehensweisen, mit denen Angreifer oder Sicherheitsforscher Schwachstellen im Linux Kernel nutzen, um Kontrolle über ein System zu erlangen oder Schutzmechanismen zu umgehen. Dieser Prozess ist technisch anspruchsvoll und erfordert ein tiefes Verständnis sowohl niedriger Programmierkenntnisse als auch der Architektur moderner Betriebssysteme. In den letzten Jahren hat sich das Thema Linux Kernel Exploitation zu einer bedeutenden Disziplin innerhalb der IT-Sicherheit und des Wettbewerbs im Bereich Capture-The-Flag (CTF) entwickelt.

Die Reihe von veröffentlichtern Inhalten zeigen auf, wie sich Angriffe von einfachen Exploits hin zu komplexen Angriffstechniken wie Cross-Cache Attacken oder Dirty Pipe entwickeln. Diese Techniken nutzen umfassendes Wissen über Speicherverwaltung, Prozessisolation und Hardwaremechanismen aus, um Schutzbarrieren zu überwinden. Eine der bekanntesten Exploitation-Techniken ist die Dirty Pipe Schwachstelle, die Anfang 2025 öffentlich wurde und eine gravierende Sicherheitslücke in neueren Linux Kernelversionen offenlegte. Dirty Pipe nutzt die Art und Weise aus, wie Kernel-Daten im Speicher gehandhabt werden, um unautorisierten Zugriff auf Dateien und Prozesse zu ermöglichen. Die Entdeckung und Ausnutzung dieser Schwachstelle verdeutlicht, wie scheinbar kleine Fehler im Speicherhandling katastrophale Folgen haben können und wie wichtig es ist, die Kernelarchitektur genau zu verstehen.

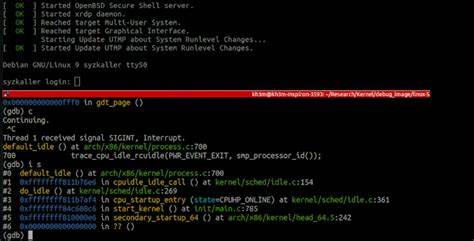

Ein weiteres Beispiel aus der Linux Kernel Exploitation Serie ist die DirtyCred-Technik, die sich auf die Manipulation von Nutzerrechten durch gezielte Eingriffe in die Credential-Strukturen des Kernels konzentriert. Diese Exploit-Variante zeigt, dass Angreifer nicht nur durch direkte Speichermanipulation, sondern auch durch gezielte Änderungen an Berechtigungsstrukturen systemweite Kontrolle erlangen können. Neben der Theorie und Praxis der Exploitation ist die Vorbereitung und Einrichtung einer geeigneten Umgebung entscheidend. Sicherheitsforscher nutzen unterschiedliche Setups, in denen sie Kernelmodule testen, Debugging-Tools einsetzen und bekannte Verwundbarkeiten analysieren. Ein stabiles Testumfeld erlaubt es, Exploits sicher zu entwickeln und zu verstehen, wie sich der Kernel unter verschiedenen Umständen verhält.

Darüber hinaus hat die Linux Kernel Exploitation Serie auch tiefe Einblicke in Timing-basierte Angriffsmethoden wie Cross-Cache Attacken gegeben. Diese hochkomplexen Angriffe basieren auf dem Ausnutzen von Cache-Konsistenzmechanismen in modernen Prozessorarchitekturen. Sie zeigen, wie Hardwarefeatures oft unbeabsichtigte Sicherheitslücken darstellen können, die durch eine geschickte Analyse ausgenutzt werden. Die Untersuchung solcher Angriffstechniken fördert das Verständnis für die enge Verzahnung von Hard- und Software bei der Systemsicherheit. Ein stetiger Fokus liegt auch auf dem Thema Patching und Schutzmechanismen.

Moderne Linux Kernel implementieren immer ausgefeiltere Sicherheitsfeatures wie Kernel Page Table Isolation (KPTI), Restriktionen bei Zugriffen auf Kernelmodule und Exploit-Detection-Technologien. Die Auseinandersetzung mit Exploitation legt offen, wie diese Schutzmaßnahmen arbeiten und welche Schwachstellen trotz aller Verbesserungen weiterhin bestehen. Die praxisorientierte Herangehensweise von Linux Kernel Exploitation ist für Sicherheitsexperten unverzichtbar, um präventiv gegen Angriffe vorzugehen. Das Wissen um bekannte Exploits und deren Mechanismen ermöglicht es, Systeme besser abzusichern und neue Angriffsmuster frühzeitig zu erkennen. Besonders im CTF-Bereich ist die Beherrschung dieser Techniken eine Grundvoraussetzung für den Erfolg.

Die Serie zeichnet sich durch eine Kombination aus tiefgreifender technischer Analyse und verständlicher Darstellung aus. Durch das begleitet von realen Codebeispielen, Demonstrationen und Schritt-für-Schritt-Erklärungen wird komplexes Wissen zugänglich gemacht. Dies senkt die Einstiegshürden und ermöglicht Interessierten aller Erfahrungsstufen, sich fundiertes Wissen im Bereich Linux Kernel Exploitation anzueignen. Ein weiterer interessanter Aspekt ist die Offenlegung bislang unbekannter Schwachstellen durch aktive Forschungsteams. So tragen sie maßgeblich zur Verbesserung der Linux-Sicherheit bei und fördern den Austausch zwischen Community, Entwicklern und IT-Spezialisten.

Die Erkenntnisse aus solchen Research-Initiativen fließen direkt in Updates des Kernels und in Sicherheitsrichtlinien ein. Abschließend ist die Linux Kernel Exploitation nicht nur ein Mittel zum Zweck, um Angriffe auszuführen, sondern auch ein wichtiger Baustein für ein sicheres und robustes Betriebssystem. Durch kontinuierliche Forschung und Analyse der Kernel-Sicherheitsarchitektur können Schwachstellen schneller erkannt und behoben werden. Für Cybersecurity-Experten und Entwickler bietet sich so die Möglichkeit, die Widerstandsfähigkeit von Linux-basierten Systemen kontinuierlich zu verbessern und zugleich das eigene Fachwissen im hochkomplexen Bereich der Kernel-Sicherheit zu erweitern. Die intensive Beschäftigung mit Techniken wie Dirty Pipe, DirtyCred, Cross-Cache Attack und weiteren Angriffsmustern formt die Grundlage für modernes Sicherheitsmanagement auf Linux-Systemen.

Zudem fördern solche tiefgreifenden Analysen das Verständnis für die Risiken und Herausforderungen heutiger Betriebssysteme und liefern wichtige Impulse für die Entwicklung zukünftiger Sicherheitsmechanismen. In einer Welt, die immer digitaler wird, ist dieses Wissen unverzichtbar, um Daten und Systeme wirksam zu schützen.