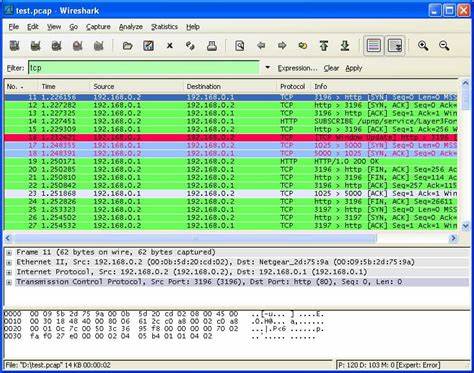

Packet Capture (pcap) Filter sind seit Jahrzehnten ein unverzichtbares Werkzeug für Netzwerkadministratoren, Entwickler und Sicherheitsanalysten. Ursprünglich entwickelt, um bestimmte Netzwerkinformationen effizient zu erfassen, haben sich die Anforderungen an Paketfilterung in den letzten Jahren jedoch dramatisch verändert. Trotz ihrer grundlegenden Bedeutung und Verbreitung stoßen pcap-Filter in zahlreichen praktischen Einsatzszenarien an ihre Grenzen. Es gibt Schwächen im Design und in der Funktionalität, die das Arbeiten mit komplexeren oder spezifischeren Szenarien erschweren. Ein Blick auf die Ursachen dieser Probleme und die aktuelle Verwendung von pcap-Filtern offenbart Defizite, die viele Nutzer vor Herausforderungen stellen – und liefert gleichzeitig Denkanstöße für Verbesserungen und Alternativen.

Pcap-Filter wurden zu einer Zeit entwickelt, als der Fokus auf einfachen, schnellen und ressourcenschonenden Paketselektionen lag. Das Ziel war, einzelne Protokolle oder Hosts aus dem Netzwerkverkehr herauszufiltern – eine Aufgabe, die pcap gut meistert. Doch mit dem Fortschritt in Netzwerktechnologien, dem Wachstum komplexerer Protokolle und der Ausweitung der Einsatzszenarien stoßen diese Filter an ihre ursprünglichen Grenzen. Beispielsweise wird in der heutigen Zeit oft die Filterung mit Zustandsmanagement zwischen Paketen benötigt – ein Feature, das pcap-Filter nicht bereitstellen können. Ein besonders problematischer Aspekt ist die Unterstützung für VLAN-getaggte Pakete.

Während IPv6 von pcap automatisch unterstützt wird, müssen VLAN-Tags vom Nutzer explizit in den Filterausdrücken angegeben werden – eine Quelle zahlreicher Fehler und Missverständnisse. Die Art der Implementierung ist dabei besonders verwirrend: Die VLAN-Direktive verschiebt beim Kompilieren die Positionen der nachfolgenden Operationen, wirkt sich also zeitlich auf alle späteren Filterbedingungen aus, jedoch nicht auf jene vorherigen. Daraus resultieren Filter, die scheinbar logisch sind, in der Praxis aber keine Treffer liefern. Selbst einfache Bedingungen wie die Auswahl von TCP-Paketen auf einem bestimmten VLAN oder auf mehreren VLANs sind oftmals schwer oder unmöglich mit der Standardfilter-Syntax abzubilden. Die Folge sind sehr umständliche Ausdrücke mit direktem Zugriff auf die Ethernet-Header-Bytes – eine umständliche und fehleranfällige Lösung.

Darüber hinaus bieten pcap-Filter keinerlei Abstraktionsmechanismen. Für komplexe Konfigurationen, wie sie beispielsweise in Mobilfunknetzen vorkommen, erweist sich das Fehlen von Variablen, Funktionen oder Makros schnell als großer Nachteil. Die Filterlogik muss vollständig inline und mehrfach wiederholt geschrieben werden, was zu extrem unübersichtlichen und schwer wartbaren Filtern führt. Wenn Anforderungen wachsen, etwa eine differenzierte Behandlung verschiedener Nutzergruppen oder das Prüfen komplexer TCP-Optionen, explodiert die Komplexität der Filtertexte förmlich. Das Schreiben und Verwalten solcher Filter wird zu einer Tortur und übersteigt regelmäßig die Fähigkeiten durchschnittlicher Anwender.

Stattdessen müssen Entwickler meist auf andere Werkzeuge mit größerer Ausdruckskraft zurückgreifen oder noch schlimmer, auf handgeschriebenen BPF-Assemblercode ausweichen. Besonderer Ärger entsteht, wenn versucht wird, TCP-Optionen wie den Window Scale zu filtern. Die Beschränkungen des pcap-Filters machen den Ausdruck dieser Filter so lang und verschachtelt, dass er kaum noch handhabbar ist. Die zustandslose, deklarative Natur der Sprache verhindert das vernünftige Durcharbeiten von Protocol-Optionselementen und damit wichtige Funktionalitäten in der Paketerkennung. Nicht weniger problematisch ist die Behandlung von Hostnamen in Filterdefinitionen.

Die Namensauflösung findet während der Kompilierung statt und ist nicht deaktivierbar. In Umgebungen mit kritischen Echtzeit-Anforderungen kann eine verzögerte oder nicht verfügbare DNS-Antwort ein System lahmlegen oder zu Neustartschleifen führen. Versuche, eine solche Blockade zu umgehen – etwa indem Namensauflösung komplett deaktiviert oder durch lokale, nicht blockierende Mechanismen ersetzt wird – stellen hohe Anforderungen an die Systemkonfiguration und sind alles andere als trivial. Ein weiterer Limitation ist, dass pcap-Filter ausschließlich eine binäre Entscheidung ermöglichen – ein Paket wird akzeptiert oder verworfen. Für viele moderne Anwendungen ist das jedoch zu wenig.

Klassifikationsaufgaben erfordern eine Zuweisung zu mehreren Kategorien, etwa zur differenzierten Protokollierung, Weiterleitung oder Manipulation. Da die Filtersprache keine Mehrfachrückgabewerte unterstützt, sind Entwickler gezwungen, unterschiedliche Filter nacheinander anzuwenden und diese manuell zu koordinieren. Dabei verlieren sie wichtige Optimierungspotenziale, die der Filterkompilierer sonst in integrierten Filterausdrücken erschließen könnte. Trotz all dieser Herausforderungen setzen Experten wie Juho Snellman nach wie vor auf pcap-Filter. Gründe sind die verlässliche Performance, die garantierte Terminierung der Filterausführung und die weitgehende Sicherheit durch deren eingeschränkte Ausdruckskraft.

Die Filter laufen nahezu überall und es gibt eine Fülle von Werkzeugen und Bibliotheken, die pcap-Filter unterstützen. Außerdem ist pcap oft ein natürliches Wahltool, da es zur Analyse von mit libpcap erzeugten Trace-Dateien nahtlos passt und in den meisten Netzwerk-Stacks ohnehin zum Einsatz kommt. Für leichte bis moderate Einsätze und einfache Ausdrücke ist pcap daher weiterhin ungeschlagen hinsichtlich Zugänglichkeit und Verbreitung. Eine interessante Entwicklung ist dabei die Verwendung alternativer Implementierungen, wie pflua für das Snabb Switch Projekt, welches die pcap-Syntax mit LuaJIT verbindet und so mehr Flexibilität und bessere Performance ermöglicht. Solche Ansätze zeigen, dass der Markt für Paketfilter-Lösungen noch nicht ausgeschöpft ist und dass Innovationen möglich sind, ohne auf die bewährte pcap-Syntax verzichten zu müssen.

Wirklich neue Filtersprachen, die sich besser skalieren und dabei weiterhin sicher, performant und einfach nutzbar sind, sind jedoch selten und oft nicht ausreichend etabliert. Das bedeutet, viele Organisationen sehen sich gezwungen, mit den Mängeln von pcap-Filtern zu leben oder komplexe Anwenderfälle in externe Systeme auszulagern. Zusammenfassend lässt sich sagen, dass pcap-Filter trotz ihrer großen Verbreitung und grundsätzlichen Brauchbarkeit nicht für alle Inet-Anforderungen ausreichen. Sie sind bestens geeignet für einfache Szenarien, versagen aber bei höherer Komplexität, insbesondere bei der Handhabung von VLAN-Tags, komplexen Protokolloptionen und Mehrfachklassifikation. Die fehlende Abstraktionsfähigkeit und die starre Namensauflösung erschweren darüber hinaus den Einsatz in dynamischen oder echtzeitkritischen Umgebungen.

Die Aussicht auf eine Weiterentwicklung des pcap-Filters oder die Einführung neuer, erweiterbarer Filtersprachen ist vorhanden, aber bislang wurden noch keine endgültigen Alternativen als Industriestandard etabliert. Für Netzwerkexperten heißt das, je nach Use-Case sorgfältig abzuwägen, wann der Einsatz klassischer pcap-Filter sinnvoll bleibt und wann der Wechsel zu moderneren oder maßgeschneiderten Lösungen angezeigt ist. Anhand der Herausforderungen von pcap-Filtern wird deutlich, wie sich Anforderungen an Netzwerkanalyse und -sicherheit in den letzten Jahren weiterentwickelt haben. Wo früher einfache Filter ausreichten, fordert die heutige Komplexität differenzierte, ausdrucksstarke und wartbare Filtermechanismen, die zugleich performant und sicher bleiben. Die Diskussion um pcap-Filter zeigt exemplarisch, dass Innovation in diesem Feld notwendig ist, um mit der Geschwindigkeit moderner Netzwerke und den vielfältigen Anwendungsfällen Schritt zu halten.

Bis dahin bleibt die Kunst, das Beste aus den bestehenden Werkzeugen herauszuholen und sie bewusst und umsichtig einzusetzen.