JSON Web Tokens (JWT) sind zu einem der wichtigsten Standards für die sichere Übertragung von Informationen zwischen verschiedenen Parteien geworden. Sie kommen in zahlreichen Anwendungen zum Einsatz, von Webanwendungen über mobile Apps bis hin zu APIs. Allerdings entscheidet die sichere Implementierung einer JWT-Bibliothek maßgeblich darüber, ob diese Technologie tatsächlich Schutz bietet oder zur Schwachstelle wird. Im Jahr 2024 ist es wichtiger denn je, bewährte Sicherheitskonzepte zu berücksichtigen, um Angriffen effektiv vorzubeugen und die Integrität von Anwendungen zu gewährleisten. Eine gut durchdachte JWT-Bibliothek setzt nicht nur den Fokus auf Funktionalität, sondern auch auf Sicherheit als Standard.

Eine der elementarsten Maßnahmen, die in keinem sicheren JWT-Design fehlen darf, ist das standardmäßige Deaktivieren des Algorithmus „None“. Obwohl dieser Algorithmus formal Bestandteil des JWT-Standards ist, führt seine Verwendung dazu, dass der Signaturmechanismus komplett umgangen wird. Angreifer können dann ungültige oder verfälschte Tokens als gültig präsentieren, ohne eine tatsächliche Signatur vorweisen zu müssen. Deshalb ist es unter Sicherheitsaspekten zwingend notwendig, „None“ von vornherein auszuschließen und es Entwicklern nicht zu erlauben, diesen Algorithmus zu verwenden. Eine weitere wichtige Entscheidung betrifft die Auswahl des kryptografischen Algorithmus für die Signatur.

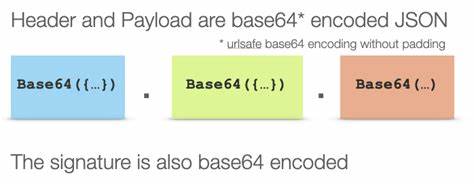

Die Bibliothek sollte niemals blind dem Wert des Headers eines JWT vertrauen, da hier potenziell manipulierte oder unsichere Angaben getroffen werden können. Stattdessen müssen Nutzer explizit und bewusst den Signaturalgorithmus wählen und dieser sollte idealerweise an den Schlüsseltyp angepasst sein. Auf diese Weise lässt sich nicht nur die Auswahl unsicherer oder ungeeigneter Algorithmen vermeiden, sondern auch Angriffe wie die berüchtigten Algorithmus-Verwechslungsangriffe verhindern. Das Design der Bibliothek sollte zudem darauf achten, dass das Entschlüsseln beziehungsweise Dekodieren von JWTs nie ohne eine gleichzeitige Validierung möglich ist. Viele Entwickler neigen dazu, einfach einen Token zu dekodieren, um an seine Informationen zu gelangen, ohne die Signatur oder andere Sicherheitsparameter zu prüfen.

Das birgt ein erhebliches Risiko, da auf diese Weise auch manipulierte Tokens akzeptiert werden könnten. Indem man eine kombinierte Dekodier- und Validierungsfunktion bereitstellt, zwingt man die Nutzer dazu, Sicherheitsprüfungen konsequent durchzuführen. Eine weitere wichtige Komponente im Sicherheitskonzept ist die Behandlung von Fehlern bei der Validierung. Wenn ein JWT nicht den Sicherheitsanforderungen entspricht, sollte die Bibliothek unverzüglich und klar ersichtliche Ausnahmen (Exceptions) werfen. Ein stilles Scheitern, bei dem nur ein simpler Rückgabewert ausgewertet werden muss, erhöht die Gefahr, dass Entwickler Fehler übersehen und dennoch falsch signierte oder abgelaufene Tokens akzeptieren.

Die explizite Fehlerbehandlung hilft also, Fehlkonfigurationen und Überraschungen im Sicherheitssystem zu vermeiden. Die Gültigkeit von JWTs wird oft über zeitbasierte Claims geregelt, darunter das Ablaufdatum (exp), der Zeitpunkt der Ausstellung (iat) und der Moment, ab dem ein Token gültig ist (nbf). Eine sichere JWT-Bibliothek setzt solche zeitlichen Prüfungen standardmäßig um und akzeptiert keine Tokens, die bereits abgelaufen sind oder künftig freigeschaltet werden. Der sichere Umgang mit zeitbasierten Claims verhindert den Missbrauch von Tokens, die z.B.

unbegrenzt gültig bleiben oder vorzeitig verwendet werden könnten. Gleichzeitig sollte das Erstellen von Tokens stets diese zeitlichen Informationen beinhalten, um unbeabsichtigte Sicherheitslücken zu schließen. Die Stärke des geheimen Schlüssels, der zur Signatur der JWTs verwendet wird, ist ein zentrales Sicherheitsmerkmal. Schwache oder leicht zu erratende Schlüssel wie `password` oder `secret` bieten keinen ausreichenden Schutz gegen Brute-Force-Angriffe. Moderne JWT-Bibliotheken sollten daher Anforderungen an die Komplexität von Schlüsseln vorschreiben und bei der Erzeugung und Nutzung von Schlüsseln auf eine ausreichende Länge und Entropie achten.

Durch strikte Regeln und eventuelle Warnungen bei schwachen Schlüsseln kann das Risiko von kompromittierten JWTs deutlich reduziert werden. Im Bereich der Kryptografie ist es sinnvoll, auf die bewährten, integrierten kryptografischen Funktionen der Programmiersprache zurückzugreifen. Dies gewährleistet nicht nur eine höhere Portabilität, sondern auch eine sichere und konsistente Verwendung der Signaturverfahren. Falls die Sprache keine geeigneten Funktionen bietet, sollten etablierte Bibliotheken wie OpenSSL oder BouncyCastle zum Einsatz kommen. Selbst entwickelte kryptografische Verfahren bergen ein hohes Risiko für schwerwiegende Sicherheitsfehler und sind strikt zu vermeiden.

Sicherheit wird häufig durch Einfachheit gestärkt. Komplexe Features oder umständliche Implementierungen erhöhen das Risiko für unentdeckte Schwachstellen. Eine schlichte, gut wartbare Codebasis erleichtert es Entwicklern, Sicherheitsmechanismen zu verstehen, Fehler zu identifizieren und die Bibliothek langfristig sicher zu halten. Die Herausforderung bei der Entwicklung einer JWT-Bibliothek besteht darin, sichere Praktiken als Standard zu etablieren und unsichere Praktiken auszuschließen oder zumindest erheblich zu erschweren. Wenn es gelingt, Entwicklern sichere Vorgaben und wo nötig klare Vorgaben und Einschränkungen zu bieten, sinkt die Gefahr von Fehlkonfigurationen oder unabsichtlicher Insecurity drastisch.

Dies kommt nicht nur den Anwendern, sondern auch den Bibliotheksentwicklern selbst zugute, da durch solche Maßnahmen Sicherheitsvorfälle wesentlich seltener werden. Im Kontrast zu theoretischen Überlegungen zeigen praktische Übungen, etwa in speziellen Security Labs für JWT, wie leicht Sicherheitslücken entstehen können und wie man diese mit den genannten Prinzipien verhindert. Solche Trainingsangebote fördern ein besseres Verständnis und sensibilisieren Entwickler für die kritischen Aspekte bei der Arbeit mit JWTs. Abschließend lässt sich festhalten, dass die sichere Gestaltung einer JWT-Bibliothek wesentlich davon abhängt, wie strikt und konsequent Sicherheitsmaßnahmen im Design verankert sind. Von der Wahl des Algorithmus über die Zeitprüfung bis hin zur Fehlerbehandlung müssen alle Elemente nahtlos zusammenspielen, um das System vor Missbrauch und Angriffen zu schützen.

Wer seine Bibliothek mit Augenmerk auf Sicherheit entwickelt und dabei moderne Standards und bewährte Methoden anwendet, leistet einen wichtigen Beitrag zur sicheren Datenübertragung im Internet. In einer Zeit, in der Cyberangriffe immer raffinierter werden, ist es daher unerlässlich, den Fokus auf Sicherheit in jeder Komponente zu legen – und JWT-Bibliotheken bilden hier keine Ausnahme.