Im Zeitalter der Cloud-Computing-Technologien setzt Kubernetes als führende Plattform für die Orchestrierung von Container-Anwendungen neue Maßstäbe für Skalierbarkeit und Flexibilität. Gleichzeitig steigt jedoch die Komplexität bei der sicheren Verwaltung dieser Umgebungen. Microsoft hat kürzlich vor erheblichen Sicherheitsrisiken gewarnt, die bei der Nutzung von Standard-Helm-Charts während der Bereitstellung von Kubernetes-Anwendungen auftreten können. Helm-Charts, die als vorgefertigte Vorlagen dienen, werden häufig verwendet, um den schnellen und einfachen Aufbau von Anwendungen zu ermöglichen. Doch gerade diese scheinbar bequemen Lösungen bergen oft unerwartete Gefahren, die viele Unternehmen unterschätzen.

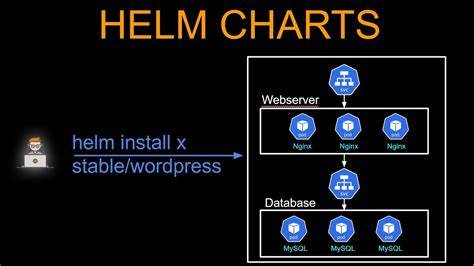

Die Kernproblematik liegt darin, dass Standard-Helm-Charts häufig so konfiguriert sind, dass sie einfache Nutzung in den Vordergrund stellen, dabei jedoch essentielle Sicherheitsvorkehrungen vernachlässigen. Diese Voreinstellungen führen nicht selten zu Fehlkonfigurationen, die sensible Daten, Cloud-Ressourcen oder ganze Umgebungen ungeschützt dem Zugriff von Angreifern aussetzen. Die Herausforderung besteht darin, dass viele Anwender diese Vorlagen ohne gründliche Überprüfung und Anpassung übernehmen, wodurch Sicherheitslücken entstehen, die sich erheblich auf den Schutz der IT-Infrastruktur auswirken können. Helm ist als Paketmanager ein essenzielles Werkzeug im Kubernetes-Ökosystem und ermöglicht es Entwicklern, Anwendungen und Dienste mithilfe von YAML-Manifesten in sogenannten Charts zu verpacken und zu konfigurieren. Diese Charts definieren sämtliche Ressourcen und Einstellungen, die zur Bereitstellung innerhalb eines Kubernetes-Clusters erforderlich sind.

Offen zugängliche Open-Source-Projekte bieten regelmäßig solche Charts an, um Nutzern den Einstieg zu erleichtern. Dabei neigen diese zu Standardeinstellungen, die aus Sicht der Benutzerfreundlichkeit konzipiert sind, nicht jedoch aus Sicherheitsaspekten. Microsoft forscht intensiv daran, wie diese Standardkonfigurationen zu erheblichen Sicherheitslücken führen können. Zu den häufigsten Problembereichen zählt, dass Dienste ohne angemessene Netzwerkeinschränkungen öffentlich zugänglich gemacht werden. Dadurch öffnen sich potenzielle Angriffspunkte, die bis zu einem vollständigen Zugriff auf die Infrastruktur führen können.

Weiterhin fehlen oft grundlegende Mechanismen zur Authentifizierung und Autorisierung, was es unbefugten Nutzern erleichtert, administrative Funktionen der Anwendungen zu nutzen oder sensible APIs zu bedienen. Einige prominent identifizierte Anwendungsfälle zeigen die Dringlichkeit, mit der diese Thematik angegangen werden muss. Das Analyse-Team von Microsoft führte als Beispiele Projekte wie Apache Pinot an. Dieses OLAP-Datenbanksystem öffnet standardmäßig seine Hauptkomponenten pinot-controller und pinot-broker über Kubernetes LoadBalancer-Dienste direkt für das Internet ohne jegliche Authentifizierungsmechanismen, was eine erhebliche Angriffsfläche darstellt. Ebenso kritisierte Microsoft Meshery, eine Service-Mesh-Verwaltungsplattform, die ihre Benutzeroberfläche standardmäßig über eine externe IP-Adresse verfügbar macht.

So kann prinzipiell jeder, der Zugriff auf die IP-Adresse besitzt, sich registrieren, Kontrolle über die Oberfläche erlangen und letztlich neue Pods deployen, wobei im schlimmsten Fall beliebiger Code ausgeführt wird. Ein weiteres Beispiel betrifft Selenium Grid, dessen NodePort-Service standardmäßig portübergreifend an allen Cluster-Knoten freigegeben ist. Hier sind externe Firewall-Regeln die einzige Verteidigungslinie gegen unbefugten Zugriff, was im Gegensatz zu einer mehrfach abgesicherten Cluster-Sicherheit steht. Die Sicherheitsforscher von Microsoft betonen, dass die Risiken durch Standardkonfigurationen keineswegs theoretischer Natur sind. Tatsächlich beginnen viele Angriffe auf containerisierte Anwendungen mit falsch konfigurierten Workloads, die unreflektiert aus vorgefertigten Charts entstanden sind.

Die Vereinfachung der Konfiguration zum Zweck der schnellen Bereitstellung darf nicht zulasten der Sicherheit gehen. Um die erkannten Gefahren effektiv zu adressieren, raten Experten dazu, Helm-Charts und die zugehörigen YAML-Manifeste stets sorgfältig zu prüfen und an die individuellen Sicherheitsanforderungen anzupassen. Darüber hinaus empfiehlt sich ein regelmäßiges Scannen öffentlich zugänglicher Schnittstellen, um potentielle Fehlkonfigurationen oder ungewöhnliche Aktivitäten frühzeitig zu erkennen. Auch das kontinuierliche Monitoring der ausgeführten Container ist zentral, um Anzeichen von Kompromittierungen oder verdächtigem Verhalten identifizieren und zeitnah reagieren zu können. Das Thema erlangt besondere Relevanz, da viele Unternehmen zunehmend Kubernetes-Cluster in produktiven Umgebungen einsetzen und oft auf die vermeintliche Sicherheit vorgefertigter Lösungen vertrauen.

Allerdings zeigt Microsofts Warnung eindrucksvoll, dass eine standardisierte „Default by Convenience“-Einstellung ein erhebliches Einfallstor für Sicherheitsvorfälle darstellt, die über Datenverlust bis hin zu kompletten Infrastrukturkompromittierungen reichen können. Im Kontext der zunehmenden Bedeutung von Cloud-Sicherheit sind diese Erkenntnisse für DevOps-Teams, Sicherheitsverantwortliche und IT-Architekten gleichermaßen wertvoll. Es wird deutlich, dass die Balance zwischen Einfachheit und Sicherheit bei Kubernetes-Anwendungen neue Anforderungen an das Verständnis und die Handhabung von Helm-Charts stellt. Deren sorgfältige Verwaltung und Absicherung sollte integraler Bestandteil jeder Deploy-Strategie sein. Ferner unterstreicht Microsofts Analyse die Notwendigkeit, die Sicherheit als festen Bestandteil im gesamten Lebenszyklus der Anwendungsentwicklung und -bereitstellung zu verankern – vom Design der Helm-Charts über deren Anpassung bis hin zum Betrieb und Monitoring.