Im April 2025 begann eine großangelegte Supply-Chain-Attacke, die innerhalb kürzester Zeit hunderte von E-Commerce-Websites weltweit kompromittierte und bis heute andauert. Die Sicherheitsverletzung betrifft vor allem Online-Shops, die auf Magento basierende Softwarelösungen nutzen. Durch die Infektion mit spezieller Malware ist es den Angreifern gelungen, bösartigen Code auf den Servern dieser Shops einzuschleusen und so sensible Zahlungsinformationen von Kunden während des Browsens zu entwenden. Bei der Attacke wurden mindestens drei Softwareanbieter kompromittiert, die als Lieferanten von Erweiterungen und Modulen für das Magento-System fungieren. Die involvierten Unternehmen Tigren, Magesolution (MGS) und Meetanshi bieten ihre Software an tausende Händler an.

Manipulierte Versionen ihrer Produkte enthielten eine Hintertür, die es den Angreifern ermöglichte, beliebigen PHP-Code auf den betroffenen Servern auszuführen. Auf diese Weise konnte sowohl die Website als auch der Browser der Käufer mit Schadsoftware infiziert werden. Was macht Supply-Chain-Attacken besonders gefährlich? Anders als bei klassischen Hackerangriffen, die direkt ein Zielsystem angreifen, nutzt eine Supply-Chain-Attacke vertrauenswürdige Dritte, um den Schadcode zu verbreiten. Entwickler und Lieferanten von Software werden kompromittiert, sodass der manipulierte Code scheinbar legitimen Ursprungs ist und so ohne großes Misstrauen in die Systeme der Nutzer gelangt. Einmal installiert, ist die Schadsoftware schwer zu erkennen und bietet Angreifern umfassenden Zugriff auf Zahlungsdaten und weitere persönliche Informationen von Endkunden.

Bemerkenswert ist auch der zeitliche Aspekt des Angriffs. Die Malware war mindestens sechs Jahre lang im Verborgenen – ohne entdeckt zu werden – in der Software enthalten und wurde erst in den letzten Wochen aktiv. Diese lange Latenzphase ist ungewöhnlich und wirft Fragen zur Cybersicherheitslage in der Branche auf. Die Hintertür lag im Quellcode von über 20 Erweiterungen, die durch die drei genannten Anbieter vertrieben werden. Dazu gehören Module wie Ajaxsuite, CookieNotice, GDPR, Lookbook oder Produkt-Tabs.

Die durch die Hintertür ausgelösten Mechanismen erlauben es Angreifern, beim Besuch der infizierten Websites Skimming-Skripte auszuführen, die sensible Kreditkartendaten im Browser stehlen. Eine der schwerwiegendsten Folgen dieses Vorfalls ist, dass auch sehr große und finanzstarke Unternehmen betroffen sind. Ein multinationaler Konzern mit einem geschätzten Wert von 40 Milliarden US-Dollar wurde über eine infizierte Erweiterung kompromittiert. Das verdeutlicht das enorme Ausmaß und die Reichweite der Attacke. Von Seiten der betroffenen Softwareanbieter sind bislang kaum umfassende Reaktionen oder Entschuldigungen erfolgt.

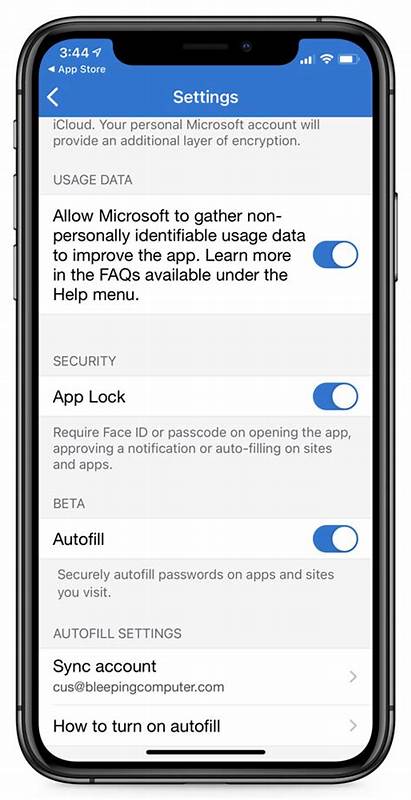

Während Meetanshi die Kompromittierung eingeräumt hat, bestreiten Tigren und Magesolution jedwede Manipulation, leisten allerdings bisher wenig Aufklärung. Adobe, als Eigentümer von Magento, steht ebenfalls in der Verantwortung, doch direkte Maßnahmen oder Updates zur Bekämpfung der Hintertür gab es bislang nicht öffentlich bekannt. Für Online-Händler gilt nun besondere Vorsicht: Plattformbetreiber sollten dringend prüfen, ob sie von den betroffenen Erweiterungen Gebrauch machen und gegebenenfalls sofort Gegenmaßnahmen ergreifen. Eine der wichtigsten Erkennungsfunktionen ist eine verdächtige PHP-Funktion, die ein sogenanntes $licenseFile ausführt. Das Vorhandensein dieser Funktion kann auf die Existenz einer Hintertür hinweisen.

Systemadministratoren sind gut beraten, ihre Systeme genau zu scannen und manuell nach ungewöhnlichen Codeabschnitten zu suchen. Auch für Verbraucher ergeben sich wichtige Handlungsempfehlungen. Wer online einkauft, sollte seine Kreditkartenabrechnungen regelmäßig kontrollieren und bei Unregelmäßigkeiten unverzüglich die Bank informieren. Am besten eignet sich eine Kreditkarte für Onlinezahlungen, da diese im Betrugsfall in der Regel besser geschützt ist als Bank- oder Debitkarten. Letztere sollten möglichst nicht für Onlineeinkäufe verwendet werden, um im Schadensfall nicht direkt eigenes Geld zu riskieren.

Zudem empfiehlt es sich, nur auf bekannten, sicheren Websites einzukaufen und vorsichtig mit der Eingabe persönlicher Daten umzugehen. Die Attacke zeigt erneut die Verwundbarkeit moderner E-Commerce-Systeme und offenbart Schwächen in der Sicherheitskette, die durch externe Softwarekomponenten entstehen. Supply-Chain-Attacken sind schwer zu verhindern, da sie auf der Vertrauensbasis zwischen Softwareanbietern und Kunden basieren. Unternehmen sind daher gefordert, ihre Sicherheitsmaßnahmen zu verstärken, Lieferanten aufmerksam zu überprüfen und gegebenenfalls eigene Software regelmäßig auf Hintertüren oder Schadcode zu durchleuchten. Experten fordern auch eine stärkere Zusammenarbeit innerhalb der Branche sowie verbesserte Überwachungssysteme, die ungewöhnliche Aktivitäten in Webshops frühzeitig erkennen und melden können.

Der Vorfall verdeutlicht, dass weder kleine noch große Händler vor Cyberangriffen sicher sind und die Verantwortung für den Schutz von Kundendaten klar bei den Betreibern liegt. Die aktuelle Situation bleibt angespannt, da nach wie vor infizierte Systeme bestehen, die Malware aktiv bleibt und täglich neue Besucher gefährdet werden. Bis zur vollständigen Bereinigung wird die Bedrohung für Onlinekäufer und Händler bestehen bleiben. Verbraucher sollten daher neben wachsamem Verhalten auch ihre Online-Sicherheitsvorkehrungen verbessern, beispielsweise durch den Einsatz von aktuellen Browsern, Sicherheitssoftware und der Vermeidung unnötiger Plugins. Zusammenfassend lässt sich feststellen, dass die kürzlich aufgedeckte Supply-Chain-Attacke auf Magento-basierte E-Commerce-Erweiterungen ein Spiegelbild der zunehmenden Komplexität und der Risiken im Onlinehandel ist.

Die unterbewerteten Gefahren durch Drittanbieter-Software werden nun sichtbar und zwingen alle Beteiligten zu einem radikalen Umdenken. Nur durch gemeinsames Handeln, technische Verbesserungen und stetige Überwachung kann die Sicherheit im Webshop-Bereich künftig gewährleistet werden und der Schutz von sensiblen Zahlungsinformationen gewährleistet werden.