Im Frühling 2025 entdeckten Sicherheitsexperten eine neue Welle von Angriffen auf SOHO-Router verschiedener renommierter Hersteller wie Asus, Cisco, D-Link und Linksys. Das Botnet „AyySSHush“ hat sich als eine ausgeklügelte Bedrohung etabliert, die vor allem Asus-Router betroffen hat und bereits über 9.000 Geräte kompromittieren konnte. Die Angriffsmethode kombiniert altbekannte Schwachstellen mit neuer Taktik, wodurch eine besonders hartnäckige und schwer zu entfernende Hintertür im System etabliert wird. Die Hintergründe und Angriffstechniken von „AyySSHush“ werfen ein Schlaglicht auf die aktuellen Herausforderungen in der Cybersicherheit von Heim- und Kleinbüro-Netzwerken.

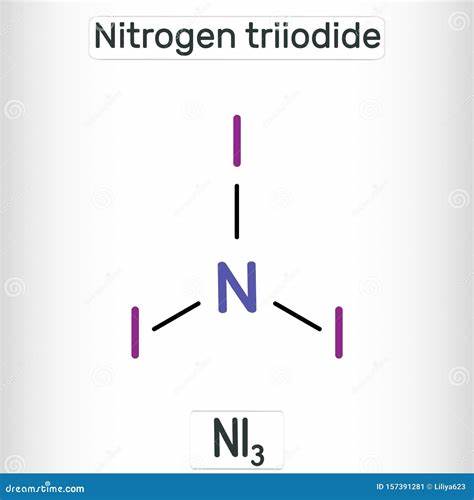

Das auffälligste Merkmal des Botnets ist die Nutzung des SSH-Dienstes, der normalerweise zur sicheren Fernadministration von Geräten dient. Die Täter fügen unbemerkt ihren eigenen SSH-Public-Key auf betroffenen Routern ein und aktivieren den SSH-Daemon auf einem ungewöhnlichen Port (53282). Diese Methode erlaubt es ihnen, jederzeit und unbemerkt auf das Gerät zuzugreifen, selbst wenn es neu gestartet wird oder ein Firmware-Update erfolgt. Die Herstellerfunktion zur Konfigurationsverwaltung sorgt dafür, dass diese Manipulation persistiert, wodurch herkömmliche Updates wirkungslos bleiben, um den Zugang zu entfernen. Die Grundlage dieser Angriffe ist ein bereits seit 2023 bekannter Befehlseinschleusungsfehler (Command Injection) mit der CVE-Bezeichnung CVE-2023-39780.

Über diese Schwachstelle können die Angreifer Befehle auf dem Router ausführen, ohne über legitime Zugriffsrechte zu verfügen. In Kombination mit massiven Brute-Force-Angriffen auf Standard-Login-Daten bietet sich den Angreifern eine deutliche Möglichkeit, die Kontrolle über die Geräte zu übernehmen. Die Taktiken des „AyySSHush“-Botnets sind besonders raffiniert. Die Angreifer deaktivieren Protokollierungsfunktionen und Sicherheitsmechanismen wie Trend Micros AiProtection, um ihre Spuren zu verwischen und eine Erkennung durch Sicherheitslösungen zu erschweren. Interessanterweise wurden trotz der hohen Zahl kompromittierter Router nur wenige schädliche Netzwerkanfragen registriert, was auf ein sehr gezieltes und vorsichtiges Vorgehen schließen lässt.

Die Angriffe wurden vor allem auf Asus-Modelle wie RT-AC3100, RT-AC3200 und RT-AX55 beobachtet. Doch auch Router anderer Hersteller bleiben nicht verschont. Cisco, D-Link und Linksys sind ebenfalls Zielscheiben, wobei hier vor allem Geräte für kleine Büros und Heimnetzwerke betroffen sind, die häufig schlechtere Sicherheitskonfigurationen aufweisen und durch veraltete Firmware anfälliger sind. Sicherheitsforscher von Unternehmen wie GreyNoise und Sekoia vermuten, dass hinter der Kampagne staatlich unterstützte Akteure stehen könnten, auch wenn bislang keine offizielle Attribution vorliegt. Die Angreifer verfolgen offenbar nicht das klassische Ziel von Botnets, wie das Ausführen von Distributed-Denial-of-Service-Attacken (DDoS) oder das Weiterleiten von Schadverkehr.

Stattdessen scheint ein langfristiger Aufbau eines Netzes persistent kompromittierter Router im Vordergrund zu stehen, das jederzeit für zukünftige Zwecke genutzt werden kann. Auch wenn die genauen Ziele noch ungewiss sind, zeigen angegriffene Router von Drittanbietern Anzeichen dafür, dass manipulierte Skripte Netzwerktraffic umleiten können. Ein solches Szenario könnte zum Beispiel für Spionage, Datendiebstahl oder als Basis für weiterführende Angriffe verwendet werden. Die Vielzahl betroffener Geräte und deren strategische Position im Netzwerk machen „AyySSHush“ zu einer latenten Bedrohung für viele Anwender. Für Nutzer bedeutet dies, dass ein einfaches Firmware-Update nicht ausreicht, um den SSH-Backdoor-Zugang zu entfernen, da die Angreifer die Schlüssel über legitime Konfigurationskanäle einpflegen.

Empfohlen wird daher ein gründlicher Factory-Reset der Router, um sicherzustellen, dass alle Manipulationen entfernt werden. Im Anschluss muss der Router mit einem starken, einzigartigen Passwort neu konfiguriert werden und unerwünschte Dienste, insbesondere der SSH-Zugriff aus dem WAN-Bereich, sollten deaktiviert werden. Asus hat bereits Sicherheitsupdates veröffentlicht, welche die genannte Schwachstelle adressieren. Allerdings variiert der Zeitpunkt der Verfügbarkeit je nach Modell. Deshalb sollten Nutzer regelmäßig prüfen, ob Updates verfügbar sind, und diese zeitnah installieren, um das Risiko einer Kompromittierung zu minimieren.

Darüber hinaus empfiehlt es sich, die eigene Netzwerkumgebung regelmäßig auf ungewöhnliche Konfigurationen und authentifizierte SSH-Schlüssel zu prüfen. Speziell die Datei authorized_keys sollte kontrolliert werden, um fremde Einträge zu erkennen und zu entfernen. Zudem haben Sicherheitsexperten IP-Adressen identifiziert, die im Zusammenhang mit „AyySSHush“ stehen, und raten dazu, diese in Netzwerk-Firewalls und Router-Blocklisten zu sperren. Zu den bekannten schädlichen IPs zählen unter anderem 101.99.

91.151 und 79.141.163.179.

Die Problematik um „AyySSHush“ wirft auch grundsätzliche Fragen zur Sicherheit und Verwaltung von Heimnetzwerkgeräten auf. Noch immer wird von vielen Nutzern die Wichtigkeit regelmäßiger Updates unterschätzt, und Router werden oft über Jahre hinweg ohne jedwede Sicherungsmaßnahme betrieben. Die Möglichkeit, dass Sicherheitslogs deaktiviert werden können, ist ein weiteres Risiko. Experten fordern daher eine möglichst unveränderliche Protokollierung sicherheitsrelevanter Ereignisse, um Manipulationen rechtzeitig erkennen zu können. Auch die Hersteller tragen eine große Verantwortung im Kampf gegen solche Bedrohungen.

Firmware-Updates sollten nicht nur Schwachstellen schließen, sondern auch sogenannte „omniware updates“ sein, die neben Betriebssystem und Softwarekomponenten auch Konfigurationsdateien und Sicherheitseinstellungen hartnäckig bereinigen oder auf sichere Standards setzen. Dies würde verhindern, dass kompromittierte Einstellungen beim Firmware-Update bestehen bleiben. Der Angriff durch „AyySSHush“ verdeutlicht, wie wichtig eine ganzheitliche Sicherheitsstrategie im Bereich der Internet-of-Things-Geräte (IoT) ist. Neben der Sicherung einzelner Endgeräte sollte die gesamte Netzwerkinfrastruktur regelmäßig überwacht und abgesichert werden. Unternehmen und Endanwender sollten zusätzlich auf moderne Sicherheitstechnologien setzen, wie etwa Intrusion Detection Systeme (IDS), die abweichende Muster im Netzwerkverkehr aufdecken und melden können.

Zusammenfassend steht die Bedrohung durch „AyySSHush“ exemplarisch für die wachsende Angriffsfläche von Netzwerkhardware im privaten und kleinen geschäftlichen Umfeld. Der Mix aus bekannten Schwachstellen, beharrlicher Persistenztechniken und der gezielten Umgehung von Sicherheitskontrollen macht das Botnet zu einer ernstzunehmenden Gefahr. Eine konsequente Aktualisierung, Überwachung und gegebenenfalls ein kompletter Reset der Geräte bieten die beste Verteidigung gegen diese Angriffe. Um zukunftsfähig zu bleiben, müssen sowohl Nutzer als auch Hersteller ihre Sicherheitsstrategien weiterentwickeln. Awareness für Cybersicherheit, kombiniert mit robusten technischen Maßnahmen, ist entscheidend, um die Möglichkeiten von Botnets wie „AyySSHush“ einzudämmen.

Andernfalls droht eine zunehmende Verbreitung solcher Netzwerke, die als Basis für zukünftige Cyberattacken dienen können und dabei sowohl private als auch geschäftliche Daten und Ressourcen in Gefahr bringen.