Die Bedrohungslandschaft entwickelt sich kontinuierlich weiter und stellt Sicherheitsforscher vor immer neue Herausforderungen. Mit EDDIESTEALER taucht ein besonders moderner Malware-Schädling auf, der sich durch seine Fähigkeit auszeichnet, die sogenannte app-bound Verschlüsselung von Google Chrome zu umgehen. Diese Verschlüsselung wurde von Chrome integriert, um sensible Daten wie Passwörter und Cookies besser zu schützen und sie vor unbefugtem Zugriff zu sichern. EDDIESTEALER gelingt es jedoch, diese Schutzmaßnahmen zu durchbrechen und Informationen in unverschlüsselter Form zu extrahieren, was die Malware zu einer ernstzunehmenden Gefahr für alle Nutzer von Chromium-basierten Browsern macht. Entwickelt in der modernen Programmiersprache Rust, setzt EDDIESTEALER auf ausgefeilte Techniken, um Daten zu stehlen, unentdeckt zu bleiben und umfangreiche Informationen von infizierten Systemen zu sammeln.

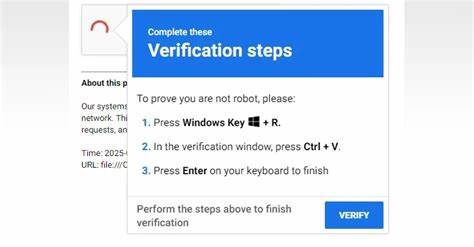

Der Angriff beginnt meist mit der Kompromittierung legitimer Websites, über die schädlicher JavaScript-Code eingeschleust wird. Dieser Code zeigt den Opfern gefälschte CAPTCHA-Verifizierungsseiten, eine gängige Masche mit dem Namen ClickFix, die Anwender dazu verleitet, scheinbar harmlose Aktionen auszuführen. Konkret wird der Benutzer aufgefordert, einen zuvor in die Zwischenablage kopierten Befehl in das Windows-Ausführen-Fenster einzufügen und auszuführen. Dies startet eine versteckte PowerShell-Sitzung, die den nächsten Schadcode herunterladen und ausführen kann. Über diesen Umweg erreicht EDDIESTEALER den Download und die Installation seiner Hauptkomponente als ausführbare Datei mit zufällig generiertem Dateinamen im Download-Ordner des Nutzers.

Die Verwendung von Rust verleiht der Malware erhöhte Stabilität, macht die Analyse schwieriger und erhöht ihre Widerstandskraft gegenüber traditionellen Sicherheitsmechanismen und Erkennungstechnologien. Die Malware ist darauf ausgelegt, umfangreiche Systeminformationen zu erheben, etwa Prozessorinformationen, GPU-Daten, laufende Prozesse und weitere Host-Metadaten. Zudem können vom Command-and-Control (C2) Server Aufgaben dynamisch an das Schadprogramm übermittelt werden, wodurch sich die Angriffsziele flexibel verändern lassen. Im Fokus stehen dabei sensible Daten aus Browsern, Passwortmanagern, FTP-Clients, Messaging-Apps und insbesondere auch Kryptowährungs-Wallets, die für Cyberkriminelle besonders lukrativ sind. Ein besonders perfides Merkmal von EDDIESTEALER ist seine Fähigkeit, die app-bound Verschlüsselung von Chromium zu umgehen.

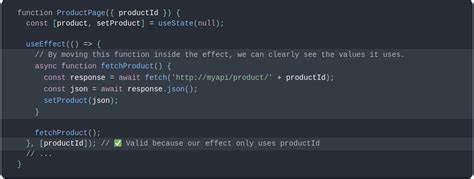

Hierzu implementiert die Malware eine Eigenversion von ChromeKatz, einem Open-Source-Tool, das ursprünglich dazu entwickelt wurde, Anmeldeinformationen und Cookies direkt aus dem Speicher ausgelagerter Browserprozesse auszulesen. Der Malware-Code startet in bestimmten Fällen sogar eine neue, unsichtbare Chrome-Instanz mit speziell platzierten Fenstern und deaktiviertem Nutzereinfluss, um Zugriff auf geschützte Speicherbereiche zu erhalten. Dabei wird gezielt der Netzwerkdienstprozess von Chrome adressiert, um dort gespeicherte Anmeldedaten auszulesen. Dieser Umweg erlaubt es der Malware, vertrauliche Daten zu erbeuten, die ansonsten durch lokale Verschlüsselung geschützt wären. Die Kommunikation der Malware mit dem C2-Server erfolgt verschlüsselt, wobei der Schlüssel fest im Binärprogramm kodiert ist.

Dies macht die Analyse komplexer und erfordert spezialisierte Tools, um die Datenströme nachvollziehen zu können. Innovative Techniken wie WinAPI-Lookup-Mechanismen ersetzen herkömmliche API-Aufrufe und erschweren so die Spurensuche für Sicherheitsexperten. Zudem erkennt EDDIESTEALER Laufzeitumgebungen wie Sandboxen und virtuelle Maschinen. Erkennt die Malware, dass sie in einer solchen kontrollierten Umgebung ausgeführt wird, löscht sie sich selbst mithilfe spezieller NTFS-Alternate-Data-Stream-Manipulationen, um Gegenmaßnahmen zu erschweren. Der Einsatz von Rust ist ein weiterer Trend im Bereich der Malware-Entwicklung.

Moderne Programmiersprachen wie Rust bieten neben verbesserten Sicherheitsfeatures auch erhöhte Effizienz und Modularität. Dies erlaubt es Angreifern, Schadsoftware mit höherer Stabilität und Ausdauer zu entwickeln, die gleichzeitig schwerer zu erkennen ist. Die Erkenntnisse über EDDIESTEALER ergänzen das Bild einer zunehmend kreativen und komplexen Ransomware- und Infostealer-Landschaft, die nicht nur Windows-Systeme, sondern auch macOS, Android und iOS ins Visier nimmt. So setzen bösartige Kampagnen auf ähnliche ClickFix-Techniken, etwa indem sie Mac-Anwender über manipulierte Webseiten zum Ausführen von Terminal-Skripten verleiten oder mobile Nutzer durch Drive-by-Downloads infizieren. Bekannte Malware wie Katz Stealer und AppleProcessHub erweitern die Angriffsflächen und stellen spezifische Bedrohungen für ihre Plattformen dar.

Besonders alarmierend ist, dass EDDIESTEALER mit Hilfe von Commandline-Flags und dem Remote-Debugging-Protokoll eine unbemerkte Browsersteuerung über WebSocket-Verbindungen ermöglicht. Dies erlaubt dem Angreifer eine nahezu vollständige Kontrolle über die Browser-Session, ohne dass der Nutzer eine verdächtige Aktivität bemerkt. Für Anwender bedeutet dies, dass selbst moderne Browser-Sicherheitsfeatures in manchen Fällen nicht ausreichen, um Datenlecks zu verhindern. Um sich vor Angriffen wie EDDIESTEALER zu schützen, sollten Nutzer stets wachsam sein und auf folgende Maßnahmen achten. Websites mit ungewöhnlichen oder verdächtigen CAPTCHA-Anfragen sind mit Vorsicht zu behandeln.

Das Befolgen von Anweisungen, die das Ausführen unbekannter Befehle über das Ausführen-Dialogfenster von Windows oder das Terminal erzwingen, sollte unbedingt vermieden werden. Antivirenprogramme mit aktuellen Signaturen und Verhaltensanalysen können helfen, aktive Infektionen zu identifizieren. Außerdem ist es ratsam, sensible Daten wie Passwörter nicht ausschließlich im Browser zu speichern, sondern auch Multi-Faktor-Authentifizierung zu aktivieren und Passwortmanager zu verwenden, die mit zusätzlichen Schutzmechanismen ausgestattet sind. Für Unternehmen ist es unverzichtbar, Webserver regelmäßig auf Manipulationen und eingeschleuste Schadcodes zu überprüfen. Webanwendungen sollten gegen XSS- und weitere Exploit-Techniken gehärtet werden, um die Einschleusung von schädlichem JavaScript vorzubeugen.

Sicherheitsanalysen mit Sandboxing-Technologien dürfen nur in den Fällen erfolgen, in denen die Malware nicht über Selbstauslöschmechanismen verfügt, um so verfrühte Löschungen zu verhindern. Die Malware-Community beobachtet mit Sorge die zunehmende Verwendung von modernen Programmiersprachen wie Rust in Schadsoftware, denn diese markiert eine neue Entwicklungsstufe in Sachen Komplexität und Angriffseffizienz. Die steigende Modularität und Flexibilität erlauben neue Wege der Umgehung von Schutzmaßnahmen. Gleichzeitig erfordern diese Veränderungen einen Paradigmenwechsel bei der Entwicklung von Sicherheitswerkzeugen und Abwehrstrategien. Insgesamt stellt EDDIESTEALER ein Exemplargut moderner Cyberbedrohungen dar – eine komplexe, technisch hochentwickelte Malware, die speziell auf Browserdaten abzielt und Sicherheitsmechanismen hintergeht, die bisher als zuverlässig galten.

Das Bewusstsein für solche Risiken, kombiniert mit technologischen und verhaltensbasierten Schutzmaßnahmen, ist entscheidend, um die Gefahr von Datendiebstahl und weiteren Folgeaktionen wie Identitätsdiebstahl oder finanziellen Verlusten zu minimieren. Nur durch proaktive Cyberhygiene, sichere Entwicklungspraktiken und kontinuierliche Überwachung von Netzwerken und Endgeräten kann der Schutz vor diesem und ähnlichen Malware-Typen verbessert werden. Die rasante Weiterentwicklung der Malware zeigt, wie wichtig es ist, stets auf dem neuesten Stand der Technik zu bleiben und erkannte Angriffsmuster schnell zu analysieren und zu bekämpfen. EDDIESTEALER vereint dabei die neuesten Erkenntnisse aus Cybersecurity-Forschung, Social Engineering und moderner Softwareentwicklung und steht exemplarisch für die Herausforderungen, vor denen der digitale Schutz im Jahr 2025 und darüber hinaus steht.