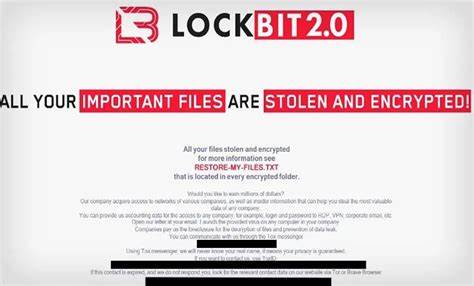

LockBit zählt seit Jahren zu den am weitesten verbreiteten und gefährlichsten Ransomware-Operationen weltweit. Diese Cybercrime-Gruppe ist insbesondere für ihre schnelle Spread-Strategie und professionelle Infrastruktur bekannt. Doch im Mai 2025 kam es zu einer überraschenden Wendung, als das Admin-Panel der LockBit-Gruppe gehackt und eine umfangreiche Datenpanne öffentlich wurde. Dabei wurden private Nachrichten, Bitcoin-Walletadressen, Details zu Angriffen und weitere sensible Informationen an die Öffentlichkeit geleakt. Diese Enthüllungen werfen ein neues Licht auf das Innenleben einer gefürchteten Cybercrime-Organisation und eröffnen neue Chancen sowie Herausforderungen für die Cybersicherheitsbranche und die Strafverfolgung.

Der Vorfall wurde erstmals bekannt, als die Webseite des LockBit-Admin-Panels am 7. Mai 2025 mit einer auffälligen Nachricht namens „Don’t do crime, crime is bad xoxo from Prague“ defaced wurde. Zugleich wurde ein Link veröffentlicht, der zu einem Archiv führte, in dem die kompromittierten Daten abrufbar waren. Die dadurch zugänglich gewordenen Daten enthalten unter anderem private Konversationen zwischen LockBit-Akteuren und deren Opfern, Wallet-Adressen für Bitcoin-Transaktionen, interne Informationen zu Affiliates sowie technische Einzelheiten über Malware und die dahinterstehende Infrastruktur. Cybersecurity-Experten und Forschungseinrichtungen weltweit analysierten die geleakten Daten intensiv.

Christiaan Beek, Senior Director für Threat Analytics bei Rapid7, hob hervor, wie nützlich die veröffentlichten Bitcoin-Adressen für Ermittlungsbehörden sein können, um Transaktionen nachzuvollziehen und das finanzielle Netzwerk der Cyberkriminellen besser zu verstehen. Gleichzeitig erläuterte Luke Donovan von Searchlight Cyber, wie wichtig die Nutzerdaten sind, um verknüpfte Profile von LockBit-Akteuren zu identifizieren und deren Kommunikationsmuster zu durchdringen. Besonders bemerkenswert ist, dass die geleakten Informationen über 76 Benutzerkonten umfassen, inklusive Benutzernamen und Passwörtern. Einige dieser Nutzer sind durch sogenannte TOX-IDs, einen in der Hacker-Community beliebten Messaging-Dienst, identifizierbar. Diese TOX-IDs ermöglichen es Forschern, Hintermänner anhand von Offline- und Online-Identitäten auf Hacker-Foren zuzuordnen und so Rückschlüsse auf die Strukturen innerhalb der LockBit-Organisation zu ziehen.

Darüber hinaus wurden über 200 Gespräche zwischen LockBit-Affiliates und Betroffenen gefunden, die von Dezember 2024 bis April 2025 reichen. Diese Kommunikation offenbart, wie LockBit-Gruppen ihre Opfer unter Druck setzen und Lösegeldforderungen verhandeln. Insbesondere zeigen die Chats, dass teilweise verhältnismäßig geringe Beträge verlangt werden, aber auch Lösegeldforderungen in Höhe von bis zu 100.000 US-Dollar keine Seltenheit sind. Die Offenlegung dieser Verhandlungsmuster gibt der Sicherheitscommunity neue Einblicke in die Psyche und die Vorgehensweise der Erpresser.

Interessant ist auch, dass das defaced Admin-Panel eine Message zeigt, die bereits zuvor bei einem Hack des RAMSOMWARE-Gruppen-Webauftritts von Everest verwendet wurde. Dies lässt vermuten, dass dieselben Hacker hinter beiden Angriffen stecken, was möglicherweise auf interne Konflikte innerhalb der Cybercrime-Gemeinschaft hindeutet. Solche Infights, wie Experten es nennen, haben in der Szene in der Vergangenheit bereits zu spektakulären Datenlecks und Operationseinstellungen geführt. Die Betreiber von LockBit reagierten auf den Angriff mit einer eigenen Erklärung, in der sie bestätigten, dass das Admin-Panel kompromittiert wurde, jedoch versuchten sie, die Auswirkungen zu minimieren. Sie behaupteten, dass keine sensiblen Opferschlüssel oder wichtige Verschlüsselungs-Dekryptoren verloren gegangen seien.

Die Führungsperson hinter LockBit, Dmitry Yuryevich Khoroshev, der russischen Herkunft zugeschrieben wird, bot sogar eine Belohnung für Hinweise zur Identität des Hackers an. Die Relevanz dieser Datenpanne für den Kampf gegen Ransomware kann kaum überschätzt werden. LockBit gilt als eine der aktivsten und produktivsten Infektionsketten, die weltweit Unternehmen und Infrastrukturen angreift. Schon in der Vergangenheit wurde versucht, die Gruppe durch gezielte Strafverfolgung zu schwächen – so wurde etwa ein Entwickler von LockBit in Israel verhaftet. Dennoch setzt die Ransomware fortlaufend Angriffe um, und die nun öffentlich gewordenen Informationen könnten entscheidende Lücken im Schutzwall dieser Cyberkriminellen aufdecken.

Ein wichtiger Aspekt ist die potenzielle Nutzung der geleakten Bitcoin-Adressen durch Ermittler. Kryptowährungen stellen für Cyberkriminelle oftmals eine Herausforderung für die Nachverfolgung dar. Die Möglichkeit, Transaktionen bestimmten Wallets zuzuordnen, könnte Behörden dabei helfen, finanzielle Verbindungen aufzuklären, Beweggründe zu verstehen und möglicherweise weitere Täter zu identifizieren oder auszuschalten. Gleichzeitig ermöglicht die Analyse der internen Kommunikation nicht nur das Verständnis über Verhandlungstaktiken, sondern auch über die Beschaffung von Zugängen und die Zusammenarbeit der Affiliates. Affiliates spielen eine Schlüsselrolle im Geschäftsmodell von LockBit, indem sie unmittelbare Verbreitung und Infektion neuer Opfer übernehmen.

Durch das Studium ihrer Kommunikation und Benutzerdaten könnten Schwachstellen im Netzwerk aufgedeckt werden, die für zukünftige Präventionsmaßnahmen ausschlaggebend sein könnten. Neben rechtlichen und ermittlungsbehördlichen Auswirkungen bietet der Leak auch der Cybersicherheitsbranche wertvolle Erkenntnisse. Er stärkt das Bewusstsein für die hohe Professionalisierung der Restransomware-Gruppen und verdeutlicht wie wichtig ein ganzheitliches Sicherheitskonzept ist. Unternehmen sollten ihre Abwehrmechanismen nicht nur auf technische Aspekte begrenzen, sondern auch die menschliche Komponente, wie Verhandlungssituationen oder Social-Engineering-Angriffe, berücksichtigen. Die LockBit-Datenpanne unterstreicht zudem den Stellenwert von Informationsaustausch und Zusammenarbeit zwischen Sicherheitsforschern, Strafverfolgungsinstitutionen und der globalen Community der Cyberabwehr.

Nur durch gemeinsame Anstrengungen können solche komplexen Bedrohungen wirksam eingedämmt werden. Auch die Offenlegung der Junkdaten zeigt, wie wichtig Transparenz im Cyberfeld ist – selbst kriminelle Organisationen sind nicht unverwundbar. In der Zukunft wird es spannend sein, wie die Ermittlungen voranschreiten und ob aus dem kompromittierten Material weitere Personen oder Infrastrukturen identifiziert und zur Rechenschaft gezogen werden können. Zudem ist davon auszugehen, dass dieser Präzedenzfall andere Ransomware-Gruppen dazu bringen könnte, ihre Systeme und Kommunikationswege noch besser abzusichern oder interne Unstimmigkeiten zu klären, um ein ähnliches Schicksal zu vermeiden. Zusammenfassend lässt sich sagen, dass der Hack des LockBit-Admin-Panels nicht nur eine kurzfristige Sensation darstellt, sondern auch langfristige Impulse für Cybersecurity, Strafverfolgung und die Abwehr von Ransomware-Angriffen gibt.

Mit den gewonnenen Erkenntnissen können Schutzmaßnahmen verbessert werden, und die Gefahr durch solche Erpressungsangriffe hoffentlich weiter abnehmen. Dennoch bleibt Wachsamkeit geboten, denn die Dynamik im Bereich der Cyberkriminalität entwickelt sich stetig weiter – neue Methoden, Akteure und Techniken entstehen ständig, weshalb kontinuierliche Forschung und schnelle Reaktionen unerlässlich bleiben.