In der heutigen digitalen Welt sind Sicherheit und Datenschutz wichtiger denn je. Besonders in Branchen wie dem Finanzsektor, Regierungsbehörden oder bei Dienstleistern, die sensible Daten verarbeiten, sind hohe Sicherheitsanforderungen unumgänglich. Ein international anerkannter Standard, der in den USA besonders Bedeutung hat, ist die FIPS 140-3 Zertifizierung. Sie legt fest, welche kryptographischen Algorithmen und Module als sicher gelten und unter welchen Bedingungen sie eingesetzt werden dürfen. Für Entwickler, die die Programmiersprache Go verwenden, ist die native Unterstützung von FIPS 140-3 ab Version 1.

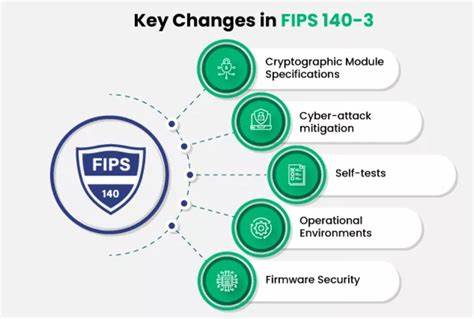

24 ein bedeutender Meilenstein. Diese Integration macht es möglich, Go-Anwendungen effizient und sicher in hochsensiblen Umgebungen zu betreiben und gleichzeitig die behördlichen Vorgaben einzuhalten. FIPS 140-3 steht für Federal Information Processing Standard und definiert Anforderungen an kryptographische Module, die in sicherheitskritischen Systemen eingesetzt werden. Diese Anforderungen umfassen unter anderem die Auswahl genehmigter Algorithmen wie AES oder ECDSA, strikte Selbsttests zur Sicherstellung der Integrität und den Schutz vor potenziellen Angriffen. Die neue Version FIPS 140-3 löst den Vorgängerststandard FIPS 140-2 ab und richtet sich an moderne Kryptographiemodule und Software.

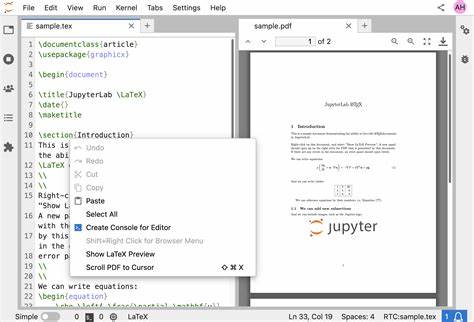

Zertifizierte Module müssen unter anderem in der jeweiligen Zielumgebung umfassend geprüft werden, was Compliance-Herausforderungen für Entwickler bedeutet. Go, bekannt für seine Effizienz, einfache Syntax und starke Standardbibliothek, hat diesen Bedarf erkannt und mit der Einführung der FIPS-140-3-Unterstützung einen wichtigen Schritt gemacht. Die Go Cryptographic Module, die offiziell als interner Bestandteil der Standardbibliothek unter crypto/internal/fips140/...

verfügbar sind, bieten implementierte und geprüfte Algorithmen, die den FIPS-Anforderungen genügen. Diese Module sind so konzipiert, dass die meisten öffentlichen API-Pakete, wie zum Beispiel crypto/ecdsa oder crypto/rand, direkt auf diese Module zurückgreifen und somit die Einhaltung der Vorgaben gewährleisten, ohne dass Entwickler ihr eigenes Kryptografie-Framework anpassen müssen. Ein zentrales Element der FIPS-140-3-Unterstützung in Go ist der sogenannte fips140 GODEBUG Modus. Hierbei handelt es sich um eine Laufzeitoption, die aktiviert wird, bevor das Go-Programm startet und die nicht während der Ausführung geändert werden kann. Wenn der Modus eingeschaltet ist, führt die Go Cryptographic Module eine Integritätsprüfung durch, bei der Checksummen des Moduls zur Laufzeit mit denen bei der Erstellung verglichen werden, um Manipulationen auszuschließen.

Des Weiteren starten die Algorithmen sogenannte Known-Answer-Tests, mit denen überprüft wird, ob sie ein erwartetes Ergebnis liefern – eine wichtige Bestätigung ihrer Funktionsfähigkeit und Sicherheit. Besonders interessant ist die Verknüpfung von Schlüsselerzeugung und FIPS-Compliance. Neue Schlüssel unterliegen Pairwise Consistency Tests, die sicherstellen, dass der generierte Schlüssel brauchbar und korrekt ist. Dies führt zwar dazu, dass gewisse Schlüsseloperationen, insbesondere mit temporären Schlüsseln, mehr Rechenzeit in Anspruch nehmen – wobei sich die Mehrbelastung je nach Schlüsseltype auf das bis zum Doppelten erhöhen kann. Dennoch ist dieser Kompromiss angesichts der gestiegenen Sicherheitsansprüche gerechtfertigt.

Ein weiterer Sicherheitsaspekt betrifft die Zufallszahlengeneratoren. Unter der FIPS-140-3-Konformität verwendet Go für den kryptographischen Gebrauch einen auf NIST SP 800-90A basierenden deterministischen Zufallszahlengenerator (DRBG). Dies garantiert eine hohe Qualität der Zufallswerte, die für viele kryptographische Operationen entscheidend sind. Darüber hinaus werden aus den zugrundeliegenden Plattform-CSPRNG-Systemen (Cryptographically Secure Pseudo-Random Number Generator) weiterhin Zufallsdaten mit einbezogen und gemischt, um die Sicherheit weiter zu erhöhen. Das Ergebnis ist ein robustes und sicheres Zufallszahlensystem, das den Anforderungen der Compliance genügt.

Ein wichtiger Bestandteil moderner Go-Anwendungen ist das TLS-Protokoll, welches für sichere Kommunikation im Internet sorgt. Die FIPS-140-3-Integration beschränkt hier das TLS-Paket von Go so, dass nur Protokollversionen und Algorithmen zugelassen sind, die der NIST-Richtlinie SP 800-52r2 entsprechen. Damit wird sichergestellt, dass keine unsicheren Algorithmen oder Schwachstellen zum Einsatz kommen, was gerade in Unternehmensnetzwerken und bei Cloud-Anwendungen von entscheidender Bedeutung ist. Des Weiteren wurden einige Details in kryptographischen Funktionen wie der RSA-Signatur mit PSS optimiert. Unter FIPS 140-3 wird die Länge des Salzes bei der Signatur auf die Hash-Länge beschränkt, was den Vorgaben von NIST entspricht und gleichzeitig sicherstellt, dass keine inkonsistenten oder möglichen Angriffsflächen entstehen.

Für Entwickler gibt es verschiedene Möglichkeiten, die FIPS-Option in ihrem Go-Projekt zu nutzen. Die Umgebungsvariable GOFIPS140 steuert, welche Version des Go Cryptographic Modules während des Kompilierungsvorgangs eingebunden wird. Standardmäßig ist die Option deaktiviert, doch durch Verwendung der Werte „latest“ oder „v1.0.0“ wird eine vorab definierte, gefrorene Version des Moduls eingesetzt, die bereits umfassend getestet ist und FIPS-140-3-Modus standardmäßig aktiviert.

So haben Entwickler volle Kontrolle darüber, ob und wie sie FIPS-Konformität in ihre Anwendung integrieren. Ein weiterer bisher verbreiteter Ansatz zur Erfüllung von FIPS-Anforderungen erfolgte über die Einbindung von BoringCrypto, einer Erweiterung des Go-Ökosystems, welche auf von Google entwickelte kryptographische Funktionen basiert. Diese Lösung ist jedoch mittlerweile veraltet und wird durch die neue native FIPS-140-3-Unterstützung von Go abgelöst. Dabei ist wichtig zu wissen, dass Go+BoringCrypto und der native Modus nicht gleichzeitig genutzt werden können, wodurch Entwickler früherer Implementierungen ein Update ihrer Sicherheitsarchitektur in Betracht ziehen sollten. In Bezug auf Plattformunterstützung gilt es noch einige Einschränkungen zu beachten.

Der native FIPS-140-3-Modus wird auf OpenBSD, WebAssembly (Wasm), AIX sowie 32-Bit Windows Systemen nicht unterstützt. Für viele gängige Umgebungen, insbesondere in Unternehmensanwendungen auf Linux und aktuellen Windows-Versionen, steht die Nutzung hingegen zur Verfügung und ermöglicht sicheren, überprüfbaren Kryptographieeinsatz. Diese neue Funktionalität von Go ist ein bedeutender Fortschritt nicht nur für Unternehmen, die regulatorische Anforderungen erfüllen müssen, sondern auch für die Community der Entwickler, die eine effiziente, moderne Programmiersprache mit High-End-Sicherheitsstandards kombinieren möchten. Die Integration der FIPS-Standards bedeutet außerdem eine Verringerung des Aufwands und der Fehlerquellen, die bei der Integration externer, oft komplexer Kryptographie-Bibliotheken entstehen können. Die native Unterstützung sorgt für mehr Vertrauen in den Software-Lifecycle, da die einzusetzenden kryptographischen Komponenten von den Entwicklern selbst leicht nachvollzogen, getestet und verwendet werden können.

Zusammenfassend ermöglicht Go mit seiner FIPS 140-3 Compliance Unternehmen und Entwicklern, hohe Sicherheitsstandards mit geringem Mehraufwand zu implementieren. Dies trägt entscheidend dazu bei, Daten und Systeme in hochsensiblen Bereichen zu schützen. Die Kombination von Schnelligkeit, Einfachheit und Compliance macht Go zu einer attraktiven Wahl für softwarebasierte Sicherheitslösungen im modernen IT-Umfeld. Wer die umfangreichen Möglichkeiten der nativen FIPS-Implementierung nutzt, profitiert von einer langfristigen, wartbaren Kryptographie-Architektur, die sich leicht in bestehende Anwendungen und Prozesse integrieren lässt.