Rowhammer gilt als eine der gravierendsten Sicherheitsbedrohungen moderner DRAM-Speichersysteme. Seit der Entdeckung dieser Hardware-Schwachstelle hat die Forschung intensiv daran gearbeitet, Angriffsvektoren zu verstehen, effektive Schutzmechanismen zu entwickeln und die Grenzen aktueller Technologien auszuloten. Einen bedeutenden Schritt in diesem Feld markiert die Plattform McSee, entwickelt von einem Forscherteam der ETH Zürich, die eine automatisierte Analyse von DRAM-Traffic auf Basis hochpräziser Messtechnik ermöglicht. Mit McSee lassen sich nicht nur Rowhammer-Angriffe detailliert untersuchen, sondern auch die neuartigen Abwehrstrategien aktueller DDR5-Speichertechnologien evaluieren. Die Grundlage von McSee liegt in einer Kombination aus einem hochauflösenden Oszilloskop mit einem 16-Kanal-Digitalisierer und einem speziell entwickelten UDIMM-Interposer, der zwischen den Speicher und den Motherboard-Sockel geschaltet wird, um die Signale abzugreifen.

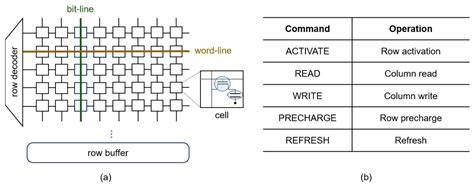

Dieses Setup erlaubt eine extrem genaue Erfassung und zeitliche Auflösung der Befehle und Signale im Speicherbus. Durch umfangreiche Optimierungen im Erfassungsprozess konnte die Zeit für eine typische 2-Millisekunden-Aufnahme von über 898 Sekunden auf gerade mal 55 Sekunden reduziert werden. Diese enorme Steigerung der Geschwindigkeit ist ein wesentlicher Faktor, um große Datenmengen für die Analyse von DRAM-Verkehr routinemäßig erfassen und auswerten zu können. Ein zentrales Element von McSee ist der eigens entwickelte DDR4/DDR5-Protokolldecoder. Dieser wandelt die aufgenommenen Rohsignale automatisch in DRAM-Kommandos um, indem er die in den JEDEC-Standards festgelegten Kodierungsregeln nutzt.

Aufgrund der notwendigen Überabtastung des DRAM-Busses wurde ein dreistufiges Verfahren zum Dekodieren der Daten entwickelt, was eine zuverlässige und standardkonforme Interpretation der Befehle sicherstellt. Diese Dekodierung bildet die Basis für die folgende Analyse der Speicherzugriffe in hoher Detailtiefe. Mit diesen technischen Möglichkeiten kann McSee fortgeschrittene Rowhammer-Angriffe wie „Sledgehammer” und „Rowpress“ näher beleuchten. Sledgehammer demonstriert, dass sich Rowhammer-Effekte verstärken lassen, wenn mehrere Banks parallel gehämmert werden. Die Analysen zeigen, dass die Gesamtaktivierungsrate bei bis zu sechs gleichzeitig gehämmerten Banks linear steigt, dabei sinkt jedoch die Aktivierungsrate pro Bank leicht ab.

Bei noch mehr Banks fällt die Aktivierungsrate pro Bank signifikant ab, was die Umgehung von Schutzmechanismen wie TRR (Target Row Refresh) erschwert. Interessant ist zudem, wie Speichermanagement und Controller Zugriffsreihenfolgen bei hoher Belastung reorganisieren, was McSee ebenfalls aufdecken kann. Bei Rowpress handelt es sich um eine neuartige Technik, bei der aggressor-Reihen länger offen gehalten werden, um Bitflips zu erzwingen – eine Abwandlung des klassischen Rowhammer-Prinzips. McSee-Reproduktionen der Rowpress-Demo zeigen, dass in realen Systemen die Dauer, in der eine Reihe geöffnet bleibt, mit etwa 292,95 Nanosekunden deutlich kürzer ist als in Laborexperimenten mit FPGA-Basis. Dies bedeutet, dass der Effekt zwar existiert, derzeit aber noch nicht in der ursprünglich berichteten Stärke auf realen PCs erreicht wird.

Es gibt daher noch Optimierungspotential, um Rowpress als praktikablen Angriff weiterzuentwickeln. Neben der Analyse von Angriffen richtet sich McSee auch auf die Evaluation von Abwehrmaßnahmen. Die neu in DDR5 eingeführte Refresh Management-Funktion (RFM) zielt darauf ab, Rowhammer-Angriffe durch kontrolliertes Auffrischen bestimmter Speicherzellen abzumildern. Durch das Auslesen der Serial Presence Detect (SPD)-Daten von DDR5-Modulen konnten rund 55 % der getesteten Bausteine RFM-bezogene Werte bieten, allerdings benötigen nur circa 14 % das Feature tatsächlich. Weiterhin zeigen 81 % der Module On-Die-ECC als zusätzliche Schutzmaßnahme in den Speicherchips.

Die Programmlogik der Speichercontroller ist entscheidend für die tatsächliche Umsetzung von RFM. Die Forscher setzten eine innovative Bit-Flip-Methode ein, um die Adressierung auf Intel Alder Lake und Raptor Lake CPUs zu entschlüsseln. Trotz intensiver Tests von unterschiedlichen Rowhammer-Workloads fanden sie keine Evidenz für ausgesendete RFM-Kommandos. Stattdessen setzt Intel teilweise auf eine Feinabstimmung der Refresh Intervalle, bei der die tREFI-Zeiten beispielsweise effektiv halbiert werden, um häufigeres Auffrischen zu erlauben und somit Rowhammer-Erfolge zu vermindern. Bemerkenswert ist die Entdeckung einer pTRR-ähnlichen (proactive Target Row Refresh) Schutzmaßnahme in Intels Raptor Lake Client-CPUs.

Hierbei werden bei bestimmten Angriffsmustern aktiv die angrenzenden Reihen der aggressiven Speicherbereiche mit einer Wahrscheinlichkeit von rund 0,091 % aktiviert, um potenzielle Bitflips zu verhindern. Diese Verteilung folgt statistisch einer Binomialverteilung, was auf eine probabilistische Strategie hinweist, deren Effektivität jedoch begrenzt ist. Bei Tests mit Rowhammer-Schwellenwerten von bis zu 18.800 Aktivierungen wurden mit dieser Schutzmaßnahme dennoch Angriffe mit einer 50%igen Erfolgsrate über die Zeit hinweg möglich, was auf Optimierungsbedarf im Schutz hindeutet. McSee bietet somit einen einzigartigen Einblick in die komplexe Dynamik zwischen Angriff und Verteidigung im Bereich DRAM-Sicherheit.

Die Plattform ist vollständig Open Source und bietet damit Forschern und Entwicklern die Möglichkeit, eigene Analysen auf exaktem Hardwareebene durchzuführen und neue Angriffstechniken sowie Abwehrmechanismen zu entwickeln oder zu validieren. Darüber hinaus kann McSee weit über das Thema Rowhammer hinaus für Untersuchungen von Speicherzeitverhalten, Protokoll-Features oder Optimierungen bei Speicherzugriffen eingesetzt werden. Trotz der fortgeschrittenen Schutzmechanismen moderner DDR5-Speicher bleibt die Bedrohung durch Rowhammer weiterhin aktuell. McSee zeigt, dass selbst neue Features wie RFM oder pTRR noch nicht ausreichenden Schutz bieten, weshalb eine kontinuierliche Untersuchung und Verbesserung der Speicherarchitekturen notwendig sind. Ebenso legen die Analyseergebnisse nahe, dass auch AMD-Systeme möglicherweise den Schutz durch pTRR nicht einsetzen, was ein wichtiges Thema für zukünftige Sicherheitsstudien darstellt.

Insgesamt trägt McSee dazu bei, die Transparenz in der komplexen Welt der DRAM-Sicherheit zu erhöhen und gibt wertvolle Werkzeuge an die Hand, um die Entwicklung sowohl von Angriffen als auch von Abwehrstrategien besser zu verstehen und somit ganz konkret die Zuverlässigkeit moderner Computersysteme zu sichern. Die Ergebnisse aus der McSee-Analyse werden auf der USENIX Security 2025 vorgestellt und stellen einen wichtigen Meilenstein im Bereich der Computersicherheit dar. Die Verfügbarkeit der Plattform als Open Source verspricht eine rege Forschungstätigkeit und innovative Ansätze im Kampf gegen Speicherfehler und Hardware-Angriffe in Zukunft.

![What Type of [] Are You?](/images/44B43147-26B4-48A8-8753-DCCDD0585B39)