Im April 2024 entdeckte Microsoft eine schwerwiegende Sicherheitslücke in macOS, die es Angreifern ermöglicht, die Sandbox eines Apps zu umgehen und Code mit erweiterten Rechten auszuführen. Diese Sicherheitslücke wurde unter der Kennung CVE-2025-31191 bekannt und basiert auf einer Schwachstelle im Umgang mit sogenannten Security-Scoped Bookmarks, einem Mechanismus von Apple, der expliziten, persistenten Zugriff auf Dateien auch innerhalb der strikten Grenzen der App Sandbox ermöglicht. Die Analyse dieses Exploits bietet wertvolle Einblicke in die Funktionsweise der macOS-Sandbox sowie in die Sicherheitsarchitektur, die Apple implementiert hat, und offenbart zugleich Schwachstellen, die von Angreifern ausgenutzt werden können, um auf geschützte Bereiche des Systems zuzugreifen. Die macOS App Sandbox ist eine wichtige Sicherheitsfunktion, die den Zugriff von Anwendungen auf Systemressourcen und Dateien reglementiert. Anwendungen, die im Sandbox-Modus laufen, können nur begrenzte Aktionen ausführen – Internetzugang, Dateizugriffe oder Kommunikation mit anderen Prozessen werden streng kontrolliert.

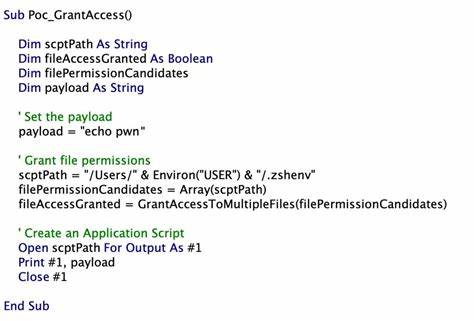

Dieses Modell soll verhindern, dass Schadsoftware oder kompromittierte Applikationen das System umfassend schädigen können. Um in den macOS App Store aufgenommen zu werden, müssen Entwickler Sandbox-Regeln strikt einhalten. Insbesondere Anwendungen wie Microsoft Office sind auf macOS mit umfangreichen Sandbox-Regelungen versehen, was mögliche Angriffsvektoren deutlich einschränkt. Microsofts Untersuchungen fokussierten sich auf den Umgang von Microsoft Office mit Sandbox-Einschränkungen und den Einfluss von Office VBA-Makros. Seit der Einführung einiger neuer APIs in Office für macOS, insbesondere AppleScriptTask und GrantAccessToMultipleFiles, erkannten die Forscher Möglichkeiten, interaktive Dateizugriffe zu ermöglichen.

Während die AppleScriptTask-API aufgrund der Beschränkungen im Speicherort von Skripten keine offensichtlichen Sicherheitslücken bot, beinhaltete die API GrantAccessToMultipleFiles eine Schwachstelle. Diese ermöglicht nämlich durch Nutzerbestätigungen erteilten Zugriff auf Dateien auch über Neustarts hinaus zu speichern. Im Fokus standen die sogenannten Security-Scoped Bookmarks, eine Apple-eigene Methode, um eine langfristige Zugriffsberechtigung auf bestimmte Dateien zu speichern und zu verwalten. Hierbei werden Zugriffsrechte zwar persistent gehalten, aber signiert und dadurch vor Manipulation geschützt. Jede Sandbox-Anwendung speichert solche Sicherheits-Lesezeichen in PLIST-Dateien innerhalb spezieller Containerordner.

Diese Container sind vom Sandbox-System jedoch ausgenommen, was bedeutet, dass Anwendungen innerhalb der Sandbox vollen Zugriff auf diese Speicherorte haben – eine attraktive Möglichkeit für potenzielle Angreifer. Der Sicherheitsmechanismus für diese Bookmarks basiert auf kryptographischen Signaturen mittels HMAC-SHA256. Die Schlüssel zur Signierung werden durch die ScopedBookmarkAgent-Komponente verwaltet, die über einen geheimen Schlüssel verfügt, welcher in einer Schlüsselbund-Entry (keychain entry) mit dem Namen com.apple.scopedbookmarksagent.

xpc gespeichert wird. Nur der ScopedBookmarkAgent ist berechtigt, diesen entscheidenden Schlüssel zu verwenden, um Bookmarks zu validieren und neue Sandbox-Token zu generieren. Dieses Setup sollte gewährleisten, dass keine Anwendung außerhalb des ScopedBookmarkAgent gültige Sicherheits-Lesezeichen erstellen kann. Die Schwachstelle ergab sich auch durch die Verwaltung des Geheimschlüssels in der macOS-Keychain. Die Access Control List (ACL) in der Keychain limitiert zwar den Zugriff auf das geheimnisvolle Keychain-Item – allerdings nur im Hinblick auf das Auslesen des vorhandenen Schlüssels.

Microsoft konnte zeigen, dass eine Sandbox-Anwendung dieses spezielle Keychain-Item komplett löschen und durch eines mit einem bekannten, vom Angreifer kontrollierten Schlüssel ersetzen kann. Da die ACL die Löschung nicht verhindert und der Angreifer die Kontrolle über die neuen Zugriffsrechte besitzt, kann er einem beliebigen Prozess (auch ScopedBookmarkAgent) erlauben, den manipulierten Schlüssel zu nutzen. In der Folge ist es dem Angreifer möglich, selbstsignierte Security-Scoped-Bookmarks zu erzeugen, die der ScopedBookmarkAgent als gültig akzeptiert. Damit kann die Sandbox-Umgebung ohne weiteres Nutzer-Intervention ausgetrickst werden, da die Sicherheitsmechanismen für die persistente Dateizugriffsberechtigung umgangen sind. Über die GrantAccessToMultipleFiles-API kann der Angreifer dann Zugriff auf beliebige Dateien erlangen, was eine vollständige Entkommen aus der Sandbox erlaubt.

Durch die Entdeckung dieser Schwachstelle zeigt sich einmal mehr die Komplexität moderner Betriebssystem-Sicherheitsmechanismen und wie bedeutend es ist, die Schnittstellen zwischen Systemkomponenten und deren Vertrauensgrundlagen sorgfältig abzusichern. Selbst ein eigentlich sicher konzipiertes System wie die App Sandbox kann durch subtile Fehler und Lücken im Zusammenspiel verschiedener Komponenten seine Schutzfunktion verlieren. Microsoft hat die Erkenntnisse zu CVE-2025-31191 umgehend an Apple über eine koordinierte Schwachstellenoffenlegung (Coordinated Vulnerability Disclosure, CVD) weitergegeben. Apple hat zeitnah reagiert und die Sicherheitslücke im Rahmen von macOS-Updates am 31. März 2025 geschlossen.

Dies unterstreicht die Wichtigkeit von Zusammenarbeit zwischen Herstellern, Forschern und Sicherheitsteams, um die User-Community vor Angriffen zu schützen. Im Kontext professioneller IT-Sicherheitsmanagementlösungen hebt Microsoft die Rolle von Microsoft Defender Vulnerability Management und Microsoft Defender for Endpoint hervor. Während erstere Lösung systematisch Schwachstellen sichtbar macht und deren Behebung priorisiert, überwacht letztere Endpoint-Geräte aktiv und erkennt durch Verhaltenserkennung oder maschinelles Lernen ungewöhnliche Aktivitäten, wie etwa eine Sandbox-App, die untypischerweise Zugriff auf Schlüssel oder geschützte Ressourcen anfordert. Dadurch kann der Missbrauch von Validierungsmechanismen frühzeitig unterbunden werden. Das Beispiel CVE-2025-31191 offenbart zudem die Relevanz verantwortungsvoller Offenlegungspolitiken in der Sicherheitsforschung.

Nur durch gemeinsamen Informationsaustausch und schnelle Reaktionsfähigkeit aller beteiligten Parteien lassen sich derartige Schwachstellen schnell entschärfen und mögliche Schadenspotenziale eindämmen. Auch die Erhöhung der Sensibilisierung von Endanwendern, etwa durch Updates und Sicherheitsrichtlinien, trägt zur Erhöhung der Systemsicherheit bei. Zusammenfassend ist die CVE-2025-31191 eine bedeutende Sicherheitsentdeckung, die zeigt, wie Angreifer durch gezielte Manipulation von kryptographischen Schlüsselmaterialien in persistenten Sicherheitsmechanismen wie den Security-Scoped Bookmarks die Sandbox-Restriktionen umgehen können. Durch diesen Exploit kann eine Sandbox-App privilegierte Zugriffe auf das System gewähren, was weitreichende Konsequenzen für den Schutz vertraulicher Daten und Systemintegrität hätte. MacOS-Anwender und Unternehmensnetzwerke sind deshalb dringend dazu angehalten, Sicherheitsupdates zeitnah einzuspielen und moderne Endpoint-Sicherheitslösungen zu verwenden, die automatisierte Gefahrenanalyse und Abwehr ermöglichen.

Zudem sollten Entwickler und Sicherheitsforscher weiter das Ökosystem macOS untersuchen, um zukünftige Schwachstellen frühzeitig zu erkennen und adäquat zu adressieren. Die Entdeckung dieser Schwachstelle ist ein Beleg, dass selbst in etablierten Plattformen wie macOS kontinuierliche Wachsamkeit und Zusammenarbeit entscheidend sind, um den wachsenden Bedrohungen im Bereich Cybersicherheit wirksam begegnen zu können.