Die Sicherung von Windows Active Directory-Umgebungen stellt für viele IT-Administratoren und Sicherheitsspezialisten eine der größten Herausforderungen dar. In der Pentesting-Community ist das Hack The Box (HTB) EscapeTwo-System ein klassisches Übungsziel, das das Verständnis für moderne Angriffstechniken vertieft, insbesondere im Bereich der Domänenübernahme. Die ESC4-Technik, die auf der Ausnutzung von Active Directory Certificate Services (ADCS) basiert, stellt hierbei eine effektive und zugleich komplexe Methode dar, mit der Angreifer ihr Ziel erreichen können. Die vorliegende Analyse dokumentiert diese Vorgehensweise auf einer praxisorientierten Ebene und erläutert die essenziellen Schritte, die bei der Kompromittierung und Eskalation von Rechten innerhalb des EscapeTwo-Systems durchgeführt werden, um schließlich die Kontrolle über die Domäne zu erlangen. Active Directory bildet oft das Rückgrat der Infrastruktur vieler Organisationen.

Es verwaltet Nutzeridentitäten, Computer, Rechte und Zugriffsrichtlinien. Daher ist die Schwachstelle im AD ein attraktives Ziel für Angreifer. Das EscapeTwo-System von HTB simuliert eine realitätsnahe Domänenumgebung, die Sicherheitstestern erlaubt, verschiedene Angriffsszenarien unter kontrollierten Bedingungen durchzuspielen. Die ESC4-Technik verwendet ADCS, um Schwachstellen in der Zertifikatsinfrastruktur auszunutzen und mittels einer sogenannten „Chain of Permission Exploitation“ lokale Administratorrechte zu erlangen und anschließend in die Domäne vorzudringen. Die Untersuchung beginnt mit der traditionellen Phase der Aufklärung.

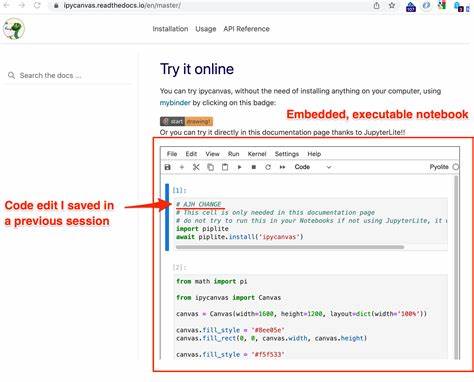

Die Analyse der offenen Ports und Dienste eines Systems ist essenziell, um mögliche Angriffspunkte zu identifizieren und zu bewerten. Mit dem Einsatz von Nmap, erweitert durch Shell-Scripting, lassen sich alle wichtigen Dienste wie Kerberos, LDAP, SMB, Microsoft SQL, WinRM und andere erkennen. Dabei schafft eine automatisierte zweistufige Port- und Serviceerkennung ein umfassendes Bild der Infrastruktur. Das Dashboards zeigt in diesem Fall 13 signifikante offene Ports, was auf einen vollumfänglichen Domänencontroller hindeutet. Eine Besonderheit im Angriffsszenario ist die Bereitschaft der Übungsumgebung, dem Angreifer User-Credentials mit normalen Domänenbenutzerrechten bereitzustellen.

Diese Zugänge bilden die Grundlage für mehrstufige Angriffe, bei denen über LDAP-Abfragen und SMB-Shares Informationen gesammelt werden. LDAP-Queries liefern Einsicht in das Benutzerverzeichnis, gruppenbezogene Berechtigungen und potenziell sensible Hinweise. SMB-Freigaben werden gezielt untersucht, insbesondere zugängliche Datenverzeichnisse, die oft Konfigurationsdateien, Protokolle oder in seltenen Fällen auch sensible Passwörter enthalten. Im EscapeTwo-Szenario wird ein besonderer Fokus auf einen freigegebenen Ordner der Buchhaltungsabteilung gelegt, der als nicht-standardmäßige Share erkannt wird. Noch interessanter ist das Vorhandensein von XLSX-Dateien, deren Schädigung beim Öffnen zu Fehlern führt.

Mithilfe der Erkenntnis, dass XLSX-Dateien im Kern ZIP-Archive sind, können diese entpackt und systematisch untersucht werden. Dort finden sich in XML-Dateien, insbesondere in sharedStrings.xml, kritische Informationen in Form von Passwörtern und Login-Daten. Diese Daten offenbaren beispielsweise die Zugangsdaten des „sa“-Kontos für Microsoft SQL Server – eine kostbare Ressource für den nächsten Exploit-Schritt. Der Zugriff auf den Microsoft SQL Server als Administrator ermöglicht die Ausführung von Befehlen auf Betriebssystemebene über erweiterte gespeicherte Prozeduren wie xp_cmdshell.

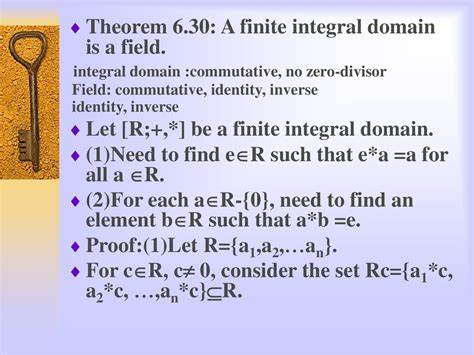

Diese Funktionalität ist für Angreifer ausnutzbar, um eine Reverse Shell oder Befehlsausführung zu erhalten, was einen entscheidenden Schritt zur Kontrolle des Hosts bedeutet. Das System bietet so eine Einstiegspforte, die den Übergang von einem gewöhnlichen Benutzer zu einem Administrator ermöglicht. Parallel zu den lokalen Privilegienerweiterungen wird die Active Directory-Zertifizierungsstelle ausgenutzt, was den Kern der ESC4 ADCS-Technik darstellt. ADCS sorgt innerhalb von Windows-Domänen für die Ausstellung von Zertifikaten, welche unter anderem für die Authentifizierung und Verschlüsselung genutzt werden. Schwachstellen in dieser Infrastruktur können es Angreifern erlauben, gefälschte Zertifikate zu erstellen, die sie als legitime Entitäten der Domäne erscheinen lassen.

Durch die geschickte Manipulation von Zertifikatsanträgen und die Ausnutzung von Fehlern bei der Berechtigungsvergabe können Angreifer beliebige Computerzertifikate anfordern, mit denen sie sich Zugang zu sensiblen Systemen verschaffen. Die Kombination aus anfänglichem Low-Privileged-Domain-User-Zugang, Datenextraktion aus Freigaben, Nutzung von SQL-Administrationsrechten und schlussendlich ADCS-Exploitation bildet so die Angriffskette, die im EscapeTwo-Environment nachvollzogen wird. Jeder Schritt baut methodisch auf dem vorherigen auf und veranschaulicht die Komplexität moderner Windows-Domänenangriffe. Um die Verteidigung gegenüber solchen Angriffen zu verstärken, sollten Administratoren nicht nur Standardmaßnahmen wie starke Passwortrichtlinien, regelmäßige Updates und Netzwerksegmentierung anwenden, sondern vor allem die Sicherheit der ADCS-Komponenten kritisch evaluieren. Die Überwachung und Beschränkung der Zertifikatsantragsberechtigungen, die Implementierung von kontrollierten Vorlagen und die frühzeitige Entdeckung ungewöhnlicher Zertifikatsausstellungen sind Schlüsselfaktoren.

EscapeTwo demonstriert eindrücklich, wie tiefgründiges Wissen über die Windows-Infrastruktur, gepaart mit den richtigen Tools und Techniken, Angreifern ermöglicht, bestehende Sicherheitsmaßnahmen zu umgehen. Für Pentester bietet es eine ausgezeichnete Plattform, um Angriffsszenarien zu üben und ihr Verständnis für interne Netzwerkstrukturen zu vertiefen. Für Sicherheitsverantwortliche ist das Szenario eine wertvolle Erinnerung, dass neben offensichtlichen Schwachstellen auch komplexe Infrastrukturen wie ADCS ernsthaft abgesichert werden müssen. Zusammenfassend zeigt die Analyse der Domänenübernahme mit ESC4 ADCS auf HTB EscapeTwo, wie sich technisches Know-how, vielfältige Tools und eine mehrstufige Herangehensweise zu einer effektiven Penetrationsmethode verknüpfen lassen. Dieser Prozess reicht von der umfangreichen Aufklärung, über die Nutzung von SQL-Server-Privilegien bis hin zur Manipulation der Zertifikatsinfrastruktur und lokalen Rechteerweiterungen.

Die Kenntnis dieser Technik ist essentiell für jeden IT-Security-Experten, der Windows-Netzwerke sicherer gestalten möchte und sich vor aktuellen Bedrohungen schützen will.