Die Automatisierung von Blog-Updates durch ein Webhook-System klingt zunächst verlockend und zeitsparend, kann jedoch gerade für weniger erfahrene Servernutzer mit erheblichen Herausforderungen verbunden sein. Für meine persönliche Blogseite wollte ich genau dieses Ziel erreichen: Automatische Aktualisierungen bei jedem Git-Push, ohne mühseliges manuelles SSH-Login und Ausführen von Skripten. Dabei spielte Forgejo als Git-Forge eine zentrale Rolle, denn ich schätze es, meine Serverumgebung und meinen Blog unabhängig von kommerziellen Plattformen oder deren spezifischen Diensten zu betreiben und zu steuern. Mein Blog läuft auf einem Debian 12 VPS in Deutschland und verwendet den statischen Website-Generator Zola, der für mich bisher solide Dienste geleistet hat. Mit der Zeit verspürte ich jedoch den Wunsch, den Veröffentlichungsprozess von Artikeln noch flüssiger und unkomplizierter zu gestalten.

Die bisherigen Schritte waren simpel: Artikel schreiben, via SSH auf den Server zugreifen, ein Deployment-Skript starten und sich wieder abmelden. Doch genau diese kleinen Hürden führten dazu, dass ich manchmal das Schreiben hinauszögerte oder ganz unterließ. Automatische Updates schienen eine elegante Lösung für dieses Problem zu sein und können gerade dabei helfen, noch kürzere und häufigere Beiträge zu ermöglichen. Der Weg zur automatischen Aktualisierung führte mich zu Webhooks. Diese Schnittstellen bieten die Möglichkeit, externe Ereignisse wie Git-Pushes zu erkennen und darauf mit definierten Aktionen zu reagieren.

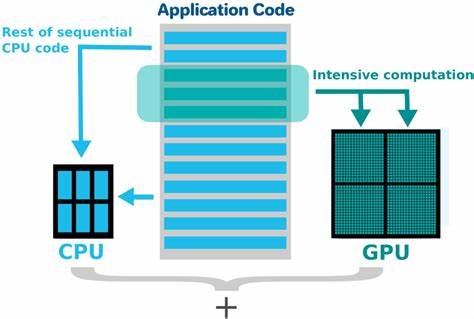

Für mein Setup suchte ich eine möglichst unkomplizierte Lösung, die auf Debian verfügbar ist. So stieß ich auf das Paket „webhook“, das als leichtgewichtiger HTTP-Server fungiert und beim Empfangen vordefinierter Anfragen Skripte ausführen kann. Die Einrichtung eines solchen Dienstes war für mich eine große Erleichterung, denn sie benötigt kein großartiges Framework oder fortgeschrittene Infrastruktur. Die Konfiguration der Webhook-Hooks erfolgt über eine JSON-Datei. Diese definiert, wann genau welches Skript ausgeführt wird.

In meinem Fall läuft bei einem eingehenden Event mit passendem Geheimnis ein Shellskript, das in das Blogverzeichnis wechselt und den Zola-Deploy-Prozess anstößt. Die Anmeldung des Webhook-Dienstes erfolgt dann komfortabel per Kommandozeile und lässt sich mittels „screen“ sogar im Hintergrund halten. Dennoch war die Erstellung eines systemd-Dienstes eine noch offene Baustelle, weil ich mich da weniger sicher fühlte, was die Dauerhaftigkeit und Robustheit erhöhen würde. Ein wichtiger technischer Stolperstein war für mich die Einbindung der Webhook-Lösung in den bestehenden Apache2-Webserver. Mein Server verfügt über eine klassische und ältere Konfiguration, bei der Apache die gesamte Webpräsenz steuert.

Um den Port des Webhook-Services (standardmäßig 9000) vom Internet sichtbar zu machen, musste ich eine VirtualHost-Konfiguration erstellen, die Anfragen an diesen Port auf die interne Webhook-Instanz weiterleitet. Nach einigen Versuchen und Fehlermeldungen war der Proxy-Pass korrekt eingerichtet, sodass externe Webhook-Calls den „webhook“-Dienst erreichen konnten. Die Sicherheit spielte dabei ebenfalls eine Rolle – insbesondere wollte ich vermeiden, dass jemand unbefugt den Deployment-Prozess auslösen kann. Deshalb fordert das Webhook-Tool ein Geheimnis als URL-Parameter, das vor dem Ausführen des Deployment-Skripts geprüft wird. Hier hatte ich erst Schwierigkeiten zu verstehen, wie ich diesen Secret-Token korrekt in Codeberg, meiner Forgejo-Instanz, eintrage oder ob ich ihn im „Secret“-Feld nutzen kann.

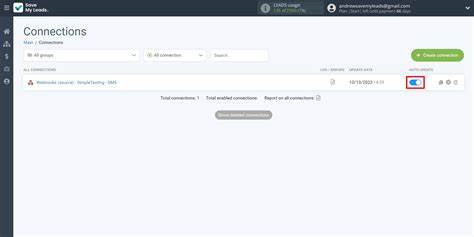

Letztlich stellte sich heraus, dass eine entsprechende URL-Query-Variable ausreicht, die das Tool dann verifiziert. Diese Lösung wirkt auf den ersten Blick etwas hacky, bietet aber einen zufriedenstellenden Schutz vor Zufallsauslösungen. Die Einrichtung des Webhooks auf Codeberg ist denkbar einfach: In den Repository-Einstellungen wird die URL des Servers einschließlich des geheimen Tokens als Ziel festgelegt, die HTTP-Methode auf POST gesetzt und als Content-Type „application/json“ verwendet. Ein Testbutton sendet daraufhin ein simuliertes Event, das direkt zum Auslösen des Deploy-Skripts führte und bestätigte, dass die Kette von Git-Push bis Blog-Aktualisierung funktioniert. Meine persönlichen Frustrationen lagen weniger in der Technik selbst, sondern in den Anforderungen, die solche Serveradministrationen mit sich bringen.

Gerade Leuten wie mir, die sich eigentlich mit Programmieren und Schreiben beschäftigen möchten, nicht aber mit Portfreigaben, Proxy-Konfigurationen oder Firewall-Einstellungen, kostet dieser Prozess wertvolle Nerven und Zeit. Das ständige Trial-and-Error-Prinzip, die Unsicherheit bezüglich Sicherheitsaspekten und die fehlende Dokumentation, die wirklich verständlich ist, sind Faktoren, die den Spaß schnell überschatten können. Gerade für kleinere persönliche Projekte oder Blog-Systeme ist deshalb abzuwägen, ob man auf fertige Plattformen oder Drittanbieter wie GitHub Pages oder Codeberg Pages setzt, die solche Automatisierungen integriert anbieten. Andererseits schätze ich die Kontrolle und Freiheit eines eigenen Servers, die mir erlaubt, meinen individuellen Workflow exakt abzubilden und nicht von Änderungswünschen anderer Anbieter abhängig zu sein. Wer sich in der gleichen Situation befindet, sollte sich gut überlegen, wie tief er in die Welt der Serververwaltung eintauchen möchte.

Werkzeuge wie „webhook“ bieten eine sehr gute Basis und sind leichtgewichtig, jedoch erfordert die Gesamtinfrastruktur trotzdem ein gewisses Maß an technischem Verständnis. Hilfreich ist es, Schritt für Schritt vorzugehen und jedes Teilproblem einzeln zu lösen, anstatt alles auf einmal zu installieren. So lassen sich auch Sicherheitslücken besser vermeiden und der Aufwand bleibt kalkulierbar. Im Rückblick hat mir das Projekt einmal mehr vor Augen geführt, wie wichtig es ist, DevOps-Aufgaben wertzuschätzen und warum Sysadmins oft als Helden gelten, die den reibungslosen Betrieb sichern. Selbst bei einem vermeintlich einfachen Automation-Setup zeigen sich viele Herausforderungen, die ohne Erfahrung zügig frustrieren können.

Neben der rein technischen Seite spielt auch der persönliche Umgang mit der Komplexität eine große Rolle. Manche Menschen lieben das Basteln mit Servern, andere, wie ich, bevorzugen es, diese Arbeit nach Möglichkeit auszulagern oder auf möglichst einfache Lösungen zu setzen. Mein Fazit: Die Einrichtung eines Forgejo Webhooks zur automatischen Blog-Aktualisierung ist definitiv machbar und kann helfen, produktiver zu arbeiten. Für Anfänger empfehle ich jedoch, sich bei der ersten Einrichtung ausreichend Zeit zu nehmen, Anleitungen genau zu folgen und nicht zu erwarten, dass alles ohne Probleme funktioniert. Wer dennoch tapfer bleibt, wird mit einem automatisierten, selbstbestimmten Workflow belohnt, der auf lange Sicht die Hürden beim Bloggen verringert und sogar Spaß machen kann.

In Zukunft ziehe ich in Betracht, eigene Generatoren für den Blog zu schreiben, um noch mehr Kontrolle zu gewinnen. Doch bis dahin bleibt mein bisheriger Weg mit Zola, Debian, Apache2 und „webhook“ eine solide Grundlage, die – trotz aller Frustrationen – funktioniert und meinen Blog auf dem neuesten Stand hält, ohne dass ich ständig manuell eingreifen muss. Vielleicht kann meine Erfahrung anderen ebenfalls einigen unnötigen Frust ersparen und Mut machen, eigene Automatisierungen anzugehen.