Die internationale Cyberkriminalität stellt eine der größten Herausforderungen für die IT-Sicherheit weltweit dar. Unter den verschiedenen Formen von Schadsoftware, die von Cyberkriminellen eingesetzt werden, nimmt das Botnet DanaBot eine besondere Rolle ein. Nach intensiven Ermittlungen und einer koordinierten internationalen Operation verkündeten die Strafverfolgungsbehörden im Mai 2025 die Zerschlagung dieses mächtigen Botnets. Der erfolgreiche Schlag gegen DanaBot markiert einen wichtigen Meilenstein im globalen Kampf gegen Malware und Cyberkriminalität. DanaBot tauchte erstmals 2018 auf und entwickelte sich schnell zu einer ernstzunehmenden Bedrohung für Unternehmen und Privatpersonen gleichermaßen.

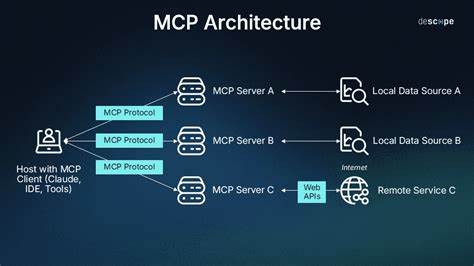

Ursprünglich als ein banking-trojanisches Schadprogramm konzipiert, konzentrierte sich DanaBot auf das Ausspähen und Stehlen von sensiblen Bankdaten, insbesondere in Ländern wie der Ukraine, Polen, Österreich, Italien, Deutschland und Australien. Im Laufe der Zeit breitete sich der Schadcode jedoch global aus, mit schwerwiegenden Folgen für Nordamerika und andere Regionen. Die Besonderheit von DanaBot lag in seiner Entwicklung zur Malware-as-a-Service-Plattform (MaaS), mit der Cyberkriminelle Schadsoftware gegen Bezahlung verbreiten können. Diese Geschäftsform ermöglichte es den Betreibern, ihre Schadsoftware kontinuierlich weiterzuentwickeln, indem sie verschiedene Module für unterschiedliche Zwecke integrierten. Nach seiner ersten Phase als Banking-Trojaner wandelte sich DanaBot zu einem vielseitigen Botnet, das andere Schädlinge auslieferte, inklusive Ransomware, mit der Nutzer und Organisationen erpresst wurden.

Die zweite Entwicklungsstufe von DanaBot zeigte eine noch größere Komplexität. Die Betreiber setzten die Malware für gezielte Cyberspionageattacken ein, die besonders auf militärische, diplomatische und Regierungsorganisationen in Nordamerika und Europa abzielten. Diese Form des Cyberangriffs geht weit über finanzielle Schäden hinaus und stellt eine ernsthafte Bedrohung für nationale Sicherheit und internationale Beziehungen dar. Die Operation zur Zerschlagung des DanaBot-Botnets begann bereits 2023 und wurde unter dem Codenamen „Endgame“ geführt. Die Initiative brachte eine Vielzahl von Partnern aus den Strafverfolgungsbehörden mehrerer Länder zusammen, darunter Deutschland, die USA, Großbritannien, Frankreich, Dänemark und die Niederlande.

Diese Kooperation veranschaulicht die Notwendigkeit eines globalen Ansatzes zur Bekämpfung von Cyberkriminalität, da Schadsoftware keine Landesgrenzen kennt. Unterstützt wurde die Operation von zahlreichen Sicherheitsfirmen und IT-Experten, die wertvolle Erkenntnisse über die Infrastruktur und Funktionsweise von DanaBot lieferten. Unternehmen wie Bitdefender, Cryptolaemus, Sekoia und Team Cymru trugen dazu bei, das Netzwerk der Server und Domains zu identifizieren, über die die Malware gesteuert wurde. Dank dieser Zusammenarbeit konnten die Behörden hunderte von Servern abschalten und viele domänenbezogene Verbindungen kappen, wodurch das Botnet praktisch handlungsunfähig gemacht wurde. Ein bedeutender Erfolg der Operation war auch die Beschlagnahmung von über 24 Millionen US-Dollar an Kryptowährung, die aus den kriminellen Aktivitäten von DanaBot stammten.

Diese Gelder spiegeln den beträchtlichen wirtschaftlichen Schaden wider, den das Botnet während seiner aktiven Phase anrichtete. Schätzungen zufolge beläuft sich der finanzielle Schaden durch DanaBot auf mindestens 50 Millionen US-Dollar. Ein wichtiger Aspekt bei der Verfolgung der Verantwortlichen war die Identifikation und die Überführung von 16 mutmaßlichen Beteiligten, allesamt russische Staatsbürger. Die US-Justiz veröffentlichte Namen und Pseudonyme der Hauptverdächtigen, darunter Alexander Stepanov (alias JimmBee) und Artem Alexandrowitsch Kalinkin (alias Onix), dessen Beschäftigung als IT-Ingenieur bei einem der größten Energieunternehmen Russlands für zusätzliche Aufmerksamkeit sorgte. Interessanterweise konnten viele Verdächtige durch den kuriosen Umstand identifiziert werden, dass sie ihre eigenen Computer versehentlich mit der Malware infizierten - ein Zeichen für die oftmals riskante und fahrlässige Handhabung ihres eigenen Schadcodes.

Der Fall DanaBot ist nicht nur ein Beispiel für die Gefahren durch Malware, sondern auch für die Fortschritte bei der internationalen Zusammenarbeit im Bereich der Cyberabwehr. Die Operation Endgame zeigte, wie Behörden und private IT-Sicherheitsunternehmen ihre Ressourcen und ihr Wissen bündeln können, um komplexen digitalen Bedrohungen effektiv entgegenzutreten. Darüber hinaus verdeutlicht die Geschichte von DanaBot die Bedeutung ständiger Wachsamkeit und Weiterentwicklung in der IT-Sicherheit. Cyberkriminelle passen ihre Methoden und Werkzeuge unaufhörlich an, um neuen Schutzmaßnahmen zu entgehen. Während DanaBot zunächst hauptsächlich über Phishing-E-Mails verbreitet wurde, nutzte das Botnet im Laufe der Zeit modernere Techniken wie schädliche Werbung und SEO-Manipulationen, um Opfer zu erreichen.

Diese Dynamik zwingt Unternehmen und Privatpersonen, ihre Sicherheitsstrategien zu aktualisieren und mehrschichtige Schutzmechanismen zu implementieren. Neben technologischen Maßnahmen ist auch die Sensibilisierung und Schulung von Nutzern von zentraler Bedeutung. Viele Cyberangriffe nutzen menschliches Fehlverhalten aus, sei es durch das Klicken auf infizierte Links oder das Installieren unsicherer Software. Die Awareness-Kampagnen spielen eine entscheidende Rolle, um die Angriffsfläche für Malware wie DanaBot zu verringern. Zusammenfassend kann die Zerschlagung des DanaBot-Botnets als bedeutender Erfolg gesehen werden, der die Effektivität koordinierter globaler Aktionen gegen komplexe Cyberbedrohungen unterstreicht.

Zugleich macht der Fall deutlich, dass fortlaufende Wachsamkeit, technologische Innovation und internationale Zusammenarbeit unerlässlich sind, um die Sicherheit in der digitalen Welt zu gewährleisten und zukünftigen Angriffen vorzubeugen. Die Lehren aus DanaBot sollten nicht nur Behörden, sondern auch Unternehmen und Privatpersonen motivieren, die eigene Cyberhygiene ernst zu nehmen und sich mit den neuesten Sicherheitsstandards vertraut zu machen. Nur so lässt sich eine widerstandsfähige und sichere digitale Infrastruktur aufbauen, die den Herausforderungen der modernen Cyberkriminalität gewachsen ist.