Die Content Security Policy, kurz CSP, ist ein mächtiges Sicherheitsinstrument für moderne Webanwendungen. Sie schützt vor einer Vielzahl von Bedrohungen, allen voran Cross-Site-Scripting (XSS)-Angriffe, indem sie kontrolliert, welche Ressourcen ein Browser laden darf. Trotz ihrer weitreichenden Vorteile ist die Umsetzung von CSP in großen Unternehmen häufig mit erheblichen Hürden verbunden. Viele Organisationen scheitern daran, CSP effektiv und nachhaltig einzuführen, was nicht selten dazu führt, dass die Sicherheitsmaßnahme entweder gar nicht oder nur unzureichend zum Einsatz kommt. Der Kern einer funktionierenden CSP liegt in ihrer strikt erlaubnisbasierten Architektur.

Per Definition sind nur explizit zugelassene Inhalte für den Browser ausführbar oder ladbar. Eigentlich ist dieses Prinzip ein starkes Kontrollinstrument, das Angriffe konsequent verhindern kann. Doch genau hier liegt der Knackpunkt bei der Skalierung auf Unternehmensniveau: Webapplikationen mit zahlreichen dynamischen, teilweise von Drittanbietern bereitgestellten Skripten kommen mit starren Erlaubnislisten oft nicht klar. Änderungen an Drittanbieter-Skripten erfolgen laufend, abhängig von Nutzersegmenten, Zeit oder anderen Parametern, was dazu führt, dass CSP in der Praxis schnell zur Stolperfalle wird. Dynamik in modernen Webanwendungen ist Standard.

Die Nutzung von A/B-Tests, das Ausspielen unterschiedlicher Skriptversionen oder Widgets wie Chatbots bedeutet, dass Ressourcen und deren Herkunft sich permanent ändern können. Eine starre CSP, die diese Variabilität nicht abbildet, blockiert notwendige Funktionen oder führt zu Fehlfunktionen. Dies hat weitreichende Folgen: Unternehmen müssen auf Notfall-Patches zurückgreifen, um unter anderem Umsatzeinbußen oder negative Nutzererfahrungen zu verhindern. Die Folge ist, dass die CSP als „unnötig kompliziert“ wahrgenommen wird und in der Priorisierung abfällt. Der organisatorische Aufwand einer CSP-Implementierung wächst insbesondere mit der Größe der Firma und der Komplexität der Webservices.

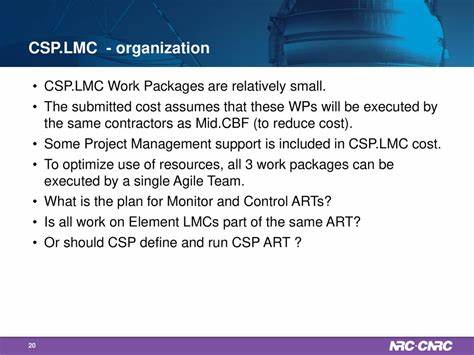

Es ist nicht nur die technische Herausforderung, eine passende Policy zu erstellen, sondern auch die Koordination zwischen Security-Teams, Entwicklern und Infrastrukturverantwortlichen. Oft fehlt die notwendige Unterstützung in den Entwicklerteams, da Sicherheitsverantwortliche nicht als Teil der direkt wertschöpfenden Abteilungen wahrgenommen werden. Der Druck, schnell zu liefern, kann dazu führen, dass CSP-Anpassungen verzögert oder ganz umgangen werden. Ein weiterer Punkt, der die Einführung erschwert, ist die Diskrepanz zwischen Entwicklungs- und Produktionsumgebungen. Viele Unternehmen verzichten darauf, CSP im Entwicklungsumfeld anzuwenden oder nutzen dort andere Richtlinien.

Der Effekt: Mitarbeiter sind nicht vertraut mit der CSP oder deren Auswirkungen. Wenn die Anwendung dann live geht, verursachen plötzlich CSP-Regeln Blockaden, die sich in Notfallreaktionen niederschlagen. So entsteht eine Art Vertrauenskrise gegenüber der Technologie, die langfristig schädlich ist. Technisch gesehen sind Content-Security-Policies aktuell in der Regel als fest im HTTP-Header verankerte Einstellungen konzipiert. Das macht schnelle Anpassungen schwierig, weil jeder Wechsel potentielle Produktionsänderungen erfordert und deshalb gut geplant sein muss.

Die zentrale Herausforderung für eine Skalierung der CSP ist daher, sie agiler und flexibler zu gestalten, ohne dabei Kompromisse bei der Sicherheit einzugehen. Interessanterweise sind es oft externe Webproxies – etwa von Anbietern wie Cloudflare, Fastly oder Akamai –, die in der Praxis dafür eingesetzt werden, CSP-Header dynamisch zu verändern oder zu verwalten. Dies erfolgt über eine zusätzliche Schicht, die das Backend oder Frontend entkoppelt und erlauben kann, Policies zentral zu steuern. Dennoch darf dies nicht als entscheidende Lösung gesehen werden, denn die Abhängigkeit von externen Tools führt zu weiteren Komplexitäts- und Vertrauensproblemen und ist selten die langfristige Antwort auf die Bedürfnisse von Unternehmen. Eine mögliche Innovation, die in der Diskussion um die Weiterentwicklung von CSP steht, ist die Möglichkeit, CSP offline oder dynamisch von externen Endpunkten zu beziehen.

Denkbar wäre ein Mechanismus, bei dem der Browser nicht ausschließlich einem starren Header folgt, sondern ergänzend oder alternierend eine Richtlinie von einer definierten URL lädt. Dies würde erlauben, Policies schneller an neue Anforderungen anzupassen, ohne jedes Mal serverseitig Code- oder Konfigurationsänderungen vornehmen zu müssen. Natürlich ist hier die Sorge der Latenz eine gewichtige Hürde. Ein blockierender Request zur Policy würde die Ladezeit der Website beeinträchtigen. Doch technische Lösungsansätze wie Layered Caching, asynchrone Ergänzungen oder ähnlich der HTTP Early Hints könnten diese Herausforderung mindern.

Die Flexibilität, CSP dynamisch zu gestalten, erhöht erheblich die Chance, dass Sicherheitsrichtlinien sowohl aktuell als auch robust bleiben. Die Implementierung über Meta-Tags im HTML-Dokument wird oft als Alternative diskutiert, hat aber signifikante Einschränkungen. Unterstützung beschränkt sich auf einzelne Direktiven; nicht alle Sicherheitsfunktionen lassen sich über Meta-Tags steuern. Zudem ist die Reihenfolge der Skriptausführung nicht immer gewährleistet, was den Schutz reduziert. Nicht zuletzt ist dies aus Sicherheitsgesichtspunkten auch ein schwächerer Ansatz, da die Trennung zwischen Frontend-Code und Sicherheitsrichtlinien verloren geht.

Explizit die Funktion „strict-dynamic“ in CSP3 ist ein Bemühen, dynamische Webinhalte besser zu unterstützen, indem sie es erlaubt, vertrauenswürdige Skripte als Startpunkt zu definieren, von denen aus automatisch alle abhängigen Skripte erlaubt werden. Dies kann einen gewissen Grad an Flexibilität schaffen. Doch auch diese Lösung setzt ein spezialisiertes Verständnis voraus, das vielen Anwendern nicht zugänglich ist. Außerdem deckt sie nicht alle Anforderungen moderner Applikationen ab, dessen Architektur und externe Ressourcen stark variieren. Wichtig ist auch die zunehmende Relevanz von „signature-based subresource integrity“ (SRI), die es ermöglichen soll, auch dynamisch geladene Skripte anhand digitaler Signaturen zu überprüfen.

Gemeinsam mit CSP könnte diese Technik zukünftig eine robustere Abwehr gegenüber dynamischen Angriffsmustern bieten. Auch hier steckt die Herausforderung darin, die Anwendung überschaubar und wartbar zu gestalten, wenn Unternehmensapplikationen Dutzende von Drittanbieter-Skripten einbinden. Um CSP für Unternehmen in großem Maßstab nutzbar zu machen, braucht es mehr als nur technische Innovationen. Die kulturelle Akzeptanz im Unternehmen ist entscheidend. Sicherheitsverantwortliche müssen als Partner und Enabler wahrgenommen werden und in der Lage sein, im Zusammenspiel mit Entwicklungsteams und operativen Einheiten CSP-Policies pragmatisch und zukunftssicher zu gestalten.

Der eingeschränkte Zugang zu Ressourcen und die rollenbedingten Kommunikationsprobleme sollten aktiv adressiert werden. Ebenso ist die Automatisierung von CSP-Management ein erfolgversprechender Weg. Tools, die automatisch Logdateien von CSP-Verletzungen analysieren, Vorschläge machen und Policies selbstständig aktualisieren, können die Belastung für die Teams deutlich reduzieren. Eine eng vernetzte und automatisierte Pipeline erhöht die Reaktionsgeschwindigkeit und senkt das Risiko von Notfallreleases, welche die Reputation von CSP gefährden. Insgesamt steht CSP am Scheideweg: Verbessert man die Flexibilität und Usability, erhöht sich die Akzeptanz und somit die Verbreitung in Unternehmen, was letztlich das Web sicherer macht.