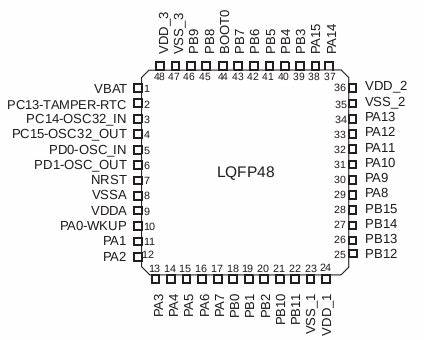

In einer Welt, in der digitale Sicherheit zunehmend an Bedeutung gewinnt, sind Hardware-Sicherheitsmodule und Smartcards unverzichtbare Werkzeuge für die Absicherung von Kommunikation, Identität und sensiblen Daten. Die Gnuk Smartcard stellt eine spannende Open-Source-Initiative dar, die auf leistungsfähiger Hardware wie dem STM32F1x Mikrocontroller und dem chinesischen Geehy APM32 aufbaut. Die Kombination dieser Plattformen schafft eine robuste Grundlage, um kryptografische Operationen sicher und effizient auszuführen. Im Kern ermöglicht die Gnuk Smartcard den sicheren Schutz von GPG-Schlüsseln direkt auf der Hardware, wodurch potenzielle Angriffe auf den Rechner umgangen werden, während gleichzeitig komfortable Integration in bestehende Infrastrukturen geboten wird. Die Grundlage der Gnuk Smartcard ist der STM32F1x, ein ARM Cortex-M3 Mikrocontroller der renommierten STM32-Serie von STMicroelectronics.

Diese Mikrocontroller bieten eine stabile, weit verbreitete und kostengünstige Plattform, welche speziell für eingebettete Systeme konzipiert ist. Die STM32F1x Modelle bieten ausreichend Speicher und Rechenleistung, um kryptografische Algorithmen wie RSA, EdDSA und ECDSA zu verarbeiten, die in der heutigen sicheren Kommunikation von großer Bedeutung sind. Einen ähnlichen Ansatz verfolgt die Integration des Geehy APM32, einer chinesischen ARM Cortex-M3 kompatiblen Mikrocontrollerfamilie, die über entsprechende Schnittstellen und Leistungskapazitäten verfügt und eine kostengünstige, aber leistungsfähige Alternative zu westlichen Chipsets darstellt. Die Hardware kann mit Open-Source-Tools programmiert und geflasht werden, was die Flexibilität bei der Weiterentwicklung des Projekts deutlich erhöht. Gnuk unterscheidet sich maßgeblich von kommerziellen Smartcards und Sicherheitstoken durch die Offenheit des Quellcodes und die aktive Entwicklung durch die Community, angeführt von Niibe Yutaka, einem Debian-Entwickler.

Diese Offenheit schafft Vertrauen und ermöglicht tiefgreifende Anpassungen sowie den Einsatz von modernen kryptografischen Standards, die auf den kommerziellen Geräten oft erst viel später Einzug halten. Ein besonders wichtiges Merkmal von Gnuk ist die Unterstützung verschiedener kryptografischer Algorithmen. Die Varianten ab Version 1.2.19 unterstützen traditionelle RSA-Schlüssel mit 2048 und sogar 4096 Bit, was bis weit in die Zukunft sichere Verschlüsselungen ermöglicht.

Parallel dazu sind moderne elliptische Kurven wie Ed25519 für EdDSA und X25519 für ECDH integriert, welche mit deutlich kürzeren Schlüssellängen bei besserer Performance und Sicherheit aufwarten. Ab der Version 2.2+ hat Gnuk die Unterstützung für RSA zugunsten moderner, ausschließlich auf elliptischen Kurven basierender Verfahren entfernt. Mittlerweile sind auch die neuen Kurven Ed448 und X448 implementiert, die für eine noch stärkere Sicherheit sorgen können. Die Kombination aus Firmware und Hardware bietet Anwendern die Möglichkeit, ihre privaten Schlüssel direkt auf der Smartcard zu speichern.

Dadurch entfällt die Notwendigkeit, hochsensible kryptographische Schlüssel auf dem eigenen Computer liegen zu haben, was das Risiko eines Diebstahls oder Missbrauchs erheblich verringert. Schlüsselgenerierung, Signaturerstellung oder Entschlüsselung erfolgen ausschließlich innerhalb der sicheren Umgebung der Smartcard. Für Anwender, die sich für den Einsatz von Gnuk Smartcards entscheiden, ist der Prozess des Flashens und Einrichtens entscheidend. Die Firmware lässt sich mithilfe von OpenOCD über SWD (Serial Wire Debug) direkt auf den STM32F1x oder die APM32-basierten Module programmieren. Die Community stellt vorkompilierte Binärdateien und ausführliche Anleitungen bereit, jedoch wird aus Sicherheitsgründen empfohlen, eigene Builds zu kompilieren.

Dies minimiert das Risiko einer Manipulation und gewährleistet komplett transparente Kontrolle über die Firmware. Der physische Umgang mit den Geräten erfordert mitunter etwas Erfahrung im Löten und Hardware-Messungen, denn die auf Handelsplattformen erhältlichen Dongles weisen oft Qualitätsunterschiede auf. Insbesondere bei günstigen Waren gibt es mitunter Probleme mit der Lötqualität oder falschen Pinbelegungen, weshalb der Einsatz von Multimetern zur Überprüfung der Anschlüsse empfohlen wird. Die Schule der Praxis erfordert zudem gewisse Kenntnisse über die verschiedenen Boardtypen wie ST_DONGLE, BLUE_PILL oder NUCLEO-Boards und deren jeweilige Unterstützung in der Firmware. Die Installation von Software-Komponenten auf dem Host-System ist ebenso ein wichtiger Teil der Nutzung von Gnuk Smartcards.

Auf Linux-Systemen müssen entsprechende Pakete wie scdaemon und pcscd installiert und konfiguriert werden, um den Zugriff auf die Smartcard zu ermöglichen. Je nach Distribution kann es notwendig sein, spezifische Einstellungen zu ändern, um Konflikte zu vermeiden und eine reibungslose Kommunikation zu gewährleisten. Die Integration mit GnuPG erlaubt sichere E-Mail-Verschlüsselung, digitale Signaturen und Authentifizierung. Erfahrene Anwender können eigene Schlüssel auf dem Host generieren und über sichere Verfahren auf die Karte übertragen. Dabei ist eine ordnungsgemäße Sicherung der Schlüssel unabdingbar, da der Verlust des Zugriffs ohne Backup oft irreversibel ist.

Das Anlegen von Stubs auf dem Rechner, die lediglich öffentliche Schlüssel und Referenzen enthalten, minimiert das Risiko, dass private Schlüssel unkontrolliert verbleiben. Ein weiterer Vorteil von Gnuk Smartcards ist ihre vielseitige Einsetzbarkeit. Neben klassischer E-Mail-Sicherheit und Code-Signaturen ist auch die Nutzung als SSH-Schlüssel möglich, was die Authentifizierung an entfernten Servern deutlich sicherer macht. Die Unterstützung verschiedener Algorithmen ermöglicht dabei eine flexible Anpassung an die jeweiligen Umgebungen und Sicherheitsanforderungen. Die kontinuierliche Entwicklung und Aktualisierung der Firmware sorgt dafür, dass neue kryptografische Standards in den Code eingebunden und veraltete Algorithmen entfernt werden, um den Schutz auf dem neuesten Stand zu halten.

Die Community hinter Gnuk arbeitet aktiv an der Verbesserung, wobei insbesondere die Version 2.2+ als moderner und sicherer angesehen wird. Sie enthält Features wie die Nutzung von KDF-DO, einer aufwändigen Ableitungsmethode mit 100.000 SHA256-Iterationen, die die Verschlüsselung der privaten Schlüssel im Flash-Speicher deutlich robuster gegen Brute-Force-Angriffe macht. Darüber hinaus wird der Schutz des Flashspeichers durch Aktivieren der Read-Protection erhöht, wodurch physische Attacken auf die Speicherzellen erschwert werden.

Trotz der Robustheit des Systems muss dem Nutzer bewusst sein, dass bei mehrfach falscher PIN-Eingabe oder unsachgemäßer Handhabung die Karte gesperrt werden kann. Die Möglichkeit zur Wiederherstellung durch Factory Reset und den Import von Backups ist daher essenziell und sollte unbedingt in den Workflow integriert werden. Die Dokumentation im Repository bietet hierzu umfangreiche Informationen, wie der Wiederherstellungsprozess funktioniert und welche Befehle in GPG und OpenOCD hierfür notwendig sind. Für sicherheitsbewusste Anwender ist zudem die Eigenkompilierung der Firmware ratsam, da sie gewohnte Standards und Transparenz garantiert. Das Projekt unterliegt der sehr freien WTFPL-Lizenz, was eine uneingeschränkte Nutzung ermöglicht und das Mitwirken in der Community erleichtert.

Abschließend lässt sich festhalten, dass die Gnuk Smartcard ein leistungsfähiges und kostengünstiges Werkzeug für Anwender darstellt, die digitale Sicherheit ernst nehmen. Die Kombination aus moderner Hardware, vielversprechenden kryptografischen Verfahren und offener Entwicklung bietet eine hervorragende Alternative zu geschlossenen kommerziellen Lösungen. Wer bereit ist, sich mit den Details der Einrichtung auseinanderzusetzen, erhält Zugang zu einem flexiblen und sicheren Sicherheitsmodul, das stufenlos in verschiedenste Workflows integriert werden kann. Dabei steht die Sicherheit der privaten Schlüssel an erster Stelle – eine Grundvoraussetzung für vertrauenswürdige digitale Kommunikation. Die Zukunft der Gnuk Smartcard scheint vielversprechend, gerade im Hinblick auf die stetige Erweiterung der unterstützten Algorithmen und Hardwareplattformen.

Die Integration neuer Kurven wie Ed448 und X448 sowie Verbesserungen bei der Usability machen Gnuk zu einer spannenden Wahl für Entwickler, Enthusiasten und Unternehmen, die Wert auf einen starken, offenen Schutz ihrer Daten legen. Mit der richtigen Vorsicht bei der Handhabung, sorgfältiger Backup-Erstellung und einer sauberen Installation steht einer erfolgreichen und sicheren Nutzung nichts im Weg.

![Choicejacking: Compromising Mobile Devices Through Malicious Chargers [pdf]](/images/A8C6C188-D27F-4616-8BCB-3BFE6CA10D9D)