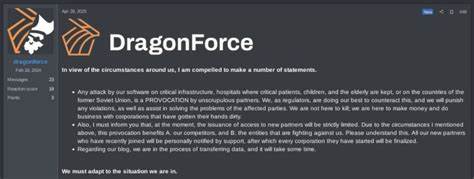

Der DragonForce-Angriff im Vereinigten Königreich stellt eines der bedeutendsten Ereignisse im Bereich der Cybersicherheit dar und hat sowohl in der Tech-Branche als auch in der Öffentlichkeit großes Aufsehen erregt. Dieser Angriff zielt auf hochspezialisierte Infrastrukturen und Unternehmen ab und offenbart, wie ausgeklügelte Methoden von Cyberkriminellen heutzutage eingesetzt werden, um sensible Daten zu stehlen oder kritische Systeme lahmzulegen. In diesem Beitrag werden die Hintergründe des Angriffs, die technischen Details, die beteiligten Akteure sowie die weitreichenden Folgen umfassend untersucht. Darüber hinaus werden Strategien aufgezeigt, wie Unternehmen in Großbritannien und darüber hinaus ihre Sicherheitsmaßnahmen verstärken können, um ähnliche Angriffe in Zukunft abzuwehren. Der Begriff "DragonForce" wird oft mit Hochgeschwindigkeits-Power-Metal-Musik assoziiert, doch im Kontext dieser Analyse bezieht er sich auf einen komplexen Cyberangriff, der sich gegen verschiedene Organisationen im Vereinigten Königreich richtete.

Erste Hinweise auf diesen Angriff wurden vor etwa einem Monat von Sicherheitsexperten entdeckt, die ungewöhnliche Aktivitäten im Netzwerk mehrerer Firmen bemerkten. Die Kriminellen hinter dem Angriff verwendeten eine Kombination modernster Techniken, darunter Phishing, Malware-Distribution und Zero-Day-Exploits, mit denen sie sich unautorisierten Zugriff auf interne Systeme verschafften. Der Angriff begann mit einer gezielten Phishing-Kampagne, bei der speziell präparierte E-Mails an Mitarbeiter von Unternehmen versendet wurden. Diese E-Mails enthielten schädliche Anhänge oder Links, die beim Öffnen schädliche Software installierten. Diese Malware diente dazu, Zugang zu Netzwerken zu erlangen und zunächst unerkannte Hintertüren zu schaffen.

Anschließend wurde die ganze Infrastruktur systematisch ausspioniert, um besonders wertvolle Daten zu identifizieren und zu extrahieren. Auffällig ist, dass die Angreifer nicht nur oberflächliche Informationen anstrebten, sondern sich vor allem auf interne Dokumente, Kundendaten und strategische Unternehmenspläne konzentrierten. Sicherheitsforscher konnten herausfinden, dass der DragonForce-Angriff sich durch eine besondere Raffinesse auszeichnete. Die eingesetzte Malware war extrem modular aufgebaut und konnte je nach Bedarf angepasst werden. So war es den Angreifern möglich, auf Veränderungen in der Umgebung schnell zu reagieren und ihre Tools zu aktualisieren, um der Entdeckung zu entgehen.

Diese Flexibilität erschwerte das rechtzeitige Erkennen und Abwehren des Angriffs erheblich. Zudem wurden sogenannte Command-and-Control-Server eingesetzt, über die die Kriminellen ihre Malware fernsteuerten und neue Befehle erteilen konnten. Parallel zu den technischen Aspekten spielte auch die menschliche Komponente eine bedeutende Rolle. Die Angreifer setzten auf Social Engineering-Techniken, um Mitarbeiter gezielt zu manipulieren und Zugang zu Passwörtern oder weiteren Zugangswegen zu erhalten. Häufig wurden Mitarbeitende durch gefälschte Nachrichten verunsichert oder unter Druck gesetzt, damit sie vertrauliche Informationen preisgaben oder unvorsichtige Aktionen ausführten.

Dieses Zusammenspiel aus menschlichem Fehlverhalten und fortgeschrittener Technik verdeutlicht, wie wichtig umfassende Schulungen und Sensibilisierungskampagnen für Unternehmen sind. Die Auswirkungen des DragonForce-Angriffs waren weitreichend. Mehrere Unternehmen mussten den Betrieb teilweise oder vollständig einstellen, um die Probleme zu beheben und mögliche Folgeschäden zu verhindern. Der Imageschaden war beträchtlich, da Kunden und Geschäftspartner das Vertrauen in die Sicherheitsvorkehrungen der betroffenen Firmen verloren. Darüber hinaus kam es zu finanziellen Verlusten durch erpresste Lösegeldzahlungen, Kosten für IT-Sicherheitsfirmen sowie mögliche rechtliche Konsequenzen, insbesondere in Bezug auf Datenschutzverletzungen.

In Reaktion auf diese Ereignisse haben sowohl private Unternehmen als auch Behörden in Großbritannien ihre Anstrengungen zur Cyberabwehr verstärkt. Dazu gehören die Einführung neuer Sicherheitsprotokolle, regelmäßige Penetrationstests sowie der Ausbau von Überwachungs- und Reaktionssystemen. Die britische National Cyber Security Centre (NCSC) veröffentlichte Leitfäden und Warnungen, um Unternehmen bei der Risikominimierung zu unterstützen. Zudem wird verstärkt auf internationale Zusammenarbeit gesetzt, da viele Angriffe grenzüberschreitend organisiert werden. Die Analyse des DragonForce-Angriffs liefert wertvolle Erkenntnisse für zukünftige Sicherheitsstrategien.

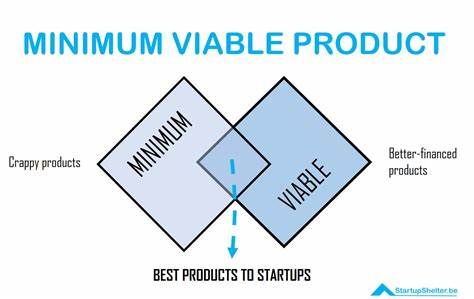

Sie zeigt, wie wichtig ein ganzheitlicher Ansatz ist, der technische, organisatorische und menschliche Elemente berücksichtigt. Unternehmen sollten nicht nur in fortschrittliche Technologien investieren, sondern auch ihre Mitarbeitenden kontinuierlich schulen und auf potenzielle Gefahren aufmerksam machen. Darüber hinaus ist die Etablierung robuster Notfallpläne entscheidend, um im Falle eines Angriffs schnell und effektiv reagieren zu können und Schäden zu minimieren. Abschließend ist zu sagen, dass die Bedrohung durch Cyberangriffe wie DragonForce auch in Zukunft eine der größten Herausforderungen für die digitale Welt bleibt. Die ständig weiterentwickelten Methoden der Angreifer verlangen von Unternehmen und Behörden höchste Wachsamkeit und Flexibilität.

Nur durch eine enge Zusammenarbeit zwischen Technikexperten, Firmenleitung und staatlichen Stellen kann es gelingen, die digitale Infrastruktur zu schützen und die Sicherheit nationaler Interessen zu gewährleisten. Der DragonForce-Angriff im Vereinigten Königreich erinnert eindrucksvoll daran, dass Cybersicherheit kein isoliertes Thema ist, sondern ein zentraler Baustein für die Stabilität und Weiterentwicklung der Gesellschaft.