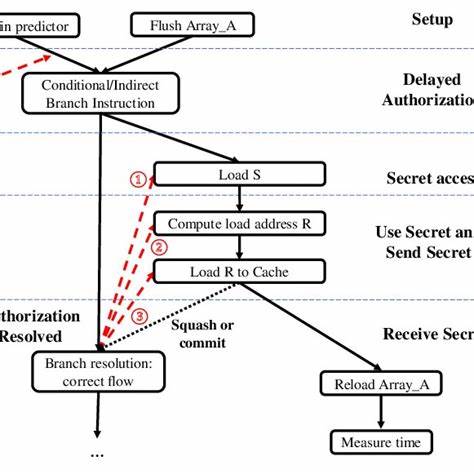

Spectre-v2 gehört zu den berüchtigten Sicherheitslücken, die seit Jahren die IT-Sicherheitswelt beschäftigen. Ursprünglich als Angriffsmethode bekannt geworden, bei der Prozessoren durch spekulative Ausführung gehackt werden konnten, stellte sich schnell heraus, dass es erhebliche Herausforderungen bei der Absicherung gegen solche Angriffe gibt. Um die potenziellen Risiken zu minimieren, wurden Techniken wie die Domänenisolation eingeführt, die darauf abzielen, den indirekten Verzweigungsvorhersagemechanismus (Indirect Branch Predictor) zu isolieren und so Cross-Domain-Spektre-Angriffe zu verhindern. Doch die Forschung des VU Amsterdam-Teams mit der Studie „Training Solo: On the Limitations of Domain Isolation Against Spectre-v2 Attacks“ offenbart eine neue Dimension der Gefährdung: Self-Training-Angriffe, die auch mit perfekt implementierter Domänenisolation funktionieren können. Domänenisolation wurde bisher als zuverlässige Abwehr gegen Spectre-v2 angesehen, insbesondere durch Mechanismen wie IBPB (Indirect Branch Predictor Barrier), eIBRS (Enhanced Indirect Branch Restricted Speculation) und BHI_NO (Branch History Isolation – No Override).

Diese Methoden verhindern, dass sich Schadcode durch Training des branch predictors in einer anderen Privileg-Domäne (z.B. Benutzer in Kernel-Domäne) spekulativ ausführen kann, was einem Angreifer den Zugriff auf sensible Informationen ermöglichen würde. Doch „Training Solo“ zeigt, dass ein Angreifer auch innerhalb der gleichen Domäne, also durch sogenanntes Self-Training, den indirekten Branch-Predictor gezielt manipulieren kann, um trotzdem geheime Daten auszulesen. Das Herzstück der Studie sind drei neuartige Arten von Self-Training-Angriffen, die von den Forschern systematisch erklärt und demonstriert wurden.

Die erste Art sind die sogenannten history-basierten Angriffe. Hierbei nutzt ein Angreifer die Möglichkeit, im Kernel durch sogenannte History-Crafting Gadgets, also bestimmte sequenzielle Befehle, die Historie des Branch Predictors zu beeinflussen. Dies beinhaltet unter anderem die Verwendung von SECCOMP mit cBPF, das standardmäßig für alle Benutzer aktiviert ist. Diese Methode ermöglicht das Umleiten der spekulativen Ausführung auf sogenannte „Disclosure Gadgets“, die den Speicherinhalt preisgeben, ohne dass der Angriff die Domain verlassen muss. Die effektiven Demonstrationen gelangen dabei, Datenraten von etwa 1,7 KB pro Sekunde zu erreichen, was für viele Szenarien bereits eine signifikante Sicherheitslücke darstellt.

Eine zweite Angriffsvariante befasst sich mit IP-basierten Angriffen. Normalerweise nutzt der Branch Predictor die Verlaufshistorie für seine Entscheidungen. Es wurde aber entdeckt, dass er bei deaktivierter Verlaufsvorhersage auf die Adresse des Programmzählers (Instruction Pointer, IP) als alleinigen Indikator zurückfällt. Da diese Adresse nur eine begrenzte Anzahl an Bits beinhaltet, kommt es zu sogenannten Alias-Effekten, bei denen verschiedene indirekte Verzweigungen die gleiche Adresse im Branch Target Buffer (BTB) belegen. In der Folge können zwei unterschiedliche Befehle ungewollt einander trainieren, was wiederum für gezielte Speicherlecks missbraucht werden kann.

Diese Angriffe sind besonders gefährlich, da sie eine größere Angriffsfläche bieten und auch bei abgeschwächten History-Vorhersagen greifen. Der bedeutendste Fund ist jedoch die dritte Angriffsklasse, die sogenannten Direct-to-Indirect-Angriffe. Dabei wurde auf bestimmten Intel-Prozessoren festgestellt, dass direkte Verzweigungen (Direct Branches) Einfluss auf Vorhersagen für indirekte Verzweigungen nehmen können. Dieses Verhalten entsteht durch zwei schwerwiegende Hardware-Fehler, katalogisiert als CVE-2024-28956 und CVE-2025-24495. Insbesondere die Indirect Target Selection (ITS) Hardware-Lücke und der Lion Cove CPU-Fehler ermöglichen es Angreifern, direkt innerhalb der Domäne massiven Schaden anzurichten.

Mit diesen Methoden ließen sich Datenübertragungsraten von bis zu 17 KB pro Sekunde in End-to-End-Exploits demonstrieren, was eine dramatische Verbesserung gegenüber bisherigen Angriffsmethoden darstellt. Ergänzend zu den theoretischen Erkenntnissen wurden realistische Angriffsszenarien mit Proof-of-Concepts umgesetzt. Dabei zeigte sich, dass selbst hypervisor-basierte Isolationen umgangen werden können und Benutzer-, Gast- oder Kernel-Domänen sich gegenseitig ausspähen können. Besonders alarmierend ist, dass alle bisher bekannten Domänenisolationstechniken auf der Annahme beruhten, dass direkte und indirekte Verzweigungen getrennt behandelt werden. Die Entdeckung, dass direkte Verzweigungen indirekte Branch-Predictor-Trains beeinflussen können, bricht dieses Grundprinzip und macht viele Systeme anfällig, obwohl scheinbar alle spezifischen Patches und Updates eingespielt wurden.

Die Forschungsergebnisse von „Training Solo“ führten bereits zu wichtigen Sicherheitsmaßnahmen und patches. Intel entwickelte mit IBHF (Indirect Branch History Fence) eine spezielle CPU-Anweisung, die nach bestimmten sequence chaining Gadgets verwendet werden kann, um geschichtsbasiertes Branch Training zu unterbinden. Außerdem existieren Softwarelösungen für ältere CPUs, die durch gezielte Rücksetzungen des Branch History Buffers ähnliche Effekte erzielen. Darüber hinaus wurden Microcode-Updates veröffentlicht, um IBPB-Bypass und indirekte Zielauswahlprobleme zu adressieren. Im Bereich der Linux-Kernel-Entwicklung wurden zudem sogenannte „indirect branch thunks“ eingeführt, die sicherstellen, dass kritische indirekte Verzweigungen kontrolliert und auf bestimmten Positionen im Cache-Line Layout ausgeführt werden, um Angriffsflächen zu minimieren.

Von ARM-Prozessoren sind ebenfalls ausgewählte Modelle betroffen, weshalb auch hier Firmware-Updates und Sicherheitspatches empfohlen werden. Die Tatsache, dass verschiedene CPU-Generationen – von Intel Core ab der 9. Generation bis hin zu neuesten Lion Cove Cores – betroffen sind, weist darauf hin, dass weit verbreitete Systeme ohne passende Updates weiterhin Risiken ausgesetzt sind. Die Auswirkungen von „Training Solo“ erstrecken sich über einfache Datendiebstähle hinaus: Die Möglichkeit, aus einer scheinbar gut geschützten Domäne auszubrechen und Daten anderer Prozesse oder privilegierter Bereiche zu lesen, gefährdet nicht nur einzelne Anwender, sondern auch Server, Cloud-Umgebungen und virtuelle Maschinen. Besonders kritisch sind Szenarien in Multi-Tenant-Umgebungen, in denen unterschiedliche Kunden oder Anwendungen virtuell voneinander getrennt sind, deren Isolation nun infrage gestellt wird.

Zu den Empfehlungen für Anwender zählt vor allem, kontinuierlich Firmware- und Betriebssystemupdates zeitnah zu installieren, um gegen die bekannten Exploits geschützt zu sein. Für Systemhersteller und Entwickler bedeutet „Training Solo“ auch, Sicherheitsarchitekturen grundlegend zu überdenken und neue Hardware- und Software-Mechanismen zu implementieren, die nicht nur auf Cross-Domain-Angriffe reagieren, sondern auch Self-Training Angriffe zuverlässig blockieren können. Zudem sind umfangreichere Test- und Validierungs-Tools essentiell, um die Branch-Predictor-Verhaltensweisen bei neuen Architekturen frühzeitig zu analysieren und potenzielle Fehlerquellen zu erkennen. Die Veröffentlichung des dazugehörigen Test-Suites und Open-Source-Codes durch das Forschungsteam ist ein wertvoller Beitrag für die Security-Community. Entwickler, Sicherheitsexperten und CPU-Designer können so gemeinsam an Verbesserungen arbeiten.

Ergänzend haben Forscher von Intel und Google darauf aufbauend weitere Fragestellungen adressiert, beispielsweise um gadget-basierte Angriffsmöglichkeiten im Linux-Kernel zu identifizieren und zu begrenzen. Zusammenfassend lässt sich sagen, dass „Training Solo“ einen bedeutsamen Fortschritt im Verständnis der Spectre-v2-Problematik markiert. Es offenbart, dass perfekt implementierte Domänenisolationen nicht zwangsläufig ausreichend sind, um die komplexen Branch-Predictor-Mechanismen vollständig zu schützen. Die Arbeit zeigt die Vielschichtigkeit moderner Mikroprozessoren und die erhebliche Herausforderung, Sicherheitslücken schon auf Hardware-Ebene zu verhindern. Für die Zukunft bedeutet dies, dass ein ganzheitlicher Ansatz notwendig ist, der Hardware, Firmware und Software gleichermaßen adressiert.

Die zunehmende Komplexität von Sicherheitsbedrohungen erfordert verstärkte Zusammenarbeit zwischen CPU-Herstellern, OS-Entwicklern und der Forschungsgemeinschaft. Nur so kann gewährleistet werden, dass leistungsfähige Prozessoren nicht gleichzeitig zu potenziellen Angriffsflächen für eine neue Generation von Seitenkanalattacken werden. Diese Erkenntnisse sind daher nicht nur technisch relevant, sondern auch wegweisend für die Sicherung digitaler Infrastrukturen in einer zunehmend vernetzten Welt. Die Aufmerksamkeit für „Training Solo“ sollte deshalb gleichermaßen von Unternehmen, Behörden und privaten Nutzern ernst genommen und in konkrete Maßnahmen übersetzt werden, um die IT-Sicherheit nachhaltig zu erhöhen und das Vertrauen in moderne Computerarchitekturen wiederherzustellen.