In der immer komplexer werdenden Welt der Cybersicherheit stehen fortschrittliche Bedrohungen aus verschiedenen Staaten im Zentrum des Interesses von Experten. Besonders chinesische Hackergruppen, bekannt für ihre hochentwickelten Angriffsmethoden und langanhaltenden Ausspähungen, sorgen für große Alarmbereitschaft bei Unternehmen und Sicherheitsdiensten weltweit. Eine besonders raffinierte Methode, die in jüngster Zeit an Bedeutung gewinnt, ist der Missbrauch von IPv6 SLAAC, um Man-in-the-Middle (MitM)-Angriffe zu realisieren. Dabei kommt das sogenannte Spellbinder-Lateralbewegungstool zum Einsatz, das neuen Schwung in die Angriffstaktiken dieser Gruppen bringt.IPv6, der Nachfolger des IPv4-Protokolls, bietet eine Vielzahl von Vorteilen wie einen größeren Adressraum und verbesserte Netzwerkfunktionalitäten.

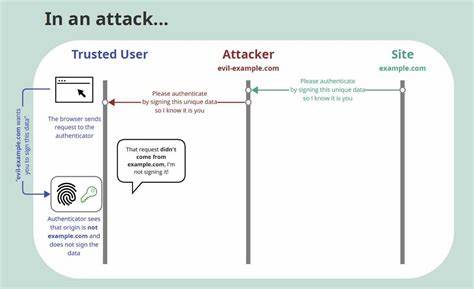

Eines der Kernmerkmale von IPv6 ist die Stateless Address Autoconfiguration (SLAAC). Sie erlaubt es Geräten, eigenständig IP-Adressen zu generieren und sich automatisch im Netzwerk zu registrieren, ohne dass ein DHCP-Server notwendig ist. Diese Eigenschaft wird nun von böswilligen Akteuren gezielt ausgenutzt. Durch das Spoofing von SLAAC-Nachrichten, insbesondere ICMPv6-Router-Advertisements, können Angreifer legitime Netzwerkgeräte dazu bringen, falsche Router als Standardgateway zu akzeptieren. Dies öffnet die Tür zu Man-in-the-Middle-Angriffen, bei denen der gesamte Datenverkehr abgefangen, manipuliert oder umgeleitet wird.

Die Hackergruppe TheWizards, eine China-nahestehende Advanced Persistent Threat (APT), steht im Mittelpunkt der neuesten Berichte zu derartigen Angriffen. Ihre Technik besteht darin, nach erfolgreichem Netzwerkzugang einen Lateral-Movement-Mechanismus namens Spellbinder zu nutzen, um sich innerhalb interner Netzwerke seitlich zu bewegen. Spellbinder nutzt die SLAAC-Schwachstellen, um Pakete zu erfassen und den Datenverkehr gezielt umzuleiten. Dabei wird der legitime Traffic gehijackt, um beispielsweise Software-Updates chinesischer Anwendungen abzufangen und durch Schadsoftware zu ersetzen.Kern eines solchen Angriffs ist häufig der Angriff auf regelmäßig automatisierte Updateprozesse, die in Unternehmensnetzwerken oder auf Anwendergeräten im Einsatz sind.

Die Software Sogou Pinyin, eine weitverbreitete chinesische Eingabemethode, wird besonders häufig ins Visier genommen. Die Hacker manipulieren ihren Updateprozess, sodass davon ausgehende Paktete auf Server umgeleitet werden, die unter ihrer Kontrolle stehen. So kann ein schädlicher Downloader verteilt werden, der im Anschluss dazu dient, weitere Malware-Komponenten wie den modularen Backdoor-Würmer WizardNet auf betroffenen Systemen zu installieren.Die Vorgehensweise dieser Angriffe ist äußerst komplex. Nach einem erfolgreichen Eindringen in das Zielnetzwerk laden die Angreifer eine ZIP-Datei mit mehreren Komponenten hoch.

Darin enthalten sind u.a. Programme und DLL-Dateien, die durch sogenannte DLL-Sideloading-Techniken ausgeführt werden. Eine dieser Dateien startet Spellbinder, welches dann aktiv wird, um Netzwerkpakete zu erfassen, Filter für Ziel-Domains anzuwenden und den Datenverkehr entsprechend umzuleiten. Spellbinder setzt dabei auf die WinPcap-Bibliothek, eine bekannte Schnittstelle zur Netzwerkpaketanalyse und -manipulation unter Windows-Systemen.

Besonders brisant ist die Tatsache, dass Spellbinder eine Liste bekannter chinesischer Softwareplattformen besitzt, deren Domainnamen bei der Abfrage erkannt und gezielt manipuliert werden. Namen wie Tencent, Baidu, Xiaomi und weitere populäre Anbieter werden auf DNS-Ebene umgeleitet, was es ermöglicht, potenziell Millionen von Nutzern mit schadhafter Software zu infizieren, ohne dass diese es bemerken. In einem beobachteten Fall wurde der Update-Domain von Tencent QQ ein manipuliertes DNS-Antwortpaket zugewiesen, das zu einer Angreifer-IP führte, von der then der schädliche Code geladen wurde.Neben TheWizards haben Sicherheitsforscher auch andere chinesische Akteursgruppen identifiziert, die ähnliche Techniken anwenden, darunter eine Gruppe namens Earth Minotaur mit einem Tool namens DarkNights oder DarkNimbus. Spannenderweise wird DarkNimbus von einem chinesischen Sicherheitsunternehmen namens Sichuan Dianke Network Security Technology Co.

, Ltd. (auch bekannt als UPSEC) bereitgestellt, was auf eine Nähe zwischen staatlichen Akteuren und kommerziellen Firmen hindeutet.Die Auswirkungen solcher Attacken sind äußerst gravierend, da die Opfer nicht nur wichtige Daten und Zugänge verlieren, sondern auch ein erhebliches Risiko durch versteckte Hintertüren in ihren Systemen eingehen. Die modulare Bauweise von WizardNet erlaubt es Angreifern, vielfältige Payloads einzuschleusen und Fernsteuerungsbefehle auszuführen – vom einfachen Datendiebstahl bis hin zur totalen Kontrolle über das System. Die Tatsache, dass auch Android-Geräte durch manipulative Update-Server über DarkNights angegriffen werden, zeigt die breite Angriffsspanne.

Für Unternehmen und IT-Verantwortliche ergeben sich daraus wichtige Schlussfolgerungen. Erstens muss das Netzwerk- und Softwaresicherheitsmonitoring sowohl IPv4 als auch IPv6 umfassen, da Letzteres verstärkt zum Einfallstor wird. Die meisten traditionellen Sicherheitslösungen konzentrieren sich nach wie vor überwiegend auf IPv4, was die Entdeckung solcher SLAAC-Spoofing-Angriffe erschwert. Zweitens sollten Updateprozesse von Software kritisch geprüft und idealerweise mit redundanten Validierungsmechanismen versehen werden, um die Authentizität von Updates sicherzustellen. Digitale Signaturen und Zertifikatsprüfungen spielen hierbei eine zentrale Rolle.

Darüber hinaus ist die Aufklärung der Mitarbeiter und Nutzer essenziell, da viele Cyberangriffe über Social Engineering und gezielte Phishing-Kampagnen ihren Anfang nehmen. Wird ein Gerät erst kompromittiert, können sich diese hinterlistigen Tools wie Spellbinder ohne größere Hürden im Netzwerk ausbreiten. Eine segmentierte Netzwerkarchitektur kann das Bewegungspotential der Angreifer reduzieren und das Risiko minimieren.Zusammenfassend lässt sich sagen, dass die Nutzung von IPv6 SLAAC zur Durchführung von Man-in-the-Middle-Angriffen durch chinesische Hackergruppen wie TheWizards eine alarmierende Entwicklung darstellt. Sie zeigt, wie neue Protokollstandards und Netzwerkvorteile gezielt von Angreifern umgekehrt werden, um kompromittierte Systeme zu kontrollieren und Malware zu verbreiten.

Die Kombination aus moderner Technik, ausgefeilten Lateralbewegungen und dem gezielten Missbrauch populärer Software-Updateprozesse erschwert die Verteidigung gegen diese Bedrohungen deutlich.Sicherheitsforscher und Unternehmen sind daher aufgefordert, ihre Netzwerkarchitekturen kritisch zu überdenken, Malware-Detektionsmechanismen an IPv6 ausgewählte Angriffspunkte anzupassen und die Integrität von Updateprozessen strikt zu überwachen. Nur so lassen sich solche fortgeschrittenen persistenten Bedrohungen effektiv erkennen und abwehren. Die ständige Weiterentwicklung von dank moderner Technologien intensiverer und raffinierterer Angriffsmethoden macht Cybersicherheit zu einem dynamischen Kampf, der mehr denn je umfassende Aufmerksamkeit erfordert.