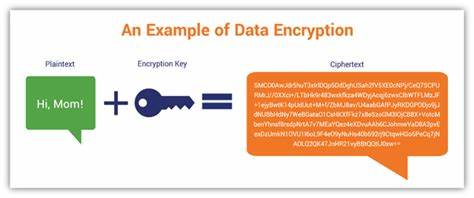

Verschlüsselung gilt als Fundament moderner digitaler Sicherheit. Sie schützt Kommunikation, Daten und digitale Identitäten vor unbefugtem Zugriff und ist in beinahe allen Systemen, die mehrere Nutzer bedienen, integraler Bestandteil. Doch trotz ausgefeilter Algorithmen und hochentwickelter Kryptografie kommt es immer wieder zu Sicherheitsvorfällen, die zeigen, dass Verschlüsselung allein nicht ausreicht. Was steckt hinter diesem Paradoxon und warum kann Verschlüsselung selbst bei fehlerfreier Funktion scheitern? Die Antwort liegt vor allem in einem unterschätzten Bereich: der Schlüsselverwaltung. Im Zeitalter der Digitalisierung ist das Vertrauen in Verschlüsselung groß.

End-to-End-Verschlüsselung, wie sie von populären Messenger-Diensten verwendet wird, verspricht, Nachrichten so zu schützen, dass niemand außer dem vorgesehenen Empfänger sie lesen kann – nicht einmal der Dienstanbieter selbst. Das birgt immense Vorteile, besonders wenn Nachrichten über potenziell unsichere Kanäle übertragen werden. Doch die Technik allein gewährleistet keinen perfekten Schutz. Ein prägnantes Beispiel für das Scheitern trotz perfekter Verschlüsselung ereignete sich im März 2025. Der damalige US-Nationaler Sicherheitsberater Mike Waltz lud irrtümlich einen Journalisten zu einem streng geheimen Gruppenchat hinzu, der mit einem der sichersten Messenger weltweit geschützt war.

Trotz fortschrittlicher Protokolle, die auf end-to-end-Verschlüsselung, Forward Secrecy und sogar quantenresistenter Kryptografie basieren, erhielt so eine unautorisierte Person Zugang zu sensiblen militärischen Informationen. Die Verschlüsselung funktionierte in allen technischen Aspekten einwandfrei, doch die falsche Schlüsselvergabe machte den Schutz nutzlos. Solche Vorfälle zeigen, dass die eigentliche Achillesferse bei der Sicherheit nicht die kryptografischen Algorithmen selbst sind, sondern der Umgang mit den sensiblen Schlüsseln, die den Zugang zu geschützten Informationen ermöglichen. Hier liegt ein Kernproblem, das oft unter dem Begriff „Schlüsselmanagement“ zusammengefasst wird. Lea Kissner, eine namhafte Expertin für Zugriffsrechte und ehemalige Sicherheitsverantwortliche bei LinkedIn, formulierte eine prägnante Erkenntnis, die mittlerweile als Kissnersches Gesetz bekannt ist: „Cryptography converts many problems into key management problems, and key management problems are way harder than you think.

“ Dieser Satz bringt die Komplexität des Problems auf den Punkt. Während die mathematischen Grundlagen der Verschlüsselung auf zunehmend stabilere Weise entwickelt wurden, hinkt das effektive Management der Schlüssel oft hinterher. Schlüssel sind nicht einfach abstrakte Codes, sie sind der Zugangsschlüssel zu den digitalen Informationen. Wenn ein Schlüssel verloren geht, gestohlen wird oder irrtümlich an eine falsche Person gelangt, kann das gesamte Sicherheitskonzept zusammenbrechen – unabhängig von der technologischen Perfektion der Verschlüsselungsmethoden. In der Praxis treten genau diese Szenarien häufig auf.

Die Herausforderungen im Schlüsselmanagement sind vielfältig. Zunächst steht die Frage der Identitätsprüfung: Bevor jemand Zugriff auf wichtige Schlüssel erhält, muss zuverlässig sichergestellt sein, wer diese Person wirklich ist. Schwächen bei der Authentifizierung oder soziale Manipulationen wie Phishing können dazu führen, dass Schlüssel in falsche Hände geraten. Weiterhin stellt sich die Frage, wer überhaupt berechtigt ist, einen Schlüssel zu erzeugen oder weiterzugeben. Eine klare Hierarchie und Protokollierung sind essenziell, um Missbrauch zu verhindern.

Kommt es dennoch zu einem Schlüsselverlust oder einer Kompromittierung, müssen Mechanismen zum Widerruf und zur Schlüsselrotation greifen, ohne dass das Gesamtsystem unbrauchbar wird. Dies erfordert nicht nur technische Lösungen, sondern auch organisatorische Prozesse, die stringent eingehalten werden müssen. Viele berühmte Sicherheitsverletzungen der letzten Jahre lassen sich letztlich auf Fehler im Schlüsselmanagement zurückführen. Oft starten Angreifer nicht mit dem Versuch, komplexe kryptografische Algorithmen zu knacken, sondern nutzen banalere Schwachstellen wie kompromittierte Passwörter oder unachtsam gespeicherte Schlüssel. Ein Mitarbeiter, der unwissentlich Opfer von Phishing wird und Zugangsdaten preisgibt, öffnet Angreifern häufig erst die Tür zum geschützten System.

Neben technischen und organisatorischen Faktoren ist auch das menschliche Element entscheidend. Die Systeme sind nur so sicher, wie ihre Benutzer es zulassen. Fehler beim Umgang mit Zugriffsrechten, die unachtsame Weitergabe von Einladungslinks, das Verwenden von unsicheren Kommunikationskanälen oder das versehentliche Teilen sensibler Informationen stellen potenzielle Schwachstellen dar, die unabhängig von der eingesetzten Verschlüsselung bestehen bleiben. Daher gewinnt das Konzept der Zero Trust Security, das keinen Nutzer oder kein Gerät per se als vertrauenswürdig ansieht, immer mehr an Bedeutung. Rechte werden hier nach dem Prinzip der minimalen notwendigen Zugriffsgewährung vergeben, um das Risiko menschlicher Fehler zu minimieren.

Zusätzlich unterstützt moderne Technologie automatisierte Kontrollen und Audits, die Auffälligkeiten frühzeitig erkennen können. Im Endeffekt zeigt sich, dass Verschlüsselung zwar eine wesentliche technische Grundlage für Sicherheit darstellt, sie aber nur ein Teil eines umfassenden Sicherheitskonzepts sein kann. Solche Konzepte müssen die Komplexität der Schlüsselverwaltung, Benutzeraufklärung, organisatorische Abläufe und technische Kontrollen integrieren, um wirkungsvoll zu sein. Unternehmen und Organisationen sollten deshalb besonderen Wert auf die Entwicklung robuster Schlüsselmanagement-Systeme legen und dafür sorgen, dass diese verständlich, nutzerfreundlich und zugleich sicher gestaltet sind. Investitionen in Qualifikation, Awareness-Programme und kontinuierliche Sicherheitsüberprüfungen zahlen sich hier langfristig aus.

In einer zunehmend vernetzten Welt wächst die Bedeutung von Verschlüsselung und IT-Sicherheit weiter. Das Bewusstsein für die Grenzen der reinen Kryptografie und die Bedeutung der Schlüsselverwaltung muss daher geschärft werden, um die Informationssicherheit nachhaltig zu gewährleisten. Nur so lässt sich verhindern, dass hervorragende Verschlüsselungsverfahren durch Fehler im Management und menschliches Versagen wirkungslos werden.

![Redis vs. Valkey Performance [video]](/images/B640AFA7-173C-44DB-9B92-50A0C9F8CC88)