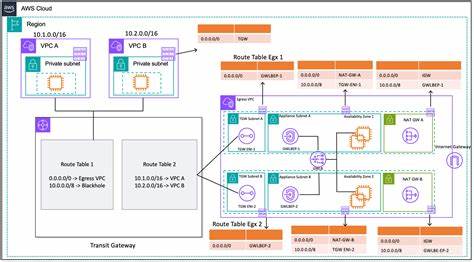

In der Welt der Cloud-Architekturen sind Amazon EC2-Instanzen ein essenzieller Baustein, um skalierbare und flexible Anwendungen zu betreiben. Eine häufige Konstellation besteht darin, EC2-Instanzen in privaten Subnetzen zu betreiben, die also keine öffentlichen IP-Adressen besitzen und somit nicht direkt aus dem Internet erreichbar sind. Gleichzeitig müssen diese Instanzen jedoch vom Internet ausgehende Verbindungen aufbauen können, beispielsweise um API-Anfragen zu senden oder Software-Updates herunterzuladen. Hier kommen Network Address Translation (NAT)-Gateways ins Spiel, die es privaten Ressourcen erlauben, über eine öffentliche Schnittstelle Verbindungen zum Internet herzustellen. Doch der Preis für NAT-Gateways, der sich oft pro Availability Zone (AZ) und Bandbreitennutzung berechnet, wirkt auf viele Nutzer abschreckend.

Im Folgenden werden verschiedene Alternativen zu NAT-Gateways aufgezeigt, die sowohl kosteneffizient als auch praktikabel sind. Dabei wird auch auf die technischen Voraussetzungen und mögliche Einsparpotenziale eingegangen. Die Zielsetzung ist es, eine stabile und sichere Netzwerkumgebung bei gleichzeitiger Kostenersparnis zu schaffen, ohne dass an Performance oder Wartbarkeit gespart werden muss. AWS NAT-Gateways sind standardmäßig der empfohlene Weg, um privaten EC2-Instanzen ohne direkte öffentliche IP-Verbindung Onlinezugang zu ermöglichen. Die intuitive Handhabung, skalierbare Infrastruktur und Hochverfügbarkeit sprechen klar für diese Managed-Lösung.

Allerdings sind die laufenden Kosten nicht zu unterschätzen. Ein NAT-Gateway kostet ungefähr 32 US-Dollar im Monat pro Availability Zone, zusätzlich werden noch Datenübertragungsgebühren berechnet. Für Projekte mit vielen AZs summieren sich diese Ausgaben schnell zu erheblichen Beträgen, die vor allem bei Hobbyprojekten oder kleinen Unternehmen unverhältnismäßig erscheinen. Aus diesem Grund suchen zahlreiche Entwickler und Infrastrukturarchitekten nach Alternativen, die vergleichbare Funktionalität bei geringeren Kosten bieten. Die wohl bekannteste Alternative zu NAT-Gateways sind sogenannte NAT-Instanzen.

Hierbei handelt es sich um herkömmliche EC2-Instanzen, die man selbst so konfiguriert, dass sie als Router fungieren und den Datenverkehr von privaten Subnetzen aufs Internet weiterleiten. Diese Methode gibt Nutzern eine starke Kontrolle über die Netzwerkkonfiguration, ermöglicht flexible Anpassungen an individuelle Anforderungen und erlaubt häufig eine kostenoptimiertere Umsetzung. Ein Nachteil ist jedoch der Verwaltungsaufwand, den solche NAT-Instanzen mit sich bringen. Dazu gehört der Betrieb und die Wartung der Instanzen, regelmäßige Sicherheitsupdates sowie das Handling von Hochverfügbarkeit. Zudem sind tendenziell Mindestgrößen der Instanzen erforderlich, um den Datenverkehr für mehrere EC2-Hosts performant zu bewältigen.

Für viele Unternehmen sind diese Aspekte ein wichtiger Entscheidungspunkt. Die Community hat mittlerweile verschiedene Projekte hervorgebracht, die diesen partizipativen Ansatz der NAT-Instanzen optimieren. Ein Beispiel ist das Open-Source-Projekt fck-nat.dev, das speziell entwickelt wurde, um eine moderne und robuste NAT-Instanz-Lösung anzubieten. Auf Basis minimaler Betriebssystemimages und optimierter Netzwerksoftware können Nutzer hier eine kostengünstige Alternative zu NAT-Gateways einsetzen.

Ein Vorteil von fck-nat.dev ist, dass es mit Cloud-Auto-Scaling-Gruppen kombiniert werden kann, sodass Ausfälle oder Wartungsfenster automatisch durch neue Instanzen ausgeglichen werden. So reduziert sich der Aufwand für das Management beziehungsweise Monitoring deutlich. Besonders bei kleinen bis mittelgroßen Projekten erweist sich dieser Ansatz als wirtschaftlich und flexibel zugleich. Wer bereit ist, nicht auf die reine AWS Cloud-Architektur festgelegt zu sein, kann auch hybride Lösungen in Erwägung ziehen.

Ein Beispiel hierfür ist die Einrichtung eines Site-to-Site-VPNs zwischen der AWS Virtual Private Gateway (VGW) und einer externen On-Premise-Infrastruktur oder einem Server in einem anderen Cloud-Anbieter. Dabei stellt der externe Server die Verbindung zum Internet bereit und übernimmt die NAT-Funktion. Zwar klingt dieses Szenario etwas komplex und aufwendig, bietet aber Vorteile bei sehr speziellen Anforderungen an Sicherheit, Datenhoheit oder Kosteneffizienz. Allerdings sollte der Wartungsaufwand für die VPN-Verbindungen, Firewalls und externen Systeme entsprechend berücksichtigt werden. Eine weitere technische Option für zukünftige Netzwerkinfrastrukturen in AWS ist die Nutzung von IPv6.

AWS bietet sogenannte egress-only Internet Gateways an, die IPv6-Traffic aus privaten Subnetzen ins Internet übermitteln können, ohne dass eine NAT-Funktion nötig ist. Über IPv6 bekommt jede Instanz eine öffentliche, aber nur ausgehende Konnektivität, was die Notwendigkeit von NAT-Gateways für ausgehenden Traffic komplett eliminiert. Diese Methode erfordert allerdings eine gewisse Umstellung bei der Applikationsplanung und das Management von IP-Adressen. IPv6 ist, trotz seiner vielen Vorteile, noch nicht flächendeckend in allen Clouds und bei allen Anwendungen etabliert, weshalb es eher als zukunftsweisende Empfehlung zu sehen ist. Ein pragmatischer Tipp, um Kosten bei NAT-Gateways zu reduzieren, liegt darin, die Architektur so zu gestalten, dass nicht pro Availability Zone ein NAT-Gateway benötigt wird.

Standardmäßig empfiehlt AWS, pro AZ ein NAT-Gateway zu betreiben, um Ausfallsicherheit zu gewährleisten. Je nach Toleranz für Downtime und Netzwerkverfügbarkeit kann jedoch auch ein einzelnes NAT-Gateway für mehrere AZs verwendet werden. Dabei sollte sichergestellt sein, dass die Netzwerklatenz und Bandbreitenkapazität ausreichend sind. Dieser Ansatz spart Kosten, indem weniger Gateways betrieben werden. Eine dedizierte Überwachung und automatisierte Alerts sind in einem solchen Modell besonders wichtig, um Ausfälle schnell zu erkennen.

Neben dem direkten Netzwerk-Setup gibt es auch Cloud-Services, die Kontextzugänge über Proxys oder API-Gateways ermöglichen. Beispielsweise lässt sich API-Zugriff von EC2-Instanzen auf über einen Proxyserver im öffentlichen Subnetz lenken. So kann die Instanz im privaten Subnetz bleiben, während der Proxy die Kommunikation mit externen Diensten übernimmt. Diese Variante ist vor allem bei api-zentrierten Anwendungen sinnvoll, jedoch weniger geeignet für allgemeines Internetzugangsszenarien, bei denen diverse Protokolle und Ports verwendet werden. Wer seine Kosten und den Verwaltungsaufwand langfristig optimieren möchte, sollte zudem regelmäßig den Traffic analysieren, um herauszufinden, ob alle Instanzen tatsächlich permanent ausgehenden Zugang benötigen.

Manchmal lassen sich Aufgaben auf Batch-Jobs oder zentrale Dienste verlagern, die dann nur zu bestimmten Zeiten hochfahren. Dies kann durch serverlose Angebote oder Fleet-Management-Lösungen ergänzt werden. Solche Maßnahmen reduzieren letztlich die Last auf NAT-Gateways oder NAT-Instanzen und damit auch die Kosten. In Summe zeigt sich: Die Wahl der richtigen Alternative zu AWS NAT-Gateways hängt von den individuellen Anforderungen ab. Kleine Hobbyprojekte und Entwickler, die Kosten senken möchten, finden mit NAT-Instanzen basierend auf optimierten AMIs oder mit Lösungen wie fck-nat.

dev attraktive Einstiege. Für Unternehmen mit hohen Sicherheitsanforderungen und besonderen Compliance-Fragen sind hybride Konzepte mit externen VPN-Gateways interessant. Langfristig wird die Verwendung von IPv6 eine wichtige Rolle spielen, da sie den NAT-Bedarf grundsätzlich minimiert. Architekten sollten beim Entwurf von VPC-Netzwerken strategisch überlegen, wie viele NAT-Gateways nötig sind, um Kosten und Verfügbarkeit im besten Verhältnis zu halten. Da sich AWS-Angebote und die Netzwerk-Landschaft ständig weiterentwickeln, ist es auch ratsam, regelmäßig Updates zu beobachten und neue Services auszuprobieren, die günstiger oder einfacher in der Verwaltung sind.

Das Ziel bleibt jedoch stets dasselbe: sicheren und performant ausgehenden Internetzugang für private EC2-Instanzen bereitzustellen, ohne die Kosten unnötig zu erhöhen. Mit den beschriebenen Alternativen und Hinweisen lässt sich dieser Spagat ausgezeichnet realisieren und der Betrieb von Cloud-Infrastrukturen nachhaltig optimieren.