Mit dem rasanten Fortschritt in der Entwicklung von Quantencomputern gewinnt die Post-Quantum Kryptographie (PQC) zunehmend an Bedeutung. Diese fortschrittliche Kryptographieform zielt darauf ab, Verschlüsselungsmethoden zu entwerfen, die auch gegen leistungsstarke Quantenrechner resistent sind. Während Quantencomputer derzeit noch nicht in großem Maßstab existieren, könnten sie in naher Zukunft in der Lage sein, viele der bisher genutzten klassischen Algorithmen zu knacken und somit die Sicherheit heutiger Verschlüsselungen zu bedrohen. Ein wichtiger Schritt zur Vorbereitung auf diese neue Ära ist die Integration von PQC in etablierte Sicherheitsstandards wie OpenPGP, das weltweit für sichere E-Mail-Kommunikation und digitale Signaturen verwendet wird. OpenPGP hat sich seit Jahrzehnten als zuverlässiger Verschlüsselungsstandard bewährt.

Es ermöglicht eine sichere Kommunikation durch Verschlüsselung von Nachrichten und Dokumenten sowie die Überprüfung von Identitäten mittels digitaler Signaturen. Traditionell beruht OpenPGP auf klassischen Algorithmen wie RSA, DSA oder elliptischen Kurven, welche jedoch durch Quantencomputer möglicherweise bald geknackt werden könnten. Daher sind Erweiterungen notwendig, um auch künftig die Vertraulichkeit und Integrität der Kommunikation gewährleisten zu können. Anstoß für die Entwicklung von PQC-Erweiterungen im OpenPGP-Umfeld gab unter anderem das Bundesamt für Sicherheit in der Informationstechnik (BSI) aus Deutschland. Bereits 2021 initiierte das BSI einen Ausschreibungsprozess, um ein Konzept und Implementierungen zu fördern, die OpenPGP für die Post-Quantum Ära fit machen.

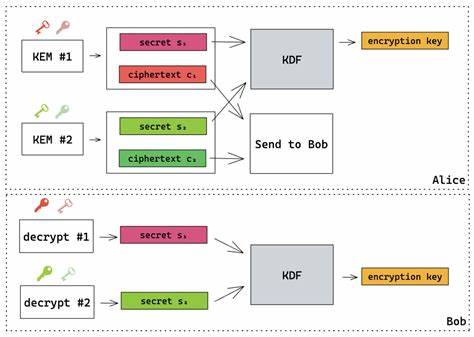

Ziel ist es, Mechanismen einzuführen, die selbst gegen hypothetische Quantenangriffe robust sind, damit sensible Behördenkommunikation und private Daten bestmöglich geschützt bleiben. Die Zusammenarbeit zwischen dem BSI, Firmen wie MTG AG und weiteren Partnern führte zur Entwicklung des Entwurfs draft-ietf-openpgp-pqc, der gegenwärtig in der letzten Abstimmungsphase eines Arbeitsgruppe beim IETF ist. Der Entwurf schlägt die Einbindung hybrider Verschlüsselungsalgorithmen vor, welche klassische Verfahren und postquantenresistente Algorithmen kombinieren. Ein prominentes Beispiel dafür ist die Verwendung eines Komposit-Algorithmus namens ML-KEM-768 zusammen mit X25519, wobei ML-KEM-768 auf dem Kyber-Lattice-basierten Key Encapsulation Mechanism beruht. Die Kombination garantiert, dass ein Angriff auf die verschlüsselten Daten nur dann erfolgreich ist, wenn sowohl der klassische als auch der post-quantum Algorithmus gebrochen werden.

Dies schafft eine zusätzliche Sicherheitsbarriere und minimiert Risiken bei der Umstellung. Mehrere OpenPGP-Bibliotheken und Werkzeuge haben bereits PQC-Unterstützung implementiert oder arbeiten aktiv daran. Dazu zählen unter anderem RNP, Go-Crypto/GopenPGP, OpenPGP.js und rPGP/rpgpie. Besonders erwähnenswert ist, dass einige dieser Entwicklungen direkt vom BSI mitfinanziert werden, während andere unabhängig entstanden sind.

Testversionen dieser Software können anhand entsprechender Kennzeichnungen erkannt und in Interoperabilitätstests geprüft werden, um die Kompatibilität und Sicherheit der PQC-Integration zu evaluieren. Ein wichtiger Meilenstein ist die Entwicklung experimenteller Versionen von Tools wie rsop, welches den Stateless OpenPGP (SOP) Ansatz verfolgt, um einfache und flexible Kommandozeilenwerkzeuge für PQC zu erstellen. Mit rsop können bereits heute post-quantum verschlüsselte Schlüssel generiert, Nachrichten verschlüsselt und entschlüsselt werden. Dabei präsentiert sich die Nutzererfahrung weitgehend analog zu klassischen OpenPGP-Prozessen. Unterschiede bestehen vor allem in der deutlich größeren Schlüssellänge und der erhöhten Rechenzeit durch die komplexeren Algorithmen.

Ein beispielhafter Workflow beginnt mit der Generierung eines PQC-Keys, bei dem ein hybrider Schlüssel mit einem klassischen Ed25519-Primärschlüssel und einem ML-KEM-768 + X25519-Verschlüsselungssubkey erzeugt wird. Nutzer können dann mit diesem Schlüssel Nachrichten sicher verschlüsseln und ähnlich einfach wieder entschlüsseln. Die Praxis zeigt, dass der Gebrauch der PQC-Algorithmen praktisch keine Hürden in der Bedienung verursacht und sich gut in bestehende Workflows integrieren lässt. Gleichzeitig wird den erhöhten Ressourcenbedarf berücksichtigt, der durch größere kryptographische Parameter und komplexere Berechnungen entsteht. Trotz des Fortschritts ist es wichtig zu beachten, dass die Integration von PQC in OpenPGP noch nicht vollständig standardisiert oder finalisiert ist.

Der Entwurf draft-ietf-openpgp-pqc befindet sich weiterhin in der aktiven Entwicklung und Abstimmung. Daher sind bisherige Implementierungen und Testversionen vor allem für Test- und Evaluierungszwecke geeignet und sollten im produktiven Umfeld mit Vorsicht eingesetzt werden. Bemerkenswert ist auch die Situation bei GnuPG, einem der ältesten und am weitesten verbreiteten OpenPGP-Werkzeuge. GnuPG hat zwar mit der Version 2.5.

x begonnen, PQC-Mechanismen einzuführen, verfolgt dabei aber eine leicht abweichende und nicht kompatible Variante, die sich vom IETF-Standard unterscheidet. Diese Differenz hat zur Folge, dass GnuPG-basierte PQC-Keys und Nachrichten momentan nicht mit anderen Implementierungen interoperabel sind. Aus Sicht der Community wird daher empfohlen, auf die standardisierte Version des Drafts zu setzen, bis GnuPG dies adressiert und anpasst. Aus Anwendersicht eröffnet die Post-Quantum-Kryptographie in OpenPGP eine zukunftssichere Option, um den Herausforderungen der nächsten technischen Generation zu begegnen. Das Risiko, dass Angreifer heute gespeicherte verschlüsselte Kommunikation mit zukünftigen Quantencomputern entschlüsseln, ist für sensible Anwendungen nicht hinnehmbar.