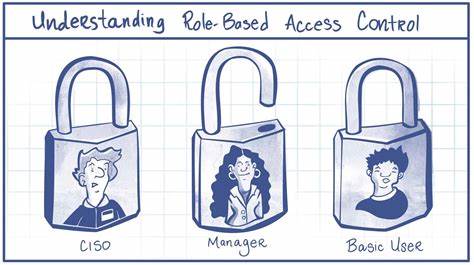

Die Verwaltung von Zugriffsrechten gehört zu den zentralen Herausforderungen bei der Entwicklung moderner Softwareanwendungen. Gerade in Ruby-Anwendungen ist es verlockend, erste Lösungen mit simplen booleschen Flags und direkten Rollenabfragen zu realisieren. Doch während die Anwendung wächst und neue Funktionen hinzukommen, verkommt dieses Vorgehen schnell zu einem unübersichtlichen Geflecht aus zahlreichen if-else-Verzweigungen, die das gesamte Code-Repository durchziehen. Dieser Wildwuchs erschwert die Wartung, erhöht die Fehleranfälligkeit und führt langfristig zu technischen Schulden, die mit jedem neuen Feature exponentiell zunehmen. Genau hier bietet das Konzept der Role-Based Access Control (RBAC) eine nachhaltige und gut strukturierte Alternative zur klassischen Zugriffsregelung.

RBAC basiert auf der Idee, Benutzer Rollen zuzuweisen, die wiederum mit bestimmten Berechtigungen verbunden sind. So wandert der Fokus von der individuellen Rechteverwaltung auf die Verwaltung von Rollen und deren zugehörigen Zugriffsrechten, was zahlreiche Vorteile mit sich bringt. Ruby eignet sich mit seiner eleganten Syntax und objektorientierten Prinzipien hervorragend dazu, RBAC klar und effektiv umzusetzen. Beginnend mit grundlegenden Patterns kann RBAC Stück für Stück ausgebaut werden, um eine skalierbare und wartbare Lösung für Produktionsumgebungen darzustellen, die ein hohes Maß an Sicherheit und Flexibilität bietet. Die ersten einfachen Implementierungen von RBAC in Ruby bestehen meist aus Methoden wie admin? oder editor?, die auf einem Benutzerattribut wie role basieren.

Dies ermöglicht schnelle Checks, ob ein Benutzer beispielsweise Administratorrechte besitzt oder bestimmte Bearbeitungsfunktionen ausführen darf. Doch sobald die Anwendung größer wird, folgen weitere Rollen, Sonderfälle und komplexere Berechtigungen, die sich nicht immer sauber mit bloßen Rollenflags abdecken lassen. Zugriffe im Code verstreut abzufragen verursacht einen hohen Wartungsaufwand sowie Redundanzen und begünstigt Fehler. Die Lösung liegt in der Kapselung von Berechtigungen in sogenannten Roles, die jeweils wissen, welche Aktionen sie auf welchen Ressourcen ausführen dürfen. Der Benutzer delegiert die Entscheidung an seine Rollen, die dann mittels einer can_perform?-Methode prüfen, ob eine Aktion erlaubt ist.

So entsteht eine Trennung von Benutzerlogik und Berechtigungen, die zentral an einer Stelle definiert und gepflegt wird. Diese klare Rollen-Permissions-Struktur erleichtert es, neue Rollen hinzuzufügen, alte zu verändern oder zu entfernen, ohne tief ins Codesystem eingreifen zu müssen. Die Automatisierung von Tests wird dadurch ebenfalls deutlich einfacher, da Berechtigungen an einem Ort gebündelt überprüft werden können. Allerdings stoßen auch verbesserte RBAC-Modelle in Ruby irgendwann an Grenzen. Mit zunehmender Komplexität eines Systems entstehen Performance-Herausforderungen, da jede Zugriffskontrolle meist eine Datenbankabfrage auslöst.

Das Auflösen der Rollen und Berechtigungen für jeden Benutzer auf jeder Anfrage führt zu spürbaren Latenzen, die sich negativ auf die Nutzererfahrung auswirken. Für performante und skalierbare Anwendungen sind daher intelligente Caching-Strategien notwendig. Cache-Invalidierung und Konsistenz bleiben hier jedoch kritische Themen. Darüber hinaus erfordern komplexe Geschäftsfälle häufig flexible und dynamische Regeln, die schwer mit rein statischen Rollenzuweisungen abbildbar sind. Nehmen wir ein Beispiel aus dem E-Commerce: Mitarbeiter im Kundenservice bekommen das Recht, Rückerstattungen durchzuführen.

Je nachdem, ob sie Senior-Mitarbeiter sind, ob der Betrag 1000 Euro überschreitet oder wie lange die Bestellung her ist, differieren die Erlaubnisse. Wenn solche Geschäftsregeln direkt im Model codiert sind, vermischen sich Logik und Berechtigungen eng und es resultiert eine starre, schwer wartbare Lösung. Änderungen bedeuten oft Codeanpassungen und teure Neustarts der Anwendung. Tests werden komplex und umfangreich - ein deutlicher Wachstumsbremsen-Effekt in der Entwicklung. Um diese Herausforderungen in den Griff zu bekommen, setzen viele Teams auf dedizierte Autorisierungslösungen wie Cerbos.

Cerbos ist eine moderne, Open-Source-basierte Plattform, die das Autorisierungssystem von der Anwendungslogik abkoppelt und Policies in deklarativen YAML-Dateien definiert. Diese Policies können ohne Code-Änderungen dynamisch angepasst werden, was sofort auf alle Dienste wirkt und eine große Flexibilität erzeugt. Cerbos setzt dabei auf verteilte Policy Decision Points, die auch bei tausenden Anfragen pro Sekunde eine Antwort mit Millisekundenlatenz liefern. Eingebaute Auditlogs helfen, regulatorische Vorgaben wie SOC2 und ISO27001 zu erfüllen, indem sie jegliche Zugriffsentscheidung nachvollziehbar aufzeichnen. Durch die Entkopplung der Zugriffsregeln von der Businesslogik wird das System nicht nur wartbarer, sondern auch deutlich sicherer und anpassbarer.

Entwickler können komplexe Regeln, wie etwa regionale Zugriffsbeschränkungen oder zeitabhängige Freigaben, direkt in den Policies formulieren, ohne die eigentliche Anwendung anzutasten. Das vereinfacht auch den Austausch und die Versionsverwaltung von Policies im Team stark. Die Integration von Cerbos in Ruby erfolgt beispielsweise über einen Client, der bei jeder Anfrage prüft, ob der aktuell eingeloggte Nutzer mit seinen Attributen und Rollen berechtigt ist, die gewünschte Aktion auf einer Ressource auszuführen. Besonders wichtig in produktiven Umgebungen ist auch das Monitoring und die Performanceoptimierung der Autorisierungschecks. Ein gängiger Ansatz ist das Caching von Berechtigungen mit einer begrenzten Gültigkeitsdauer, etwa über Redis, das schnelle Datenzugriffe ermöglicht und die Anzahl teurer Datenbankabfragen reduziert.

Gleichzeitig empfiehlt es sich, umfangreiche Metriken zu sammeln, etwa zur Latenz bei den Zugriffsprüfungen, um Engpässe frühzeitig zu erkennen und beheben zu können. Sicherheitstechnisch ist es ratsam, regelmäßige Audits aller Rollenzuweisungen durchzuführen, um sogenannte Waisen-Konten zu identifizieren, die keiner Rolle zugeordnet sind und so potenziell unkontrollierten Zugriff besitzen könnten. Automatisierte Skripte helfen hier, Compliance zu gewährleisten und Schwachstellen rechtzeitig aufzudecken. Das Prinzip von GitOps hat sich auch für das Management von Autorisierungspolicies etabliert. Alle Policy-Definitionen werden versioniert in Git-Repositories abgelegt, wodurch Änderungen nachvollziehbar werden und erst nach Peer-Review in Produktion gehen.

Cerbos unterstützt dies durch eigene Tools, die Testing, Validierung und Release der Policies ermöglichen und so einen reibungslosen Workflow garantieren. Um Teams bestmöglich zu befähigen, ist verständliche Dokumentation essenziell. Eine gute Praxis besteht darin, lebendige Beschreibungen der Berechtigungsstruktur anzubieten, die idealerweise mit visuellen Tools wie Swagger UI verknüpft sind und dynamisch mit dem Code synchronisiert werden. Das erleichtert den Rollout neuer Features und minimiert Missverständnisse zur Zugriffssteuerung. Abschließend lässt sich festhalten, dass RBAC in Ruby vom einfachen Konzept mit Rollenflag im Model bis zur ausgefeilten, extern verwalteten Policysteuerung mit Tools wie Cerbos reicht.

Während die Basismethoden für kleinere Projekte ausreichend sein mögen, verlangen professionelle und wachsende Systeme nach durchdachten und skalierbaren Lösungen, die sowohl Sicherheit als auch Performance berücksichtigen. Die Trennung von Autorisierung und Geschäftslogik sorgt dabei für flexible und wartbare Systeme, die sich schnell an veränderte Anforderungen anpassen lassen. In einer Welt, in der Datenschutz und Compliance immer wichtiger werden, ist der Einsatz moderner Zugriffsverwaltung unverzichtbar. Entwickler sollten daher frühzeitig auf robuste RBAC-Modelle und spezialisierte Autorisierungssysteme setzen, um nicht nur den heutigen Nutzeransprüchen zu genügen, sondern auch zukunftssicher aufgestellt zu sein.