OAuth 2.0 hat sich als der Standard für sichere und flexible Autorisierung im Internet etabliert. In einer zunehmend digitalisierten Welt sind Anwendungen und Dienste nicht mehr isoliert, sondern müssen auf vielfältige Ressourcen zugreifen können – oftmals ohne sensible Zugangsdaten direkt preiszugeben. Genau hier setzt OAuth 2.0 an und ermöglicht es Benutzern und Geräten sicher, eingeschränkten Zugriff auf geschützte Ressourcen zu gewähren.

Doch OAuth 2.0 ist kein starres Protokoll, sondern bietet unterschiedliche Ablauftypen, sogenannte Grant Typen, die jeweils für bestimmte Szenarien optimiert sind. Ein tiefes Verständnis dieser Grant Typen ist entscheidend, um sichere und benutzerfreundliche Anwendungen zu entwickeln. Zunächst gilt es zu klären, was OAuth 2.0 überhaupt ist.

Es ist ein Rahmenwerk zur Autorisierung, das es Anwendungen erlaubt, im Namen eines Benutzers auf Ressourcen zuzugreifen, ohne dass der Benutzer seine Zugangsdaten direkt preisgeben muss. Stattdessen werden zeitlich begrenzte sogenannte Access Tokens verwendet, die detailliert definierte Zugriffsrechte enthalten können. OAuth 2.0 definiert hierfür mehrere verschiedene Grant Typen, die auf unterschiedliche Anwendungsfälle zugeschnitten sind. Sie regeln, wie eine Anwendung ein Access Token erhält und dabei höchstmögliche Sicherheit gewährleistet.

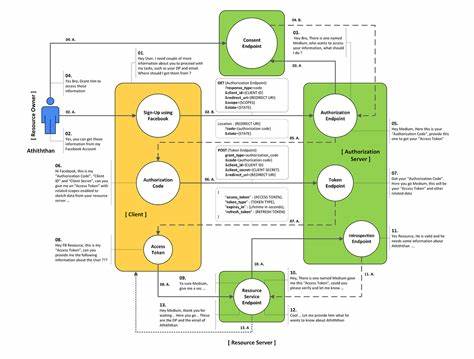

Ein zentraler und empfohlener Grant Typ ist der Authorization Code Grant. Er eignet sich vor allem für Webanwendungen und mobile Apps, die über einen Backend-Server verfügen. In diesem Ablauf wird der Nutzer zuerst an den Autorisierungsserver weitergeleitet, wo er seine Login-Daten eingibt und seine Zustimmung für den Zugriff gibt. Im Anschluss erhält die Anwendung einen temporären Autorisierungscode, den sie über einen gesicherten Kanal gegen ein Access Token eintauscht. Dieser Schritt stellt sicher, dass die eigentlichen Zugangsdaten des Nutzers niemals an die Anwendung übermittelt werden.

Zudem minimiert die Trennung in zwei Phasen die Risiken, die durch reines Client-seitiges Token-Handling entstehen können. Mittlerweile hat sich dieser Grant Typ als Goldstandard etabliert, insbesondere in Kombination mit dem sogenannten PKCE-Verfahren (Proof Key for Code Exchange), das zusätzlichen Schutz vor Angriffen wie Code Injection oder Interception bietet. Der Implicit Grant, der früher oft in Single-Page-Applications (SPA) Verwendung fand, ist mit der OAuth 2.1-Spezifikation als veraltet eingestuft worden. Sein Hauptproblem lag darin, dass er Tokens direkt im Browser zurücklieferte, wodurch diese leichter abgefangen werden konnten.

Die heutige Empfehlung lautet daher, SPAs ebenfalls mit Authorization Code plus PKCE zu betreiben, um eine höhere Sicherheit bei der Tokenverwaltung zu gewährleisten. Für Machine-to-Machine-Kommunikation, also wenn keine Benutzerinteraktion notwendig ist, ist der Client Credentials Grant die richtige Wahl. Typische Beispiele sind Backend-Dienste oder APIs, die untereinander kommunizieren müssen. Hierbei authentifiziert sich die Anwendung mittels Client ID und Client Secret direkt beim Autorisierungsserver, um ein Access Token zu erhalten. Da kein Benutzer ins Spiel kommt, ist dieser Ablauf deutlich schneller und weniger komplex, aber dennoch sicher, solange die Geheimnisse gut geschützt sind.

Neben diesen Haupttypen gibt es weitere Grant Typen, die spezielle Anforderungen adressieren. Der Resource Owner Password Grant erlaubt beispielsweise die direkte Verwendung von Nutzername und Passwort, ist allerdings aus Sicherheitsgründen für moderne Anwendungen nicht mehr empfehlenswert, da er sensible Daten unnötig preisgibt und das Risiko von Phishing erhöht. Ein modernerer Ansatz für Geräte mit eingeschränkter Eingabemöglichkeit ist der Device Code Grant. Dieser Grant Typ ermöglicht es etwa Smart-TVs oder ähnlichen Geräten, den Nutzer über ein anderes, vertrautes Gerät zu authentifizieren. Dabei gibt das Gerät einen Code aus, den der Nutzer auf einem separaten Gerät eingibt, anschließend erhält das ursprüngliche Gerät das Access Token.

Dieser Ablauf ist benutzerfreundlich gestaltet, ohne Kompromisse bei der Sicherheit einzugehen. Die Entscheidung für einen bestimmten Grant Typ richtet sich nach verschiedenen Kriterien. Dazu gehört die Klassifikation des Clients in vertrauliche oder öffentliche Anwendungen. Vertrauliche Clients, wie Webserver, können Clientschlüssel sicher verwahren und nutzen daher den Authorization Code Grant oder Client Credentials Grant mit vertrauenswürdigem Client Secret. Öffentliche Clients, wie mobile Apps oder Single-Page-Applications, hingegen können keine geheimen Schlüssel sicher speichern und sollten daher die Authorization Code Grant mit PKCE verwenden, um dennoch hohe Sicherheit zu gewährleisten.

Ein weiterer Aspekt sind Sicherheitsanforderungen und Nutzererlebnis. Während bei Backend-Diensten vor allem Sicherheit und Zuverlässigkeit zählen, spielt bei Nutzer-Interaktionen auch die Benutzerfreundlichkeit eine große Rolle. So können etwa Zugriffstoken schnell ablaufen, um bei einem Diebstahl das Risiko zu minimieren, andererseits darf der Nutzer nicht durch häufige erneute Authentifizierungen belästigt werden. Die Konfiguration von Token-Lebensdauer und die Auswahl möglicher Scopes – also der exakt definierten Berechtigungen – beeinflussen beides maßgeblich. Darüber hinaus gilt es, Best Practices bei der Implementierung zu beachten.

Die Verwendung von HTTPS ist zwingend, um Tokens und sensible Daten im Transport zu schützen. Die sichere Speicherung von Access Tokens, bevorzugt im Speicher des Browsers mit Mechanismen wie HttpOnly und Secure-Flags bei Cookies oder verschlüsselten lokalen Datenbanken, ist ebenso wichtig. Zudem sollten Anwendungen darauf achten, dass sie nie Tokens oder Credentials in URLs oder Logs sichtbar machen. Im praktischen Einsatz veranschaulicht sich OAuth 2.0 häufig anhand von Login-Szenarien bei Webanwendungen.

Ein Nutzer besucht eine Webseite und möchte sich anmelden. Nach dem Klick auf „Login“ erfolgt die Weiterleitung zu einem Autorisierungsserver, etwa FusionAuth oder einem anderen Identity Provider. Dort authentifiziert sich der Nutzer, gibt gegebenenfalls seine Zustimmung zum Zugriff auf bestimmte Daten und wird zurück zur ursprünglichen Anwendung geleitet – nun mit einem Autorisierungscode. Die Anwendung tauscht diesen Code gegen ein Access Token ein, mit dem sie nun gesichert auf die geschützten Ressourcen des Nutzers zugreifen kann, ohne dessen Kennwort zu kennen. Zusammenfassend ist OAuth 2.

0 dank seiner vielseitigen Grant Typen eine flexible und leistungsfähige Lösung für moderne Autorisierungsszenarien. Wer die unterschiedlichen Typen kennt und ihre Stärken sowie Grenzen versteht, kann sichere, skaliere und benutzerfreundliche Systeme entwickeln. Dabei sollte stets ein besonderes Augenmerk auf neuere Standards wie PKCE gelegt werden, die klassisches OAuth um wichtige Sicherheitsverbesserungen erweitern. Die Wahl des optimalen Grant Typs ist ein strategischer Bestandteil jeder Authentifizierungsarchitektur, der auf Anwendungsfall, Client-Typ und Sicherheitsanforderungen abgestimmt sein muss. Nur so wird gewährleistet, dass sensible Daten geschützt und Nutzern gleichzeitig ein reibungsloses, vertrauenswürdiges Erlebnis geboten wird.

Wer sich mit diesen Grundlagen auseinandersetzt, legt den Grundstein für eine zukunftssichere und rechtskonforme Implementierung moderner Identitäts- und Zugriffsmanagementsysteme.