In den letzten Jahren hat die Bedrohung durch Kryptowährungs-Mining-Malware deutlich zugenommen, wobei Angreifer kontinuierlich neue Angriffsmethoden entwickeln, um Rechnerressourcen für das heimliche Mining von digitalen Währungen zu missbrauchen. Besonders auffällig ist eine jüngst entdeckte Hackergruppe, die allein durch das Eindringen in Jenkins-Server und die Installation von Monero-Minern Einnahmen über drei Millionen US-Dollar erzielt hat. Diese prägnante Entwicklung unterstreicht dringenden Handlungsbedarf bei der Sicherung von Entwicklungsumgebungen und Serverinfrastrukturen. Jenkins ist eine weitverbreitete Open-Source-Automatisierungssoftware, die vor allem DevOps-Teams für kontinuierliche Integration und Deployment (CI/CD) verwenden. Sie ermöglicht es Softwareentwicklern, automatisierte Tests auszuführen, neue Softwareversionen bereitzustellen und andere Prozesse zu orchestrieren.

Aufgrund ihrer großen Beliebtheit, nicht nur bei einzelnen Entwicklern sondern auch in großen Unternehmen, bietet Jenkins einen attraktiven Angriffspunkt für Cyberkriminelle, die lukrative Ziele suchen. Die besagte Hackergruppe nutzte eine kritische Sicherheitslücke, bekannt unter dem Namen CVE-2017-1000353, aus. Dabei handelt es sich um einen Fehler in der Java Deserialisierung bei Jenkins, der es Angreifern erlaubt, Code aus der Ferne auszuführen, ohne sich vorher authentifizieren zu müssen. Diese Schwachstelle wurde von Sicherheitsforschern frühzeitig identifiziert, dennoch blieben zu viele Jenkins-Server ohne ausreichenden Schutz und aktueller Softwareversion im Internet exponiert. Von dieser Schwachstelle ausgehend, luden die Angreifer eine Monero-Minermalware namens minerxmr.

exe herunter und installierten sie unbemerkt auf den betroffenen Servern. Monero ist eine Kryptowährung, die aufgrund ihrer hohen Anonymität und dezentralen Eigenschaften häufig von Cyberkriminellen bevorzugt wird. Mining auf fremden Servern ermöglicht es den Hackern, die Rechenleistung anderer unrechtmäßig zu nutzen und so erhebliche Mengen der Kryptowährung zu generieren. Das auffällige dabei: Die Malware wurde von einer IP-Adresse aus China geladen, die zum Huaian Regierungsnetzwerk gehört. Ob es sich dabei um einen kompromittierten Server oder einen eigens eingerichteten Angreifer-Host handelt, bleibt unklar.

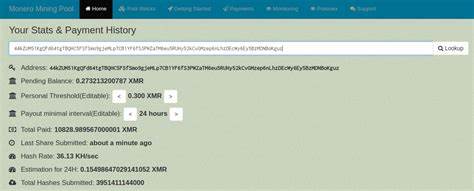

Die Operationsdauer der Gruppe erstreckte sich über mehrere Monate, was ihnen ermöglichte, akkumulierte Gewinne von mehr als 10.800 Monero zu erzielen. Umgerechnet lag der Wert der erbeuteten Kryptowährung zum Zeitpunkt der Entdeckung bei rund 3,4 Millionen US-Dollar. Die meisten kompromittierten Systeme waren Jenkins-Instanzen, die auf Windows-Betriebssystemen betrieben wurden, obwohl auch andere Systeme möglicherweise betroffen sein könnten. Ein erschreckendes Detail dieser Bedrohung ist die Anzahl der öffentlich zugänglichen Jenkins-Server im Netz.

Laut einer Untersuchung von Sicherheitsforscher Mikail Tunç waren Mitte Januar über 25.000 solcher Instanzen ohne ausreichenden Schutz exponiert. Diese exponierten Systeme stellen ein Eldorado für Cyberkriminelle dar, da sie häufig schlecht gewartet und mit veralteter Software betrieben werden, was das Ausnutzen von Schwachstellen erheblich erleichtert. Parallel zu den Angriffen auf Jenkins-Server nutzen Hacker auch andere Plattformen und Servertypen als Einfallstore für ähnliches Schadverhalten. So wurde bekannt, dass etwa Oracle WebLogic Server über die Sicherheitslücke CVE-2017-10271 infiziert und für Monero-Mining missbraucht werden.

Auch Ruby on Rails-, PHP- und IIS-Server sind betroffen und es wird befürchtet, dass bald auch Schwachstellen in CouchDB ähnlich massiv ausgenutzt werden könnten. Das Mining von Monero stellt inzwischen eine der größten Malware-Herausforderungen im Jahr 2018 dar. Viele Angreifer greifen auf automatisierte Kampagnen zurück, um möglichst viele ungeschützte Systeme zu infizieren und deren Rechenleistung zu kapern. Hier steht der finanzielle Gewinn im Vordergrund, da das Mining auf fremden Servern und Rechnern nahezu risikolos ist und hohe Einnahmen verspricht. Für die Opfer bedeuten solche Angriffe jedoch erhebliche Belastungen durch Leistungseinbußen, mögliche Systemausfälle und erhöhte Stromkosten.

Wie können Unternehmen und Entwickler sich gegen diese wachsende Bedrohung schützen? Zunächst ist es essenziell, alle Jenkins-Instanzen und andere Server kontinuierlich auf Sicherheitsupdates zu prüfen und ungepatchte Systeme schnellstmöglich zu aktualisieren. Insbesondere sollte die besagte Schwachstelle in Jenkins (CVE-2017-1000353) behoben werden. Darüber hinaus empfiehlt es sich, nicht benötigte Jenkins-Server nicht öffentlich zugänglich zu machen, sondern hinter Firewalls und VPNs zu betreiben. Weitere Schutzmechanismen umfassen die regelmäßige Überwachung verdächtiger Aktivitäten auf Servern. Administratoren sollten beispielsweise ungewöhnlich hohe CPU-Auslastung, unbekannte Prozesse wie Miner-Executables oder nicht autorisierte Netzwerkverbindungen im Auge behalten.

Der Einsatz von Host-basierten Intrusion Detection Systemen (IDS) und Security Information and Event Management (SIEM)-Systemen kann frühzeitig Warnungen auslösen und eine schnelle Gegenreaktion ermöglichen. Zudem ist die Implementierung von strengen Zugriffsrichtlinien sehr wichtig. Nur vertrauenswürdige und notwendige Benutzer sollten Zugriff auf sensibele Serverbereiche erhalten. Authentifizierungsverfahren wie Zwei-Faktor-Authentifizierung (2FA) erhöhen den Schutz signifikant. Anwender und Administratoren sollten außerdem regelmäßig Schulungen zum Thema Cybersecurity und spezifische Bedrohungen wie Mining-Malware erhalten, um sensibilisiert und auf dem neuesten Stand zu bleiben.

Die sich ändernde Landschaft der Malware zeigt auch die Notwendigkeit für eine bessere Zusammenarbeit von Forschern, Unternehmen und Sicherheitsanbietern. Durch den Austausch von Daten über Bedrohungen, erfolgreiche Abwehrmaßnahmen und gehärtete Systeme kann die Community schneller auf neue Angriffsmethoden reagieren und Risiken minimieren. Abschließend lässt sich zusammenfassen, dass die Hackergruppe mit ihrem Angriff auf Jenkins-Server verdeutlicht hat, wie lukrativ das Ausnutzen von Schwachstellen in Entwicklungs- und Serverinfrastrukturen heute ist. Die hohe Anzahl exponierter Systeme bildet einen Nährboden für kriminelle Aktivitäten. Unternehmen und Entwickler müssen daher verstärkt in Sicherheit investieren, um ihre Umgebungen vor solchen Cyberangriffen zu schützen und langfristig zuverlässig und sicher betreiben zu können.

Mit den richtigen Sicherheitsvorkehrungen, einem proaktiven Patch-Management und einer gesteigerten Wachsamkeit lassen sich derartige Mining-Malware-Kampagnen deutlich erschweren und potenzielle finanzielle Schäden vermeiden. Da Angreifer zunehmend komplexere Werkzeuge und vielseitige Schwachstellen ausnutzen, ist es ratsam, Sicherheitsstrategien kontinuierlich zu überprüfen und den aktuellen Bedrohungen anzupassen, um den Schutz der sensiblen Infrastruktur auch künftig gewährleisten zu können.