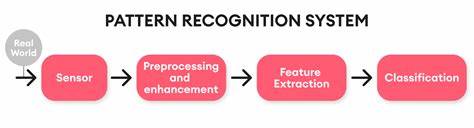

Debugging ist eine Kunst und eine Wissenschaft zugleich, die tiefes Verständnis und viel Erfahrung erfordert. Besonders herausfordernd wird es, wenn es darum geht, Speicherfehler zu erkennen und zu beheben. Häufig sind diese Fehler das Ergebnis von Speicherbeschädigungen, die sich nur schwer isolieren lassen. Dabei kann das Erkennen von Mustern im Speicher entscheidend sein, um den Ursprung eines Problems effizient zu lokalisieren. Unser Gehirn ist naturgegeben gut darin, Muster zu erkennen, doch gerade bei komplexen Speicherinhalten ist es wichtig, diese Fähigkeit gezielt zu trainieren und zu verfeinern.

Erst mit ausreichend Übung lernt man, zwischen relevanten und irrelevanten Daten zu unterscheiden und Hinweise richtig zu interpretieren. Die Fähigkeit, Datenmuster zu identifizieren, ist insbesondere bei der Analyse von Speicherabbildern und Speicherdumps von unschätzbarem Wert. Wer frühzeitig erkennt, welche Art von Daten in welchem Speicherbereich vorhanden sind, kann Rückschlüsse auf potenzielle Fehlerquellen ziehen und somit den Debugging-Prozess deutlich beschleunigen. Ein häufig vorkommendes Muster im Speicher und in verschiedenen Dateiformaten sind ausgerichtete 32-Bit- oder 64-Bit-Daten. Softwareentwickler bevorzugen es oft, Werte in 32-Bit-Blöcken zu speichern, selbst wenn die tatsächlichen Werte deutlich kleiner sind.

Solche Datenstrukturen weisen eine typische Ausrichtung auf, bei der Daten an 32- oder 64-Bit-Grenzen beginnen. Betrachtet man ein Speicherabbild in Zeilen von acht oder sechzehn Bytes, zeichnen sich wiederkehrende Muster in den einzelnen Spalten ab. Dabei erkennt man häufig, dass das niederwertigste Byte eines 4-Byte-Feldes nicht null ist, während die am höchsten bewerteten Bytes meist null bleiben, wenn die Werte unterhalb von 24 Bit liegen. Dieses Wiedererscheinen bestimmter Muster alle vier Bytes ist ein klarer Hinweis auf die Existenz von 32-Bit-Werten. Ein ganz besonderer Fall von ausgerichteten Daten stellen Zeiger oder Pointer dar, die in modernen Systemen häufig mit 64 Bit umgesetzt werden.

Obwohl ein 64-Bit-Zeiger prinzipiell den gesamten Adressraum einer Anwendung abdecken könnte, existieren echte Nutzadressen in Windows-Usermode-Prozessen meist in begrenzten Clustern. Eine einfache Strategie zur Erkennung von Zeigern besteht darin, die oberen 16 Bit des 64-Bit-Wertes zu überprüfen. Sind diese Null, handelt es sich höchstwahrscheinlich um einen gültigen Zeiger, der auf eine Adresse innerhalb des Prozessspeichers zeigt. Außerdem existieren typische Vorzeichen, wie Adressen, die mit 00007ffc oder 000000d3 beginnen. Erstere repräsentieren meist geladene Module, während letztere oft auf Stack-Adressen hinweisen.

Tools wie WinDbg unterstützen die Analyse solcher Speicherwerte durch Befehle wie !address, mit denen überprüft werden kann, ob ein Wert tatsächlich eine gültige Adresse im aktuellen Prozess ist. Diese Funktionen sind enorm hilfreich, um zu bestätigen, dass vermeintliche Zeiger nicht nur zufällige Daten sind. Ein weiteres sehr verbreitetes Muster sind UTF-16 kodierte Strings, die in Windows-Umgebungen häufig verwendet werden. Im Speicher wird UTF-16 durch eine regelmäßige Folge von Null-Bytes im Wechsel mit sichtbaren Zeichen dargestellt, was in Hex-Editoren sehr auffällig ist. In einem Datenstrom sieht man oft, dass jedes zweite Byte null ist, während die anderen Bytes sich im Bereich von 0x20 bis 0x7F bewegen.

Diese Eigenschaft erlaubt ein schnelles Erkennen von Textinhalten, selbst wenn sie sich zwischen vielen anderen Daten befinden. Auch wenn Texte in anderen Sprachen oder mit anderen Zeichenkodierungen unterschiedlich aussehen können, ist das Aufspüren von UTF-16-Zeichenfolgen ein wertvolles Werkzeug beim Durchsuchen von Speicher. Bei der Identifikation von ausführbarem Code im Speicher schafft man sich oft durch das Erkennen spezieller Bytefolgen einen Überblick. Besonders im x86- und x64-Bereich erkennt man Compiler-generierten Maschinencode häufig an einer charakteristischen Abfolge von Bytewerten. Hier fällt zum Beispiel die Verwendung von sogenannten Int 3-Breakpoint-Instruktionen ins Auge.

Diese werden durch das Byte CC kodiert und dienen dazu, bestimmte Speicherbereiche als „Haltepunkte“ zu markieren. Entwickler nutzen diese Methode, um Funktionen auf 32-Bit-Grenzen auszurichten und die Ausführung bei einem Misssprung an diesen Bereichen sofort zu stoppen. Zudem sind Ret- und Push-Befehle wie C3 und 5X-Byte-Sequenzen charakteristisch, die sich häufig am Anfang oder Ende von Funktionen anhäufen. Diese Muster sind bei Microsoft-kompiliertem Code besonders regelmäßig zu beobachten, können aber je nach Compiler oder Optimierungen variieren. Wer diese Muster versteht, kann selbst ohne vollständige Disassemblierung eine erste Einschätzung über Existenz und Struktur von Code abgeben.

Neben klar erkennbaren Datenstruktur- und Codemustern stößt man manchmal auf Datenblöcke, die keinerlei offensichtliche Wiederholungen oder Ausrichtungen zeigen. Diese hochentropischen Daten fallen dadurch auf, dass sie kein erkennbares Muster enthalten und scheinbar zufällig verteilt sind. Solche Daten können entweder verschlüsselt oder komprimiert sein – beides Techniken, die eine Reduzierung von natürlichen Datenredundanzen bewirken. Die Unterscheidung zwischen beiden ist ohne zusätzlichen Kontext schwierig. Um diese Daten näher zu analysieren, sucht man idealerweise nach typischen Headern oder Signaturen, die auf ein bestimmtes Komprimierungsformat oder einen Verschlüsselungsalgorithmus hinweisen.

In vielen Fällen ist es ratsam, den gesamten Anwendungskontext zu berücksichtigen, also zu prüfen, ob beispielsweise Netzwerkübertragungen, Dateioperationen oder andere verarbeitende Komponenten involviert sind. Die Kenntnis typischer Muster im Speicher erleichtert nicht nur das Debugging, sondern vermittelt dabei auch ein tieferes Verständnis für die Funktionsweise von Programmen. Wer mit der Analyse von Speicherinhalten beginnt, sollte sich zunächst auf ausgerichtete Datentypen, Zeiger und gut erkennbare Text- und Code-Strukturen konzentrieren. Diese bieten zuverlässige Ankerpunkte, um größere Zusammenhänge zu verstehen. Mit zunehmender Erfahrung lernt man, auch verworrene oder hochentropische Daten einzuordnen und mögliche Fehlerquellen zu identifizieren.

Für Entwickler und Debugger ist die Fähigkeit der Mustererkennung im Speicher ein unschätzbares Werkzeug. Sie ermöglicht es, effizientere Diagnosen zu stellen und komplexe Fehlersituationen schneller zu beheben. Neben der reinen Mustererkennung sind auch unterstützende Werkzeuge wie spezialisierte Debugger, Heap-Analyse-Tools sowie Systembefehle von großer Bedeutung, um die Gültigkeit von Adressen zu prüfen oder die Art von Daten zu verifizieren. Insgesamt ist Mustererkennung ein fortlaufender Lernprozess, der durch praktische Anwendung und ständige Beobachtung verbessert wird. Die Fähigkeit, relevante von irrelevanten Daten zu unterscheiden und daraus Rückschlüsse zu ziehen, unterscheidet erfahrene Entwickler und Analysten von Anfängern und ermöglicht letztlich den erfolgreichen Umgang mit komplexen Speicherproblemen.

Das Verstehen und Interpretieren von Speicherinhalten ist somit ein wichtiger Schlüssel für erfolgreiche Softwareentwicklung und Wartung in einer immer komplexeren IT-Welt.