URL-Shortening-Systeme haben in der heutigen digitalen Welt eine zentrale Rolle eingenommen. Dienste wie Bitly, TinyURL oder ZipZy.in verwandeln lange, oft unhandliche Webadressen in kurze und leicht handhabbare Links, die sich gerade auf sozialen Plattformen mit Begrenzung der Zeichenanzahl einfacher teilen lassen. Angesichts der stetig wachsenden Datenmengen und der enormen Zugriffszahlen stellen die Architektur, Funktionalität und Skalierbarkeit solcher Systeme komplexe Herausforderungen dar. Deshalb ist das Verständnis der notwendigen Komponenten, Algorithmen und bewährten Strategien von großer Bedeutung für die Entwicklung eines erfolgreichen URL-Shorteners.

Grundlegend besteht die Aufgabe eines URL-Shortening-Systems darin, eine lange URL in eine kurze, eindeutige Zeichenfolge umzuwandeln, die als Alias dient. Diese verkürzte URL leitet Benutzer zuverlässig auf die ursprüngliche Webadresse weiter und bietet außerdem erweiterte Funktionen wie Nutzungsanalysen und Verwaltungsmöglichkeiten für registrierte Anwender. Dabei ist es ebenso wichtig, dass verkürzte URLs schwer vorhersehbar sind, um Missbrauch zu verhindern und gleichzeitig eine hohe Verfügbarkeit sowie schnelle Antwortzeiten zu gewährleisten. Die Anforderungen an ein solches System umfassen neben den Grundfunktionen auch eine dynamische Skalierbarkeit. Die Menge der zu verarbeitenden URLs und der Zugriffszahlen kann stark schwanken, etwa durch virale Inhalte, weshalb das System auf Millionen von neuen Verkürzungen pro Monat und Milliarden von Weiterleitungen ausgelegt sein muss.

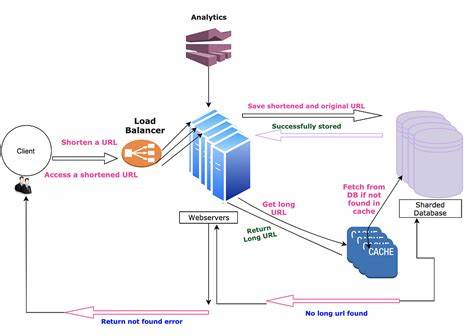

Eine besonders wichtige Eigenschaft ist, dass jede erstellte Kurz-URL über ihren gesamten Lebenszyklus zuverlässig auf die Originaladresse zeigt. Gleichzeitig muss sichergestellt werden, dass URLs nach Ablauf ihrer Gültigkeit automatisch gelöscht oder deaktiviert werden können, um Speicherressourcen zu schonen. Auf der Architekturseite sind mehrere Hauptkomponenten erforderlich, um ein robustes URL-Shortening-System aufzubauen. Zunächst nehmen verschiedene Anwendungsserver Nutzeranfragen entgegen, sowohl zur Verkürzung als auch zur Detailabfrage von Links. Diese Server kommunizieren mit einer Datenbank, in der die Zuordnungen zwischen Kurz- und Lang-URLs sowie Metadaten gespeichert sind.

Um die extrem hohe Anzahl von Lesezugriffen effizient zu bewältigen, kommt ein Cache-System wie Redis oder Memcached zum Einsatz. Zudem ermöglichen Analyse-Dienste die Sammlung und Auswertung von Nutzungsdaten wie Klickzahlen, geografischen Zugriffsquellen oder Referrer-Informationen. Die Lastverteilung über Load Balancer sorgt für eine gleichmäßige Verteilung des Traffics und stellt sicher, dass keine Komponente zum Engpass wird. Ein durchdachtes Datenmodell bildet die Basis für die Leistungsfähigkeit und Erweiterbarkeit. Im Kern besteht es aus einer Tabelle der URL-Zuordnungen mit einem Primärschlüssel, häufig eine siebenstellige String-Kombination als Kurzschlüssel, zusammen mit der Original-URL, Erstellungs- und Ablaufzeitpunkten sowie optionaler Nutzerzugehörigkeit und Zugriffszähler.

Für die Analyse werden separate Datenstrukturen verwendet, die Zugriffszeitpunkt, User-Agent, IP-Adresse oder die Herkunft der Anfragen speichern. Diese Trennung erlaubt performante Schreib- und Leseoperationen, ohne sich gegenseitig zu behindern. Die Generierung des Kurzschlüssels ist ein kritisches Element. Eine bewährte Methode ist die Nutzung der sogenannten Base62-Codierung, die Zahlen in eine Kombination aus Groß- und Kleinbuchstaben sowie Ziffern übersetzt. Damit lassen sich mit einer Länge von 7 Zeichen rund fünf Billionen verschiedene Kombinationen abbilden, was für den erwarteten Datenumfang mehr als ausreichend ist.

Die Identifikatoren können entweder aus einer fortlaufenden ID stammen, die anschließend zu Base62 konvertiert wird, oder aus zufälligen, kryptographisch sicheren Zufallszahlen erzeugt werden, die durch Prüfung auf Kollisionen abgesichert werden müssen. Daneben existieren Ansätze mit Hash-Funktionen wie MD5, die jedoch wegen möglicher Kollisionen und notwendigen Mehrfachprüfungen komplexer in der Handhabung sind. Das Thema Skalierbarkeit verlangt diverse technische Strategien. Aufgrund der riesigen Anzahl an URLs und Zugriffsanfragen ist es unumgänglich, Datenbanken horizontal zu partitionieren. Sharding kann anhand des Kurzschlüssels, des Erstellungsdatums oder der Nutzer-ID erfolgen, um Lastspitzen besser zu verteilen und den Durchsatz zu steigern.

Durch den Einsatz mehrstufiger Cache-Schichten wird die Zahl der Datenbankabfragen drastisch reduziert, was Latenzen senkt und die Nutzererfahrung verbessert. Load Balancer helfen, den eingehenden Traffic zu steuern und Serverausfälle durch Umleitung der Anfragen effektiv abzufangen. Hohe Verfügbarkeit und Fehlertoleranz sind essenziell, da der Ausfall dieser Dienste zur Folge hätte, dass viele Weblinks nicht mehr verfügbar sind. Um solche Situationen zu vermeiden, werden kritische Komponenten redundant ausgelegt, regelmäßige Backups erstellt und Daten in mehreren Rechenzentren synchronisiert. Auch Failover-Mechanismen bei Datenbanken garantieren eine nahtlose Weiterführung des Dienstes selbst bei Hardwareschäden.

Die Sicherheit spielt ebenfalls eine bedeutende Rolle im Design. Kurz-URLs sollten nicht einfach erraten werden können, um unbefugten Zugriff beispielsweise auf persönliche oder vertrauliche Links auszuschließen. Validierung der Ausgangs-URLs gegen bekannte schädliche Seiten, Ratenbegrenzungen und gegebenenfalls die Integration von Captchas verhindern automatisierte Angriffe oder Missbrauch des Systems zur Verbreitung von Spam und Malware. Zudem müssen Datenschutzbestimmungen eingehalten werden, insbesondere bei der Erfassung personenbezogener Daten im Zuge der Analyse. Die Benutzerfreundlichkeit wird durch flexible Features verbessert.

So können Nutzer eigene Kurzschlüssel wählen, sofern diese noch frei sind, um den Wiedererkennungswert zu erhöhen. Statistische Auswertungen über die Nutzung ihrer Links sind oft stark nachgefragt und ermöglichen es Anwendern, den Erfolg ihrer Kampagnen oder Inhalte zu messen. In der praktischen Umsetzung gehört es zum Workflow, dass bei der Erstellung einer Kurznachricht die URL zunächst auf gültiges Format und mögliche Sperrlisten geprüft wird. Danach erfolgt die Generierung des Kurzschlüssels und die Speicherung der Zuordnung in Datenbank und Cache. Bei der Anfrage zur Weiterleitung prüft das System bevorzugt den schnellen Cache und setzt erst bei einem Cache-Miss auf die Datenbank zurück, um die ursprüngliche URL abzurufen und den Browser mit einem HTTP-Redirect weiterzuleiten.

Zugleich wird ein Event an das Analyse-System geschickt, das diese Daten asynchron verarbeitet und aggregiert. Typische Probleme wie Überlastung der Datenbank lassen sich durch die vorgestellten Techniken vermeiden. Ebenso hilft ein intelligenter Umgang mit Kollisionen bei der Schlüsselvergabe, um doppelte Kurz-URLs zu verhindern und so die Integrität der Verweise zu bewahren. Leistungsengpässe sollten kontinuierlich überwacht und durch Skalierung der beteiligten Komponenten behoben werden. Durch konsequente Sicherungs- und Replikationskonzepte wird Datenverlust vermieden und auch bei kritischen Fehlern eine schnelle Wiederherstellung gewährleistet.

Daraus ergibt sich ein durchdachtes URL-Shortening-System, das nicht nur den Bedürfnissen der Nutzer gerecht wird, sondern auch als technische Infrastruktur ihren komplexen Anforderungen standhält. Das Zusammenspiel aus effizienter Schlüsselgenerierung, datenbankgestützter Speicherung, leistungsfähigem Caching, zuverlässiger Lastverteilung und umfassender Sicherheit trägt dazu bei, dass ein solcher Dienst im Internet erfolgreich und nachhaltig betrieben werden kann. Durch die Kombination dieser bewährten Konzepte und technischer Innovationen lassen sich URL-Shortener skalierbar gestalten und flexibel an zukünftige Herausforderungen anpassen – sei es durch wachsende Nutzerzahlen, steigende Zugriffsfrequenzen oder sich ändernde Sicherheitsvorgaben. Somit wird die einfache Funktion der URL-Verkürzung zu einem spannenden und anspruchsvollen Systemdesign-Thema, das weit über die reine Umwandlung von Zeichenfolgen hinausgeht.