In der heutigen digitalen Welt zählen Sicherheitslösungen wie Antivirus-Software zu den grundlegenden Schutzmaßnahmen für Privatanwender und Unternehmen. Bedrohungen durch Malware, Phishing-Angriffe und andere Cyberangriffe nehmen kontinuierlich zu, was das Vertrauen in etablierte Sicherheitsanbieter stets ins Zentrum stellt. Genau dieses Vertrauen nutzen Cyberkriminelle jetzt gezielt aus – durch die Erschaffung nahezu identischer, gefälschter Webseiten bekannter Antivirus-Anbieter. Eine solche Masche wird aktuell im Zusammenhang mit einer neuartigen Kampagne beobachtet, die vor allem auf den Diebstahl von Kryptowährungs-Wallets und persönlichen Zugangsdaten abzielt. Im Fokus steht eine Fake-Webseite, die angeblich die Antivirus-Software von Bitdefender bewirbt, tatsächlich aber einen sogenannten Venom RAT (Remote Access Trojaner) verbreitet.

Venom RAT ist eine besonders heimtückische Form von Malware, die Remote-Zugriff auf infizierte Systeme ermöglicht und Daten absaugt, ohne dass der Nutzer es bemerkt. Die Angreifer hinter dieser Kampagne haben eine täuschend echte Domain mit dem Namen „bitdefender-download[.]com“ eingerichtet, um Anwender zum Herunterladen der schädlichen Datei zu verleiten. Ein Klick auf die bisherige Download-Schaltfläche führt Nutzer zu einem ZIP-Archiv, welches die für die Malware typische Datei „StoreInstaller.exe“ enthält.

Diese Datei ist nicht nur mit der Venom RAT Malware konfiguriert, sondern integriert darüber hinaus Komponenten von Open-Source-Tools wie SilentTrinity und dem StormKitty Stealer, die das Schadprogramm noch gefährlicher machen. Während Venom RAT den Angreifern dauerhaften Zugriff auf das Zielsystem ermöglicht, sammelt StormKitty sensible Daten wie Passwörter und Informationen zu digitalen Geldbörsen. SilentTrinity unterstützt die Angreifer bei der Tarnung ihrer Aktivitäten und der Aufrechterhaltung der Kontrolle über das kompromittierte System. Der modulare Aufbau der Malware macht die Kampagne besonders effizient und schwer zu bekämpfen. Experten von DomainTools Intelligence (DTI) weisen darauf hin, dass die gefälschte Webseite in zeitlicher Nähe und technischer Infrastruktur mit anderen Scam-Domains steht, die Bankinstitute und IT-Dienstleister imitieren.

Dazu zählen auch ähnliche Phishing-Angriffe, die Zugangsdaten großer Finanzinstitute wie der Royal Bank of Canada sowie Unternehmenszugänge bei Microsoft stehlen wollten. Das Ziel ist finanzielle Bereicherung durch den Missbrauch gestohlener Anmeldedaten und den Zugriff auf Kryptowährungen. Kryptowährungs-Wallets gelten aufgrund ihrer dezentralen Natur als besonders lukratives Ziel, da Transaktionen oft irreversible sind und gestohlene digitale Währungen schwer zurückzuverfolgen sind. Die Tatsache, dass die Angreifer auf öffentlich zugängliche Plattformen wie Bitbucket und Amazons S3-Dienste für die Verteilung ihrer Malware zurückgreifen, zeigt, wie ausgefeilt die Operationen mittlerweile sind. Zwar sind entsprechende Accounts wie das Bitbucket-Konto inzwischen deaktiviert, die Verbreitung der Schadsoftware lässt sich aber nur schwer rückgängig machen.

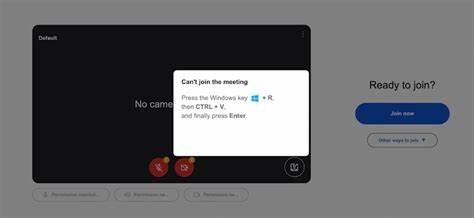

Neben dem technisch-versierten Angriff durch Venom RAT setzen Cyberkriminelle auch weiterhin auf ausgeklügelte Social Engineering-Tricks. Beispiele dafür sind jüngste Fälle wie gefälschte Google Meet-Seiten, die Nutzer dazu verleiten, schädliche Befehle über PowerShell einzutippen, um vermeintliche Fehler zu beheben. Solche Taktiken zeigen, dass Angreifer nicht nur technische Schwachstellen ausnutzen, sondern auch menschliche Unachtsamkeit gezielt für sich verwenden. Auch ausgefeilte Phishing-Kampagnen, bei denen legitime Infrastrukturen wie Googles AppSheet für den Versand verwendet werden, erschweren das Erkennen der Täuschungen. Hierbei werden polymorphe Identifikatoren eingesetzt, die jede mit Schadcode versehene Nachricht einzigartig machen und so klassische Sicherheitsfiltersysteme umgehen.

Die Mails geben sich häufig als Support-Nachrichten etwa von Facebook aus und drohen mit Account-Löschungen, um den Druck auf Opfer zu erhöhen und die Klickrate zu steigern. Die Links in solchen Nachrichten führen zu komplexen Angriffsseiten mit sogenannten Adversary-in-the-Middle-Techniken. Diese greifen Zugangsdaten und sogar zweite Authentifizierungsfaktoren ab und ermöglichen so nahezu vollständige Kontrolle über Social-Media-Profile oder andere Online-Konten. Die aktuelle Welle an Angriffen unterstreicht einen wichtigen Punkt: Cyberkriminalität wird immer ausgefeilter, die Werkzeuge basieren zunehmend auf offenen Softwarekomponenten und werden immer modularer kombiniert. Dadurch sind die Schadakteure in der Lage, ihre Kampagnen schnell anzupassen, verschiedene Angriffsvektoren parallel zu nutzen und kritische Sicherheitsmechanismen zu umgehen.

Für Endanwender und Unternehmen bedeutet dies, dass es neben technischem Schutz vor Malware auch essenziell ist, die Sensibilisierung für Social Engineering zu erhöhen und vermehrt auf ganzheitliche Sicherheitsstrategien zu setzen. Dazu gehört die regelmäßige Überprüfung von Domains und Webseiten, Vorsicht beim Herunterladen, selbst vermeintlich vertrauenswürdiger Software, sowie der Schutz von Krypto-Assets durch Offline-Wallets oder polizeilich unterstützte Sicherheitsmaßnahmen. Die Kombination aus gefälschten Antivirus-Portalen und ausgereifter Remote-Access-Malware wie Venom RAT zeigt zudem den neuen Trend, dass Cyberkriminelle bekannte Markennamen als Köder verwenden. Nutzer sollten immer prüfen, ob Downloads von offiziellen Seiten des Herstellers stammen und die hinter einem Link stehende URL genau analysieren. Darüber hinaus sind regelmäßige Updates von Sicherheitssoftware und Betriebssystemen unabdingbar, um bekannte Schwachstellen zu schließen und Exploits zu verhindern.