Die Oracle-Datenbank gilt als eine der zentralen Säulen moderner IT-Infrastrukturen in Unternehmen weltweit. Sie verwaltet massiv wichtige Datenbestände und stellt die Grundlage zahlreicher Geschäftsanwendungen dar. Umso gravierender sind die potenziellen Folgen, wenn in ihrem Kommunikationsprotokoll, dem Transparent Network Substrate (TNS), eine schwerwiegende Sicherheitslücke entdeckt wird, die das vertrauliche Datenmanagement in Frage stellt. Mit der Veröffentlichung der Sicherheitslücke CVE-2025-30733 durch das Sicherheitsteam von Driftnet steht fest, dass Unbefugte unter bestimmten Bedingungen Zugang zu sensiblen Speicherinhalten der Oracle-Datenbank erlangen können. Dies könnte nicht nur das Endkundenvertrauen erheblich erschüttern, sondern Unternehmen auch vor immense Herausforderungen im Bereich der Cyberabwehr stellen.

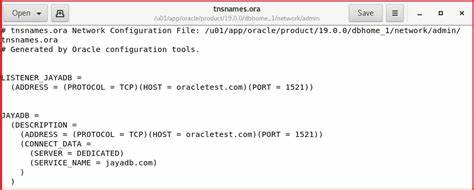

Besonders brisant ist, dass diese Schwachstelle es einem Angreifer ermöglicht, ohne vorherige Authentifizierung Anfragen zu stellen, die ungewollt vertrauliche Daten aus dem Systemspeicher auslesbar machen. Genau diese Tatsache macht das Problem so einschneidend, da die Hürde für einen Angreifer vergleichsweise niedrig angesetzt ist. Normalerweise sollte der Zugriff auf interne Speicherbereiche nur mit hoch privilegierten Benutzerrechten möglich sein. Doch bei der Oracle TNS-Kommunikation wird ein Mechanismus verwendet, der standardmäßig sogar Anfragen nach der Versionsnummer des Datenbanksystems beantwortet, ohne dass dafür eine Authentifizierung notwendig wäre. Diese Funktion nutzt Oracle intern beispielsweise das Dienstprogramm lsnrctl (Listener Control Utility), um Informationen über laufende Listener lokal zu erhalten.

Die Sicherheitsforscher haben sich genau dieses Verhalten zu Nutze gemacht, um die Schwachstelle zu analysieren. Die Kernaussage lautet, dass die Oracle TCPS-Services (Transparent Network Substrate Secure) es versäumen, sensible Daten im Speicherbereich zu löschen oder korrekt zu überschreiben, nachdem sie verarbeitet wurden. Diese sogenannte Speicherleckage führt dazu, dass bei bestimmten Netzwerkrequests aus den noch vorhandenen, nicht überschriebenen Speicherinhalten Daten extrahiert werden können. Das Problem tritt unabhängig vom Betriebssystem auf, denn die Schwachstelle basiert auf einem Fehler in der Datenverarbeitung und Speicherverwaltung innerhalb des Oracle-Dienstes selbst. Obwohl Oracle seit Version 10g Maßnahmen implementiert hat, die unautorisierte externe Zugriffe einzuschränken versuchen, lässt sich die Schwachstelle durch geringfügige Änderungen an den Standardkonfigurationen trotzdem ausnutzen.

So kommt es immer wieder vor, dass Server unbeabsichtigt exponiert sind und über das standardmäßige Listener-Port 1521 angesprochen werden können. Die globale Verteilung der betroffenen Systeme macht die Bedrohungslage noch erklärungsbedürftiger für die zuständigen IT-Sicherheitsverantwortlichen vieler Unternehmen. Während Oracle mit der Bereitstellung eines Patches reagiert hat und die Sicherheitslücke längst geschlossen wurde, gestaltet sich das Einspielen der Updates in der Praxis oft schwierig. Insbesondere bei geschäftskritischen Datenbanken werden Software-Updates mit Vorsicht vorgenommen, um den laufenden Betrieb nicht zu gefährden. Verzögerungen bei der Einführung von Sicherheitspatches können jedoch zu fatalen Konsequenzen führen und machen Systeme anfällig für gezielte Angriffe.

Experten raten daher, ein ausgeklügeltes Patchmanagement zu etablieren und gleichzeitig die Konfigurationen der Oracle-Datenbank so zu überprüfen, dass die TNS-Kommunikation keine unnötigen Informationen preisgibt. Die Herausforderungen der Absicherung von Datenbanken gehen weit über das Schließen einzelner Schwachstellen hinaus. Ein ganzheitlicher Sicherheitsansatz ist notwendig, der Zugriffsrechte streng reglementiert und kontinuierliche Überwachung sowie Analyse der Datenbankaktivitäten vorsieht. Nur so lassen sich nicht nur die erkannten Lücken minimieren, sondern auch spätere Angriffsmöglichkeiten frühzeitig erkennen und unterbinden. Die Tatsache, dass potenziell nur rund 40 öffentlich exponierte Systeme im Internet bekannt sind, relativiert das Risiko auf den ersten Blick.

Dennoch zeigt die Untersuchung, dass eine Vielzahl von Servern unbeabsichtigt offenstehen könnte, was Angreifer ausnutzen könnten. Gerade da Oracle-Datenbanken oft geschäftskritisch sind und wertvolle Unternehmensinformationen verwalten, wird jede Schwachstelle zu einem ernstzunehmenden Einfallstor. Für IT-Verantwortliche bedeutet das eine klare Handlungsaufforderung: Sie sollten neben der Installation des Sicherheitsupdates auch ihre Infrastruktur auf nicht benötigte öffentliche Zugriffe überprüfen. Das Minimieren der Angriffsfläche, verbunden mit einer Sensibilisierung der IT-Teams für solche spezifischen Schwachstellen, ist unabdingbar. Die TNS-Sicherheitslücke in der Oracle-Datenbank ist ein Lehrstück dafür, wie selbst etablierte und weit verbreitete Technologien beim Umgang mit sensiblen Daten Schwächen aufweisen können.

Damit verbunden sind Risiken, die bei Nachlässigkeit zu erheblichen Datenschutzverletzungen und wirtschaftlichen Schaden für Unternehmen führen können. Die wachsende Komplexität moderner IT-Systeme und die horizontal vernetzte Welt erhöhen das Angriffspotenzial und verlangen eine proaktive und systematische Sicherheitsstrategie. Oracle selbst hat mit dem bereitgestellten Patch eine wichtige Grundlage geschaffen, doch der nachhaltige Schutz lässt sich nur durch integrierte Sicherheitskontrollen und flexible Reaktionsmechanismen gewährleisten. Organisationen sind daher gut beraten, regelmäßige Sicherheitsüberprüfungen durchzuführen und dabei auch neu auftretende Schwachstellen im Auge zu behalten. Zudem gewinnt neben technischen Maßnahmen auch die Schulung der Mitarbeiter an Bedeutung, um Insiderrisiken und unbedachte Fehlkonfigurationen zu minimieren.

Zusammenfassend zeigt sich, dass die TNS-Sicherheitslücke eine ernste Bedrohung der Vertraulichkeit und Integrität der Oracle-Datenbanken darstellt. Verantwortliche sollten ihre Schutzmechanismen verstärken und sowohl präventiv als auch reaktiv handeln. Nur so kann die Gefahr eines Datenlecks und daraus resultierender weiterführender Angriffe nachhaltig eingedämmt werden. Die IT-Landschaft bleibt in stetigem Wandel, doch eine konsequente Sicherheitskultur bildet das Fundament, um den Herausforderungen wie der CVE-2025-30733-Schwachstelle wirksam zu begegnen.