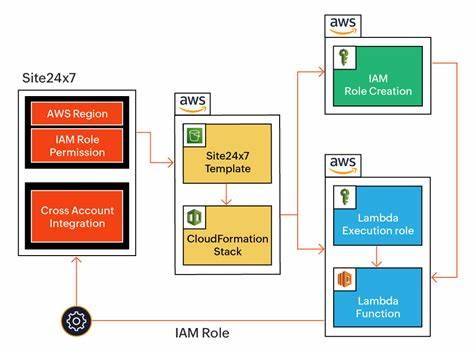

Amazon Web Services (AWS) gilt als einer der führenden Anbieter von Cloud-Diensten weltweit und wird von unzähligen Unternehmen genutzt, um ihre Daten, Anwendungen und Infrastruktur in der Cloud zu verwalten. Mit der zunehmenden Verlagerung von IT-Ressourcen in die Cloud steigt jedoch auch das Risiko für Cyber-Angriffe. Die jüngste Entdeckung von Sicherheitsforschern, die gefährliche Standard-IAM-Rollen bei AWS aufgedeckt haben, wirft ein Schlaglicht auf potenzielle Risiken, die in vielen Cloud-Umgebungen bislang unterschätzt wurden. Die dabei entdeckten Schwachstellen ermöglichen es Angreifern, lateral zu bewegen, also innerhalb eines AWS-Kontos von einem Dienst zum anderen zu wechseln, und dadurch noch umfassendere Zugriffsrechte zu erlangen – was die Gefahr einer großflächigen Kompromittierung der Umgebung mit sich bringt. IAM, kurz für Identity and Access Management, ist von zentraler Bedeutung in der AWS-Welt.

Es regelt, welche Nutzer oder Dienste auf welche Ressourcen zugreifen dürfen. Standardmäßig erstellt AWS für einige seiner Dienste sogenannte Default-Service-Rollen, die den Betrieb erleichtern sollen. Doch Forscher der Sicherheitsfirma Aqua stellten fest, dass einige dieser rollen mit zu weitreichenden Rechten ausgestattet sind. Besonders problematisch ist, dass Rollen wie die für Amazon SageMaker, AWS Glue, EMR (Elastic MapReduce) und Lightsail oft automatisch angelegt werden und dabei über Zugriffe verfügen, die weit über das erforderliche Maß hinausgehen. Ein Beispiel dafür ist die weit verbreitete Anwendung der AmazonS3FullAccess-Policy, welche einer Rolle nicht nur Lesezugriff, sondern auch Schreib- und Administrationsrechte auf sämtliche S3-Buckets des AWS-Kontos gewährt.

Diese Konfiguration bietet Angreifern mit einer geringfügigen Anfangskompetenz im System eine einfache Möglichkeit, die Kontrolle über weitere Ressourcen zu erlangen. Ein Angreifer, der es schafft, eine dieser Standard-Rollen zu übernehmen, muss dabei nicht einmal mehr auf die Ausbeutung von Schwächen wie den sogenannten Bucket-Monopoly-Attacken angewiesen sein. Bei diesen Manipulationen konnten Angreifer anhand von Namenskonventionen vorhersehen, welche S3-Buckets einem Nutzer wahrscheinlich gehören, und somit eigenständig Buckets in ungenutzten Regionen anlegen, um später Zugriff zu erhalten. Das Problem bei den Default-Rollen ist jedoch, dass sie bereits von Haus aus sämtliche S3-Buckets zugänglich machen und obendrein das Potenzial bieten, andere AWS-Dienste wie CloudFormation, Glue, EMR oder SageMaker und deren Ressourcen zu manipulieren. In einem veranschaulichenden Szenario könnten Angreifer beispielsweise ein bösartiges Machine-Learning-Modell auf einer externen Plattform wie Hugging Face hochladen und dann via SageMaker importieren lassen.

Dadurch könnte schädlicher Code ausgeführt und über einen Worm-ähnlichen Mechanismus eine Hintertür in anderen AWS-Diensten wie AWS Glue installiert werden, der wiederum Credentials stiehlt und als Ausgangspunkt für weitere Eskalationen dient. Diese Art der seitlichen Bewegung öffnet Tür und Tor für eine vollständige Kompromittierung des AWS-Kontos. Die Forscher fordern daher dringende Maßnahmen zum Schutz. Zwar hat Amazon AWS auf die Enthüllungen reagiert und etwa die AmazonS3FullAccess-Policy bei Default-Service-Rollen verschärft, trotzdem bleibt Handlungsbedarf auf Seiten der Nutzer. Die eigene Innenverteidigung besteht darin, bestehende Rollen regelmäßig zu überprüfen und strikt auf das Prinzip der geringsten Rechte zu achten.

Keine Rolle sollte mehr Rechte haben als unbedingt benötigt und alle Default-Rollen sollten konkret angepasst oder durch sicherere, individuell configurierte Rollen ersetzt werden. Auch sollte die Nutzung von übergreifenden Berechtigungen minimiert und statt der kompletten Zugriffspolicies spezieller, auf einzelne Buckets oder Ressourcen begrenzter Zugriff vergeben werden. Unternehmen müssen den Schutz ihrer Cloud-Umgebung als fortwährende Aufgabe begreifen, gerade in einer Zeit, in der Automatisierung und KI das Angriffsaufkommen erhöhen. Neben den IAM-Rollen gab es parallele Meldungen über Schwachstellen in Azure-Storage-Mount-Utilities, die es unprivilegierten Linux-Nutzern erlaubten, Root-Rechte zu erlangen und sich binnen der Cloud lateral auszubreiten. Diese Befunde unterstreichen die Notwendigkeit eines ganzheitlichen Sicherheitskonzepts in hybriden Cloud-Umgebungen.

Letztlich zeigt der Fall der risikoreichen AWS Default IAM-Rollen, dass auch automatisierte, scheinbar „von AWS geprüfte“ Voreinstellungen oft kritische Sicherheitslücken enthalten können. Organisationen sollten diese Voreinstellungen niemals blind vertrauen, sondern regelmäßig prüfen und auf ihre Sicherheitsarchitektur abstimmen. Nur so lassen sich Cloud-Ressourcen wirksam vor Angreifern schützen, die auf eine missbräuchliche Nutzung von Standardrollen für lateral movement und Cross-Service Exploitation abzielen. In einem Umfeld, in dem Cloud-Sicherheit von zentraler Bedeutung ist, sind derartige Vorkommnisse ein wertvoller Weckruf für Administratoren, Security-Verantwortliche und Entwickler, die konsequent den Schutz der Cloud-Zugänge in den Fokus ihrer Arbeit stellen müssen. AWS bietet mittlerweile Empfehlungen und Tools zur besseren Verwaltung von IAM-Rollen, doch die Verantwortung liegt letztlich bei den Cloud-Nutzern selbst, ein restriktives Zuweisungs- und Überwachungskonzept zu implementieren.

Im Zusammenspiel von menschlichem Bewusstsein und technischer Kontrolle kann die heute entdeckte Gefahr zukünftigen Angriffen durch lateral movement und kompromittierte Rechte wirksam entgegengewirkt werden.