Im digitalen Zeitalter, in dem Open-Source-Software eine wesentliche Grundlage für eine Vielzahl von Anwendungen und Diensten bildet, gewinnen Sicherheitsaspekte eine immer größere Bedeutung. Besonders kritisch sind hierbei Schwachstellen, die sich aufgrund von Code-Wiederverwendung und ähnlichen Programmiermustern über zahlreiche Projekte hinweg erstrecken – ein Paradebeispiel dafür sind Pfad-Traversal-Schwachstellen (CWE-22). Diese Art von Sicherheitslücke ermöglicht Angreifern, unautorisierte Zugriffspfade auf Dateien und Verzeichnisse innerhalb eines Systems zu nutzen, was schwerwiegende Konsequenzen für Vertraulichkeit, Integrität und Verfügbarkeit von Daten haben kann. Ein aktuelles Forschungsprojekt hat die Verbreitung dieses Problems auf GitHub, der weltweit größten Plattform für Open-Source-Kollaboration, eingehend untersucht und praktikable Lösungen entwickelt, die von automatisierter Erkennung bis hin zur automatischen Fehlerbehebung reichen. Die Grundlage des untersuchten Problems liegt in der Art, wie Entwickler häufig Code-Snippets und Bibliotheken teilen und wiederverwenden.

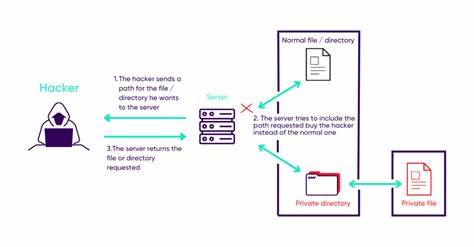

Durch die massive Verbreitung identischer oder ähnlicher Codeabschnitte gelangen auch gleiche Sicherheitsprobleme vielfach in diverse Projekte, quasi wie ein sich selbst vermehrendes Sicherheitsrisiko. Pfad-Traversal-Angriffe funktionieren meist, indem manipulierte Eingaben wie Dateipfade dazu verwendet werden, das System dazu zu bringen, außerhalb des vorgesehenen Verzeichnisses auf sensible Dateien zuzugreifen. Klassische Beispiele hierfür sind Angriffe, bei denen mit „../“ in Dateipfaden auf übergeordnete Verzeichnisse zugegriffen wird, was oft ungenügend oder fehlerhaft validiert wird.

Die Angriffspfade können somit über Webserver, APIs oder andere Schnittstellen geführt werden, was die Auswirkungen potenziell auf Millionen von Anwendern und Unternehmen ausweiten kann. Um die Weite des Problems zu erfassen und gleichzeitig praktisch angelegte Lösungsstrategien zu entwickeln, haben Forscher eine vollautomatisierte Pipeline implementiert, die GitHub-Projekte systematisch scannt. Dabei wird gezielt nach einem präzisen Muster im Codesuchraum gesucht, um Pfad-Traversal-Schwachstellen zu identifizieren. Die Pipeline kombiniert statische Analyse mit dynamischer Testausführung, um zunächst potenzielle Schwachstellen zu bestätigen und anschließend gezielt auszunutzen. So lassen sich Fehlfunktionen oder sicherheitskritisches Verhalten im Kontext der jeweiligen Projekte demonstrieren.

Die automatisierte Analyse erleichtert es, unüberschaubare Code-Mengen effizient durchzugehen und Prioritäten hinsichtlich der Gefahrenlage zu identifizieren. Die Ergebnisse der Studie sind alarmierend: Insgesamt wurden über 1.700 Open-Source-Projekte mit einer kritischen Pfad-Traversal-Schwachstelle gefunden. Viele dieser Betroffenen besitzen eine große Verbreitung und sind beispielsweise in Webanwendungen, IoT-Projekten oder Unternehmenslösungen implementiert. Darüber hinaus zeigen die Bewertungen durch das weitverbreitete CVSS-Bewertungssystem, dass viele dieser Schwachstellen mit Scores über 9.

0 als äußerst kritisch eingestuft werden, was bedeutet, dass sie ohne jegliche Privilegien remote ausgenutzt werden können. Das Sicherheitsrisiko ist also hoch, und liegt nicht nur theoretisch, sondern ist praktisch ausnutzbar. Ein weiterer bemerkenswerter Aspekt betrifft die Auswirkungen auf maschinelles Lernen. Die weit verbreiteten Kopien des Schwachstellen-Codes haben offenbar sogar die Trainingsdaten einiger großer Sprachmodelle (Large Language Models, LLMs) infiltriert. Dies kann zur Folge haben, dass Entwickler, die sich auf solche Modelle bei der Codegenerierung verlassen, unbewusst unsicheren Code reproduzieren, was den Kreislauf der Verbreitung von Schwachstellen weiter antreibt.

Die Notwendigkeit zur Qualitätssicherung bei Trainingsdaten und Erhöhung des Sicherheitsbewusstseins bei der KI-gestützten Softwareentwicklung wird dadurch deutlicher denn je. Neben der reinen Aufdeckung und Demonstration von Problemen hat das Forschungsteam auch eine Lösungskomponente integriert: Generierung von automatischen Patches mithilfe moderner KI-Methoden wie GPT-4. Damit können Fehlerkorrekturen nicht nur manuell umgesetzt, sondern teilweise automatisiert vorgeschlagen und eingepflegt werden. Diese Art von Automatisierung könnte zukünftig eine Schlüsselrolle in der schnellen Fehlerbehebung etablierter Schwachstellen spielen, insbesondere bei der schieren Menge an Open-Source-Projekten. Die Hackerethik der Forscher zeigt sich in der verantwortungsvollen Offenlegung: Die entdeckten Schwachstellen wurden direkt an die jeweiligen Projektmaintainer gemeldet.

Erste Erfolge sind sichtbar, denn in etwa 14 Prozent der Fälle kam es zu einer zeitnahen Behebung durch die Entwickler. Diese Zahlen verdeutlichen, dass die Open-Source-Community sowohl empfänglich als auch fähig ist, auf solche Sicherheitshinweise zu reagieren, allerdings gibt es auch noch viel Luft nach oben. Im Umkehrschluss bedeutet dies, dass über 86 Prozent der erfassten Schwachstellen weiterhin potenzielle Einfallstore darstellen und möglicherweise von Angreifern genutzt werden können. Neben der praktischen Reaktion auf der Ebene einzelner Projekte kann die Studie auch als Weckruf verstanden werden, um langfristig eine erhöhte Sicherheit in Open-Source-Ökosystemen zu etablieren. Dafür sind verschiedene Aspekte wichtig: Die Sensibilisierung der Entwickler für sichere Programmierpraktiken, speziell im Umgang mit Eingaben und Dateisystempfaden, ist unabdingbar.

Außerdem sollten automatisierte Tools in den Entwicklungsprozess integriert werden, damit Sicherheitslücken frühzeitig erkannt und behoben werden können. Open-Source-Plattformen könnten darüber hinaus eigene Sicherheitschecks standardisieren und in ihre Continuous Integration (CI)-Pipelines einbauen, um solche Schwachstellen automatisch zu identifizieren und vor der Veröffentlichung zu unterbinden. Ein tragender Pfeiler der Sicherheit ist außerdem die Qualität der Trainingsdaten für KI-Systeme, die in der Softwareentwicklung eingesetzt werden. Daten, die verwundbaren Code enthalten, sollten systematisch gefiltert werden, um die Gefahr einer ungewollten Reproduktion von Schwachstellen durch KI zu minimieren. Die Entwicklung von Richtlinien und Standards hierfür ist dringend erforderlich, um das Zusammenspiel zwischen KI und Sicherheit zu optimieren.

Aus strategischer Sicht zeigt die Analyse der Pfad-Traversal-Schwachstelle auf GitHub auch, wie wichtig eine koordinierte und umfassende Herangehensweise in der IT-Sicherheit ist. Einzelne Funde und Patches helfen nur bedingt, wenn ähnliche Schwachstellen millionenfach kopiert und in der Wildnis verbreitet sind. Daher sind vernetzte Maßnahmen auf Community- und Plattformebene essenziell. Gemeinsames Handeln von Maintainer-Gruppen, Sicherheitsforschern und Unternehmen kann zu einem signifikanten Rückgang solcher systemischen Risiken beitragen. Zusammenfassend zeigen die Forschungsergebnisse eindrucksvoll, wie tiefgreifend und breit gefächert das Problem von Pfad-Traversal-Schwachstellen in Open-Source-Projekten heutzutage ist.

Die Kombination aus automatisierter Erkennung, praxisnaher Exploitation und KI-gestützter Behebung stellt eine moderne und effiziente Herangehensweise dar, die als Modell für die Behandlung anderer klassischer Sicherheitslücken dienen kann. Für Entwickler, Unternehmen und die Community bedeutet dies, dass Investment in präventive Maßnahmen und in den Aufbau einer Sicherheitskultur unabdingbar sind, um die Vertraulichkeit, Integrität und Verfügbarkeit von Software und Daten auch in Zukunft zu gewährleisten. Der offene und kollektive Charakter von Open-Source ist dabei keine Schwäche, sondern ein großer Vorteil, wenn es darum geht, schnell auf neue Bedrohungen zu reagieren und sich gemeinsam gegen die immer komplexer werdenden Herausforderungen der Cybersicherheit zu wappnen.

![Mellon "We Are Not Alone" – A Reflection on UAP and Humanity's Cosmic Context [video]](/images/053C3352-9E8A-48E7-9F93-1064EF0A4B4F)