Die Welt der Softwareentwicklung ist heute geprägt von der weitläufigen Nutzung von Open Source-Komponenten. Diese bieten zahlreiche Vorteile, wie schnellere Entwicklungszeiten, bewährte Lösungen und eine breite Gemeinschaft, die sie unterstützt. Doch mit der steigenden Abhängigkeit von Open Source wächst auch die Komplexität, insbesondere bei der Verwaltung von Abhängigkeiten. Ein zentrales, aber oft unterschätztes Thema dabei ist die Existenz multipler Abhängigkeitsgraphen – ein Phänomen, das weitreichende Konsequenzen auf Sicherheit, Stabilität und Wartbarkeit von Softwareprojekten hat. Abhängigkeiten in der Softwareentwicklung beziehen sich auf externe Pakete oder Bibliotheken, die ein Projekt für den Bau seiner Funktionalität einbindet.

Dabei handelt es sich um einzelne Software-Komponenten, die andere Programme oder Bibliotheken innerhalb eines Projektes nutzen, um wiederverwendbaren Code zu integrieren. Diese Abhängigkeiten sind in der Regel versioniert und folgen oft konventionellen Versionierungsstandards wie SemVer (Semantic Versioning). Doch trotz einheitlicher Versionierung ist die Verwaltung dieser Abhängigkeiten, insbesondere bei großen Projekten, alles andere als trivial. Abhängigkeitsmanagement umfasst alle Prozesse, die benötigt werden, um die passenden Versionen der benötigten Software-Komponenten zu ermitteln, herunterzuladen und zu integrieren sowie deren Gesundheitszustand im Laufe der Zeit zu überwachen. Während kleinere Projekte mit wenigen Abhängigkeiten dieses Problem meist einfach handhaben können, sind es gerade moderne Softwareanwendungen, die oft auf Hunderten oder sogar Tausenden von Open Source-Paketen basieren.

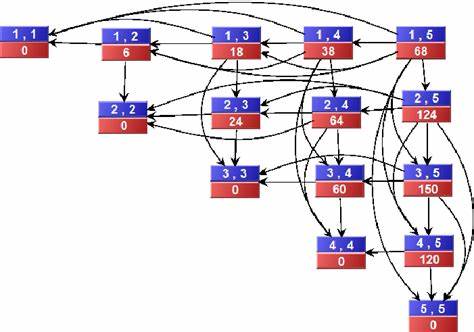

Dabei erhöht sich die Komplexität exponentiell, da nicht nur direkte Abhängigkeiten, sondern auch transitive Abhängigkeiten – also Abhängigkeiten von Abhängigkeiten – berücksichtigt werden müssen. Ein häufig weit verbreitetes Missverständnis ist die Annahme, dass das Auflösen der Versionsanforderungen einer Abhängigkeit einen eindeutigen, konstanten Abhängigkeitsgraphen erzeugt. Erfahrungen aus der Praxis zeigen jedoch ein gegenteiliges Bild. Nehmen wir das Beispiel des populären npm-Moduls und Bundlers webpack. Die neueste Version dieses Pakets kann je nach Kontext, System oder verwendetem Tool auf Millionen von verschiedenen Abhängigkeitsgraphen hinauslaufen.

Jeder dieser Graphen ist gültig und erfüllt die vorgegebenen Versionsanforderungen. Die Wahl des konkreten Graphen beeinflusst entscheidend, welche Pakete tatsächlich installiert werden, welche Sicherheitslücken bestehen können und welche Lizenzen Anwendung finden. Die Gründe für die Existenz multipler Abhängigkeitsgraphen sind vielfältig. Zum einen finden Abhängigkeiten keine isoliert statt. Projekte bestehen in der Regel aus zahlreichen Paketen mit teilweise überschneidenden, widersprüchlichen oder ergänzenden Anforderungen an andere Pakete.

Ein Beispiel verdeutlicht dies: Paket A benötigt eine Version von Paket B, die mindestens 1.0.0 ist, während ein weiteres Paket X exakt Version 1.0.1 von Paket B voraussetzt.

Die Paketverwaltung muss nun zwischen diesen Anforderungen konsistent vermitteln. Handling sowie Strategie unterscheiden sich je nach Tool. Einige Systeme, wie Python’s pip, wählen die Version, die alle Anforderungen erfüllt, so dass hier 1.0.1 gewählt wird.

Andere, wie npm, erlauben sogar die gleichzeitige Installation von mehreren Versionen desselben Pakets, wodurch sich wiederum ein anderer Graph ergibt. Ein weiterer Faktor, der zur Varianz beiträgt, ist die Herangehensweise der Pakethändler bei der Auswahl aus mehreren gültigen Versionen. Einige Werkzeuge setzen standardmäßig auf die niedrigste verfügbare Version, um Stabilität zu gewährleisten und Updates kontrolliert zu ermöglichen, während andere die neueste verfügbare Version installieren, um automatisch von Bugfixes und neuen Features zu profitieren. Da ständig neue Versionen veröffentlicht werden, unterliegt der Abhängigkeitsgraph damit ständigen Veränderungen. Insbesondere im npm- und PyPI-Ökosystem zeigt die Statistik, dass täglich mehrere Prozent der Pakete durch neue Versionen Änderungen in ihrer Abhängigkeitsstruktur erfahren.

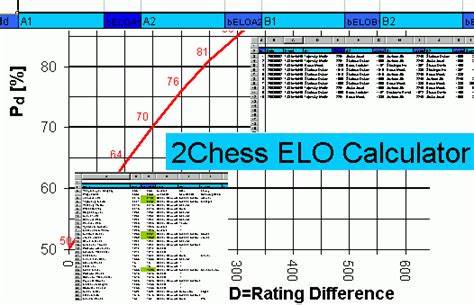

Darüber hinaus spielen die Auswahl des verwendeten Paketmanagement-Tools sowie dessen Version eine wichtige Rolle. Innerhalb eines Ökosystems existieren häufig verschiedene Tools, die unterschiedliche Auflösungsalgorithmen verwenden und dadurch teils stark vom Ergebnis abweichende Dependency-Graphen erstellen. Die Wahl zwischen npm, yarn oder pnpm kann etwa in der JavaScript-Welt dazu führen, dass in denselben Projekten unterschiedliche Paketversionen und Abhängigkeiten installiert werden. Ebenso können Updates und Algorithmusänderungen der Tools die Ergebnisse eines Resolving-Prozesses beeinflussen, was zu Inkonsistenzen über die Zeit führt. Die Unterschiede zwischen Entwicklungs- und Produktionsumgebungen sorgen für eine weitere Dimension von Variation im Abhängigkeitsgraphen.

Viele Pakete spezifizieren abhängig von Betriebssystem, Architektur oder Plattform unterschiedliche Anforderungen, um gezielt passende Pakete bereitzustellen. So kann die in der Entwicklung verwendete Linux-Version eines Pakets ein anderes Set an Abhängigkeiten besitzen als die Windows-Variante, die letztlich im Produktionssystem läuft. Dies hat sogar praktische Auswirkungen auf Sicherheitstests und Lizenzprüfungen, da potenzielle Probleme in der Produktionsumgebung von einer auf Linux basierenden Entwicklerumgebung unentdeckt bleiben können. Die Summe dieser Faktoren macht deutlich, dass es nicht den einen einzelnen Abhängigkeitsgraphen für ein Paket oder Projekt gibt, sondern eine Vielzahl von gültigen, variierenden Graphen. Das ist ein oft unterschätztes Problem, das erhebliche Auswirkungen hat.

Sicherheitsanalysen, Lizenzprüfungen und Qualitätssicherungen lassen sich dadurch nicht mehr alleine auf Basis der vom Entwickler bereitgestellten Informationen oder auch begleitenden Software Bill of Materials (SBOMs) durchführen. SBOMs werden vielfach als das Mittel der Wahl für Transparenz bei Softwarekomponenten propagiert. Während sie im Kontext von fertig gebauten Anwendungen durchaus ihre Berechtigung haben, versagen sie bei der genauen Bestimmung von Abhängigkeitsgraphen einzelner Bibliotheken. Der Grund liegt darin, dass SBOMs typischerweise die zum Veröffentlichungszeitpunkt bekannten Abhängigkeiten abbilden. Sie sind somit eine Momentaufnahme, die in der Praxis durch die dynamischen Prozesse der Abhängigkeitsauflösung umgangen werden.

Da das Auslieferungsverhalten beim Endnutzer neu bestimmt wird, behalten SBOMs ihren Wert nur für final gebaute Produkte. Für Bibliotheksbetreiber sind sie als absichernde Maßnahme deshalb wenig geeignet und können sogar eine trügerische Sicherheit vorgaukeln. Angesichts dieser Herausforderungen sind pragmatische Ansätze im Dependency-Management gefragt. Entwickler und Maintainer sollten genau abwägen, welche Abhängigkeiten wirklich notwendig sind. Kleine, schlanke Lösungen haben oft den Vorteil, dass sie weniger Risiko durch komplexe Abhängigkeiten bergen und einfacher zu warten sind.

Es kann sinnvoll sein, auf bewährte, gut gepflegte Pakete zu setzen oder gegebenenfalls eigene Implementierungen zu pflegen, wenn die Abhängigkeiten zu umfangreich oder unsicher werden. Ein weiterer wesentlicher Punkt ist die Anpassung von Entwicklungs- und Produktionsumgebungen, um möglichst identische Abhängigkeitsgraphen zu erhalten. Containerisierung und Virtualisierung helfen dabei, die Umgebungen zu synchronisieren und Risiken durch unterschiedliche Plattformabhängigkeiten zu minimieren. Gleichzeitig müssen Tests und Sicherheitsprüfungen gezielt in den Zielumgebungen durchgeführt werden, um relevante Schwachstellen rechtzeitig zu erkennen. Die Etablierung einer klaren Dependency-Strategie ist unverzichtbar.

Entwickler sollten sich bewusst für offene oder feste Versionsanforderungen entscheiden und diese konsequent einhalten. Offene Anforderungen ermöglichen es, schneller von Bugfixes und Updates zu profitieren, erfordern jedoch regelmäßige Neubewertungen und Builds, um keine ungeahnten Updates mit potenziellen Problemen zu integrieren. Festgelegte (gepinnte) Versionen bieten Stabilität, können aber zu veralteten, anfälligeren Abhängigkeiten führen, wenn sie nicht aktiv gepflegt werden. Wichtig ist auch eine transparente Dokumentation, die alle verwendeten Pakete, ihre Versionen, Lizenzen und bekannten Probleme verzeichnet. Gute Metadaten helfen Nutzern und Sicherheitsverantwortlichen, Risiken besser einzuschätzen und schnelle Entscheidungen zu treffen.

Leider unterscheiden sich Qualität und Umfang dieser Metadaten oft stark innerhalb von Open Source Projekten. Die Einbindung standardisierter Provenance- und Authentifizierungsmechanismen, wie sie Projekte wie Sigstore oder SLSA vorantreiben, kann hier zu einer erheblichen Verbesserung führen und die Vertrauenswürdigkeit der Lieferkette erhöhen. Die Komplexität von Abhängigkeitsgraphen und deren Variabilität stellen auch Herausforderungen an Tool-Hersteller und Ökosystem-Verantwortliche. Tools müssen sowohl die Komplexität beherrschen als auch möglichst vorhersehbar und nachvollziehbar sein. Eine präzise Definition und Dokumentation der Auflösungsalgorithmen ist daher essenziell, um Transparenz zu schaffen und das Verständnis bei Entwicklern zu fördern.