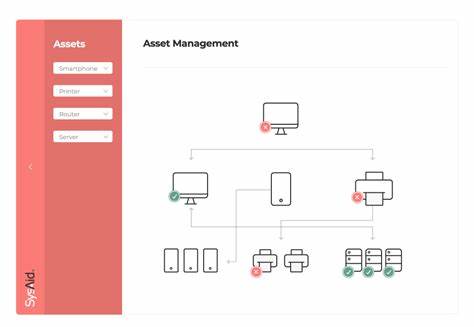

SysAid ist eine weitverbreitete IT-Support-Software, die von vielen Unternehmen weltweit genutzt wird, um den IT-Betrieb zu organisieren und Serviceanfragen effizient zu verwalten. Die Software erfreut sich aufgrund ihrer Zuverlässigkeit und Funktionalität großer Beliebtheit, birgt durch die Entdeckung kritischer Sicherheitslücken in der On-Premise-Version jedoch nun ein ernstzunehmendes Risiko. Vor Kurzem wurden gleich vier schwerwiegende Schwachstellen bekannt, die Angreifern ermöglichen, ohne vorherige Authentifizierung eine Remote-Code-Ausführung (RCE) auf betroffenen Systemen durchzuführen. Diese Bedrohung wurde durch die Sicherheitsforscher der watchTowr Labs aufgedeckt und öffentlich gemacht, was zu einer dringenden Aufforderung an alle Nutzer führte, unverzüglich auf die gepatchte Version zu aktualisieren.Die Schwachstellen, welche unter den Bezeichnungen CVE-2025-2775, CVE-2025-2776, CVE-2025-2777 und CVE-2025-2778 geführt werden, lassen sich im Wesentlichen auf XML External Entity (XXE) Injection-Angriffe zurückführen.

Diese Art von Sicherheitslücke entsteht, wenn ein Angreifer die XML-Verarbeitung innerhalb einer Anwendung manipulieren kann. Konkret erlauben XXE-Schwachstellen das Einschleusen schädlicher XML-Elemente, die dann unerlaubte Zugriffe auf Dateien oder Netzwerkressourcen innerhalb der Anwendung ermöglichen. Im Fall von SysAid betrifft dies speziell die Verarbeitung von Anfragen an die Endpunkte /mdm/checkin und /lshw.Die beiden Schwachstellen CVE-2025-2775 und CVE-2025-2776 liegen im /mdm/checkin-Endpunkt und ermöglichen es Angreifern, mittels einer speziell gestalteten HTTP-POST-Anfrage ohne Authentifizierung schädliche XML-Daten einzuschleusen. Eine weitere XXE-Schwachstelle mit der Kennung CVE-2025-2777 betrifft den /lshw-Endpunkt, der ähnlich anfällig ist.

Diese Schwachstellen ermöglichen nicht nur den Zugriff auf kritische lokale Dateien, sondern können auch Server-seitige Anfragen fälschen, was in einem sogenannten Server-Side Request Forgery (SSRF) Angriff resultiert. Mit SSRF-Angriffen können Angreifer häufig geschützte interne Systeme erreichen, die sonst vom Netzwerk aus nicht zugänglich sind.Ein besonders kritisches Detail ist, dass allein durch Ausnutzung der XXE-Schwachstellen sensible Daten wie beispielsweise die Datei InitAccount.cmd ausgelesen werden können. Diese Datei enthält üblicherweise Informationen über den Administrator-Benutzernamen und das Klartextpasswort, welches während der Installation angelegt wurde.

Damit erhalten Angreifer nicht nur Einblick in sensitive Daten, sondern auch privilegierten Zugriff auf die SysAid-Plattform. Das bedeutet, dass sie sich als Administrator anmelden und somit volle Kontrolle über die IT-Support-Infrastruktur verschaffen können.Noch gefährlicher wird die Situation durch die Möglichkeit, die XXE-Schwachstellen mit einer zusätzlichen Betriebssystem Kommando-Injection zu kombinieren, die unter CVE-2025-2778 identifiziert wurde. Diese Kombination ermöglicht es Angreifern, nicht nur Informationen auszulesen, sondern letztlich auch eigene schädliche Befehle auf dem betroffenen Server auszuführen. Eine Remote-Code-Ausführung dieser Art stellt eine der gravierendsten Sicherheitsbedrohungen dar, da Angreifer so nahezu uneingeschränkten Zugriff auf das System bekommen und schädlichen Code wie Ransomware, Backdoors oder Spionagesoftware nach Belieben installieren können.

Aufgrund des hohen Risikos wurden die Schwachstellen von SysAid schnell adressiert. Anfang März 2025 wurde die sichere Version 24.4.60 b16 für die On-Premise-Infrastruktur veröffentlicht. Es ist für alle Nutzer unabdingbar, diese Aktualisierung unverzüglich einzuspielen, da bereits funktionierende Proof-of-Concept-Exploits öffentlich verfügbar sind.

Diese zeigen, wie Angreifer die Kombination aus XXE- und Kommando-Injection erfolgreich nutzen können.Die Entdeckung dieser aktuellen Schwachstellen reiht sich leider in eine Reihe von früheren Vorfällen bei SysAid ein. So wurde im Jahr 2023 bereits eine Zero-Day-Schwachstelle mit der Kennung CVE-2023-47246 dokumentiert, die von Ransomware-Gruppen wie Cl0p ausgenutzt wurde. Solche Vorfälle untermauern die Bedeutung eines schnellen und konsequenten Patch-Managements, um die Sicherheit von Unternehmensnetzwerken zu gewährleisten. Firmen, die weiterhin ältere Versionen der Software betreiben, setzen ihre Daten und Infrastruktur fahrlässig einem unnötigen Risiko aus.

Im weiteren Kontext zeigt der Fall SysAid eindrücklich, wie gefährlich unentdeckte oder unbehobene Sicherheitslücken in weitverbreiteter Unternehmenssoftware sein können. Die zunehmende Komplexität von IT-Systemen und die zentrale Bedeutung von Support- und Verwaltungssoftware machen es Cyberkriminellen besonders attraktiv, solche Schwachstellen für gezielte Angriffe zu missbrauchen. Dabei reicht es nicht aus, nur allgemeine Sicherheitsstrategien umzusetzen, sondern es bedarf einer kontinuierlichen Überwachung, Bewertung und Aktualisierung aller eingesetzten Produkte.Unternehmen sollten daher neben einem rigiden Updateprozess auch verstärkt auf Sicherheitsbewertungen von Drittanbietern setzen. Externe Sicherheitsexperten können Schwachstellen oft unabhängiger und gründlicher erkennen, als es interne Teams ermöglichen.

Zudem empfiehlt sich die Integration moderner Intrusion Detection Systeme, die ungewöhnliche Zugriffe auf Webapplikationen und Endpunkte frühzeitig erkennen und verhindern können.Ein weiterer wichtiger Schritt ist die Schulung der Mitarbeiter in Sicherheitsfragen sowie die Entwicklung eines Bewusstseins für die Gefahren, die durch Nachlässigkeit beim Umgang mit Sicherheitsupdates entstehen. In Kombination mit technischen Maßnahmen bietet dies den besten Schutz gegenüber einer Vielzahl an Cyberbedrohungen.Abschließend zeigen die jüngsten Vorfälle bei SysAid einmal mehr, dass Softwarehersteller und Anwender gleichermaßen gefordert sind, bei der Cybersicherheit keine Kompromisse einzugehen. Die Meldung und das schnelle Schließen von Schwachstellen schützt nicht nur die eigenen Systeme, sondern verhindert auch, dass Angreifer erfolgreiche Angriffe starten können, die oftmals weitreichende Folgen für Unternehmen und deren Kunden haben.

Die aktuellen Patches von SysAid sind daher ein unerlässlicher Schritt, um den Schutz der IT-Infrastruktur weiterhin zu gewährleisten und vertrauenswürdige IT-Support-Lösungen bereitstellen zu können.