In der heutigen Welt der Softwareentwicklung sind Datenbanken das Rückgrat nahezu jeder Anwendung. Sie enthalten sensible Informationen, die höchsten Schutz erfordern. Gleichzeitig stehen Entwickler und Plattformteams vor der Herausforderung, ihren Teams einen zuverlässigen und sicheren Zugriff auf produktive oder Staging-Datenbanken zu gewähren, ohne dabei Kompromisse bei der Sicherheit einzugehen. Traditionelle Methoden, die langfristige oder permanente Zugriffsrechte nutzen, stoßen schnell an ihre Grenzen. Hier schaffen moderne Lösungen wie HashiCorp Vault in Kombination mit GitHub Actions eine innovative und sichere Möglichkeit, den Datenbankzugriff zeitlich zu begrenzen und automatisiert zu steuern.

Unternehmen wie Blueground zeigen eindrucksvoll, wie sich diese Komponenten nutzen lassen, um eine vollständige Workflow-Automatisierung zu realisieren, die nicht nur sicher, sondern auch auditierbar und benutzerfreundlich ist. Die Herausforderungen des herkömmlichen Datenbankzugriffs liegen klar auf der Hand. Während Identity and Access Management (IAM) eine feingranulare Steuerung der Zugriffsrechte ermöglicht, sind die vergebenen Berechtigungen oft langfristig gültig. Das fehlt eine Möglichkeit, credentials mit einem definierten Ablaufdatum zu versehen, so dass Entwickler oftmals mit dauerhaften Zugängen arbeiten müssen. Diese Situation birgt erhebliche Sicherheitsrisiken, da zusätzlich der administrative Aufwand zum Verwalten und Entziehen von Rechten steigt.

Wenn Zugänge zudem manuell verwaltet werden, entsteht schnell ein Chaos und Kommunikationsprobleme in Form von unübersichtlichen Slack-Nachrichten oder E-Mail-Ketten. Der Bedarf nach einem automatisierten, selbstbedienbaren und transparenten Zugriffssystem ist somit enorm. HashiCorp Vault bietet eine elegante Lösung, indem es sogenannte dynamische Geheimnisse ausstellt. Statt langjähriger, statischer Zugangsdaten kann Vault zeitlich begrenzte Zugangsdaten generieren, die nach Ablauf der definierten Lebensdauer automatisch verfallen. Diese sogenannten ephemeral credentials minimieren den Zeitraum, in dem ein Zugang missbraucht werden könnte.

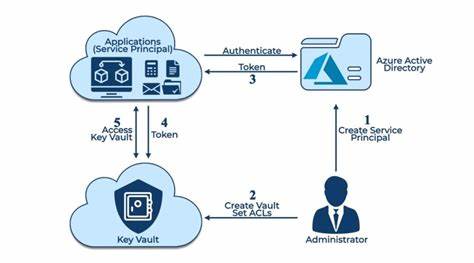

In Kombination mit der Möglichkeit, Datenbank-Rollen mit festgelegten Zugriffsrechten über SQL-Berechtigungen zu definieren, wird das Prinzip der geringstmöglichen Rechtevergabe (Least Privilege) stringent umgesetzt. Ein Entwickler erhält beispielsweise nur Leserechte auf eine bestimmte Schemaebene für eine festgelegte Vier-Stunden-Periode und nicht mehr. Um diese Lösung in der Praxis umzusetzen, ist zunächst die Einrichtung von HashiCorp Vault als zentrale Geheimnisverwaltung erforderlich. Hierbei wird eine Datenbank Secrets Engine eingebunden, die für die Verbindung mit den jeweiligen Datenbankinstanzen konfiguriert wird. Die Verwaltung beinhaltet sowohl die Verknüpfung zu den Datenbankendpunkten als auch die Definition der Rollen, welche die SQL-Berechtigungen und TTLs (Time To Live) regeln.

Dabei kommen Terraform-Ressourcen zum Einsatz, die den Prozess deklarativ abbilden und wiederholbar machen. Parallel dazu dient GitHub Actions als Steuerungs- und Anfragemotor. Entwickler können über eine einfache, formgesteuerte Workflow-Auslösung zeitlich begrenzte Zugriffe auf ausgewählte Datenbanken anfordern. Diese Anfragen sind direkt mit GitHub Issues verknüpft, was eine lückenlose Nachvollziehbarkeit aller Zugriffsanfragen ermöglicht. Außerdem integriert der Workflow eine manuelle Genehmigung, die von definierten Verantwortlichen durchgeführt wird.

Diese Genehmigung erfolgt über interaktive Slack-Nachrichten, die durch einen eigens entwickelten Slack-Bot realisiert werden. Der Bot informiert darüber, dass eine neue Datenbankanfrage vorliegt und sendet nach genehmigtem Zugriff die temporären Zugangsdaten per Direktnachricht an den Entwickler. Dadurch bleibt das gesamte Verfahren transparent und nachvollziehbar. Ein großer Vorteil dieser Architektur liegt in der vollständigen Automatisierung des Lebenszyklus der Zugangsdaten. Nach Ablauf der definierten TTL sind die temporären Anmeldeinformationen automatisch ungültig, ohne dass ein manuelles Eingreifen nötig wäre.

Sollte ein Entwickler über den ursprünglichen Zeitraum hinaus Zugriff benötigen, reicht ein erneuter Antrag über den bekannten Workflow. Gleichzeitig gewährleistet die Verwendung von Vault umfassende Audit-Logs, die jede Erstellung und Verwendung der Secrets mit Zeitstempel dokumentieren. Somit unterstützt das System Unternehmen nicht nur im Sicherheitsmanagement, sondern auch bei Compliance-Anforderungen und Audits. Darüber hinaus fördert AccessOrbit, die Implementierung dieser Lösung bei Blueground, die Einhaltung von Best Practices in Sachen Sicherheit und Effizienz. Durch die Verwendung von gut definierten Rollen auf Schema-Ebene wird das Risiko minimiert, unbeabsichtigt zu viel Zugriff zu gewähren.

Gerade in produktiven Umgebungen mit sensiblen Daten senkt dies die Gefahr von Datenlecks oder Fehlkonfigurationen erheblich. Die Integration mit gängigen Tools wie GitHub und Slack sorgt zudem für einen nahtlosen und benutzerfreundlichen Prozess, der den Entwicklern wenig Friktion aufbürdet und gleichzeitig die Operationsteams entlastet. Im Kontext moderner Entwicklungspraktiken und DevOps-Methoden ist ein solches Modell zukunftsweisend. Es ermöglicht agile Teams, ohne Sicherheitsbedenken schnell und selbständig auf benötigte Ressourcen zuzugreifen. Zudem passen sich die Prozesse flexibel an unterschiedliche Umgebungen und Anforderungen an.

Die Konfiguration von Vault-Rollen und die Anbindung von Datenbank-Engines lässt sich einfach skalieren und modifizieren, um individuelle Bedürfnisse abzubilden. GitHub Actions sorgt dabei für eine transparente, leicht wartbare Steuerung. Die Kombination von HashiCorp Vault und GitHub Actions eignet sich nicht nur für den Zugriff auf relationale Datenbanken, sondern kann prinzipiell auf verschiedene Datenquellen und Dienste übertragen werden. Da Vault zahlreiche Secrets Engines unterstützt, ist der Anwendungsbereich breit gefächert. Die Automatisierung über GitHub Actions macht den Workflow zudem unabhängig von komplexen internen Tools, was für Teams mit limitierten Ressourcen einen bedeutenden Vorteil darstellt.

Nicht zuletzt sind die Kosteneffizienz und der geringe Verwaltungsaufwand erwähnenswert. Da das System auf Open-Source-Technologien aufbaut und in bewährten Plattformen wie GitHub und Slack integriert wird, fallen keine zusätzlichen Lizenzkosten für proprietäre Lösungen an. Die Nutzung bestehender Infrastruktur vereinfacht die Einführung und sorgt für schnelle Akzeptanz im Team. Zusammenfassend lässt sich festhalten, dass sichere, zeitgebundene Datenbankzugriffe ein wesentlicher Baustein moderner IT-Sicherheitsstrategien sind. Die Kombination von HashiCorp Vault und GitHub Actions stellt einen innovativen Weg dar, diese Anforderungen elegant zu erfüllen.

Durch automatisierte Anfragen, zeitlich begrenzte und fein granulare Rollen sowie eine lückenlose Auditierbarkeit lässt sich der gesamte Prozess nicht nur sicherer, sondern auch effizienter gestalten. Unternehmen, die ihre Zugriffsverwaltung modernisieren wollen, profitieren erheblich von einem solchen System, das Entwicklungsgeschwindigkeit und Sicherheit gleichermaßen unterstützt.