In der heutigen vernetzten Welt nimmt die Bedeutung von Computersicherheit stetig zu, doch immer wieder tauchen Geschichten auf, die selbst erfahrene Anwender verwundern. Ein besonders rätselhafter Vorfall beschreibt einen scheinbar unmöglichen Laptop-Hack, bei dem die Batterie eines MacBooks innerhalb von Sekunden von 100 auf 0 Prozent gesunken sein soll, ohne dass das Gerät übermäßig beansprucht wurde. Zusätzlich trat ein seltsames Geräusch auf, begleitet von einem kurzzeitigen Dimm-Effekt beim Licht, während das Gerät sich plötzlich ausschaltete, neu startete und eine unerklärliche Notiz mit scheinbar personalisierter Botschaft erschienen ist. Solche Fälle werfen Fragen auf, wie solche Manipulationen technisch möglich sind und welche Sicherheitsrisiken sich daraus für den Nutzer ergeben. Es lohnt sich, diese Phänomene gründlich zu untersuchen und zu verstehen, um künftig besser vorbereitet zu sein.

Ausgangspunkt des Rätsels ist die plötzliche und abrupte Veränderung des Batterieladezustands. Im Normalfall bietet die Hardware eines Laptops umfangreiche Schutzmechanismen, die eine solche rapide Entladung verhindern sollten. Akkus verfügen über integrierte Sensoren, die den Lade- und Entladezustand überwachen, um Schäden durch Überladung oder Tiefentladung zu vermeiden. Die Darstellung im Betriebssystem wird über diese Sensoren hinweg visualisiert. Eine plausible Erklärung ist, dass die Anzeige des Ladelevels nicht unbedingt dem realen Zustand entspricht, sondern manipuliert wurde – zum Beispiel durch einen Eingriff ins System oder durch eine fehlerhafte Kommunikation zwischen Akkumanagement und Betriebssystem.

Um den Ladezustand kurzfristig auf Null zu setzen, wäre ein direkter Angriff auf die Firmware oder auf die Steuerungselektronik notwendig. Gerade in modernen MacBooks kommen Steckverbinder und Microcontroller zum Einsatz, die als Gatekeeper fungieren. Ein unautorisierter Zugriff auf diese Steuerungen könnte die Akkuanzeige verändern oder sogar die tatsächliche Entladung erzwingen. Solche Angriffe sind allerdings komplex und erfordern tiefgehendes technisches Wissen sowie physischen Zugang oder mindestens einen kompromittierten Softwarezugang. Ein weiterer Aspekt ist der erwähnte Sound und das kurzzeitige Dimm-Ereignis im Raum.

Dieses könnte auf eine elektromagnetische Störung oder einen lokalen Spannungsabfall hindeuten, den ein Angreifer absichtlich auslöst. Elektromagnetische Impulse oder Power-Glitches können empfindliche Elektronik beeinträchtigen und in Ausnahmefällen Hardwarefehler verursachen. Manche Hacker nutzen diese Techniken, um beispielsweise nicht nur Software, sondern auch Hardwarezustände künstlich zu manipulieren. Dass das Kabel-TV-Gerät unberührt bleibt, weist dabei auf eine gezielte, enge Störquelle hin, welche nur bestimmte Geräte betrifft. Die Tatsache, dass das Gerät sich nach dem Abschalten neu startet und eine Notiz mit einer personalisierten Nachricht öffnet, deutet auf eine Kompromittierung der Software hin.

Diese Manipulation könnte durch Schadsoftware realisiert sein, welche beim Hochfahren automatisch eine scheinbar harmlos wirkende Anwendung startet und den Text eintippt. Das kann Teil einer psychologischen Komponente eines Angriffs sein, der Verwirrung stiften oder den Anwender einschüchtern soll. Manche berichten von Techniken, die dramatische Systemzustände simulieren, etwa indem ein plötzlicher Temperaturanstieg des Prozessors erzwungen wird, was wiederum zu einem Notabschalten und Reboot führt. Im hier beschriebenen Fall wurde ein solcher Szenario jedoch ausgeschlossen, da die Temperaturen während des Vorfalls normal geblieben sind. Somit erscheint es denkbar, dass der Angriff auf eine andere Komponente abzielte.

Zu den technischen Möglichkeiten eines solchen Hacks zählen unter anderem Angriffe auf die Firmware. Die Firmware ist die grundlegende Software, die Hardwarekomponenten steuert, bevor das Betriebssystem einspringt. Sie stellt unter anderem sicher, dass Akku- und Energiemessungen korrekt erfolgen. Wird sie verändert oder mit manipulierten Befehlen versehen, kann sie falsche Informationen über den Ladezustand übermitteln oder die Stromversorgung gezielt unterbrechen. Die Manipulation der Firmware bleibt in der Regel unsichtbar für den Nutzer und kann sogar einen Neustart überstehen, ohne Spuren zu hinterlassen.

Ebenso ist ein Angriff über das Betriebssystem denkbar. Schadsoftware mit erhöhten Rechten kann Prozesse starten oder beenden, Systeminformationen verfälschen und Kommunikationspfade stören. Wird das Gerät während des Betriebs gehackt, könnte etwa der Akku-Status gefälscht dargestellt werden, um den Eindruck einer plötzlichen Entladung zu erwecken. Eine Kombination aus Firmware- und Softwaremanipulation erhöht dabei die Effektivität und Täuschungskraft eines solchen Hacks. Man sollte auch die Frage nach der physischen Zuverlässigkeit des Akkus nicht außer Acht lassen.

Ein kürzlich ausgewechselter Akku, selbst bei zertifizierten Reparaturstellen durchgeführt, kann technisch mangelbehaftet sein. Ein defekter Akku kann unerwartet den Dienst quittieren, was allerdings nicht erklären kann, warum sofort nach dem Neustart eine gefälschte Meldung erscheint. Aufgrund der beschriebenen Umstände ist hier ein gezielter Angriff wahrscheinlicher als ein technischer Defekt. Die psychologische Komponente spielt eine große Rolle bei dieser Geschichte. Per Nachricht eingeblendete personalisierte Botschaften können zur Verunsicherung und Einschüchterung genutzt werden.

Solche Methoden finden sich häufiger in Szenarien von komplexer Erpressung oder gezieltem Cybermobbing. Gerade bei Geräten, die persönlichen oder vertraulichen Daten enthalten, steigen die Risiken erheblich. Aus Schutzsicht empfiehlt es sich, regelmäßige Aktualisierungen des Betriebssystems und der Firmware zu gewährleisten. Darüber hinaus sind starke Passwörter, Zwei-Faktor-Authentifizierung und verschlüsselte Laufwerke entscheidend, um unbefugten Zugriff zu erschweren. Physischer Schutz der Hardware ist ebenfalls wichtig, da viele der beschriebenen Angriffsmöglichkeiten nur bei direkter Nähe oder Zugriff realisierbar sind.

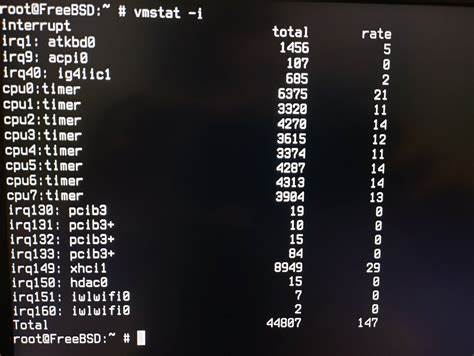

Zudem hilft es, ungewöhnliche Verhaltensweisen des Geräts frühzeitig zu dokumentieren und bei Verdacht auf Kompromittierung professionelle Hilfe in Anspruch zu nehmen. Eine genaue Analyse der Systemlogs und Hardwarezustände kann Hinweise auf unautorisierten Zugriff oder Manipulationen liefern. Letztlich zeigt dieser Vorfall, wie komplex und vielschichtig moderne Angriffstechniken sein können. Die Verquickung von elektromagnetischen Phänomenen, Hardwaremanipulationen und psychologischen Tricks verdeutlicht die Notwendigkeit ganzheitlicher Sicherheitsstrategien. Für Nutzer gilt es, wachsam zu bleiben und im Zweifel Experten hinzuzuziehen, um den Schutz der Daten und Geräte langfristig sicherzustellen.

Die aufkommenden Fragen dazu, wie genau Manipulationen von Ladestatus und Hardwarezuständen technisch realisiert werden können, zeigen, wie facettenreich Sicherheitsmaßnahmen sein müssen, um solchen raffinierten Angriffen entgegenzuwirken. Während viele der beschriebenen Szenarien heute möglicherweise noch ein Ausnahmefall sind, zeigen sie eindrücklich, wie wichtig Awareness und kontinuierliche IT-Sicherheitsarbeit für jeden Einzelnen sind.