In der modernen IT-Sicherheitslandschaft stellen Datenbanksysteme eine besonders kritische Komponente dar. Oracle Datenbanken sind weltweit verbreitet und spielen in vielen Unternehmenssystemen eine zentrale Rolle. Umso bedeutsamer sind Sicherheitslücken, die diese Datenbanken betreffen. Ein aktuelles Beispiel ist die Entdeckung eines Memory Leaks im Oracle Transparent Network Substrate (TNS), einer Kommunikationsschnittstelle, die für Oracle-Datenbankverbindungen genutzt wird. Diese Schwachstelle ermöglicht potenziell unbefugten externen Zugriff auf sensible Systeminformationen und hat in der Sicherheitsgemeinschaft und IT-Welt für berechtigte Aufmerksamkeit gesorgt.

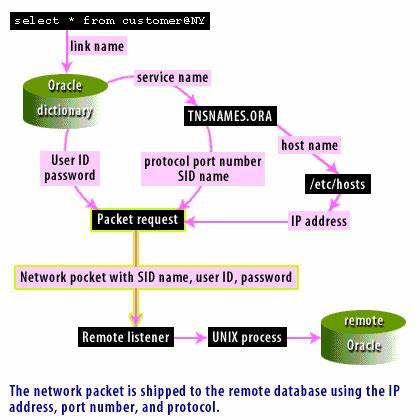

Im Folgenden werden die Hintergründe, die Auswirkungen sowie Maßnahmen zur Absicherung dieses Problems detailliert erläutert. Das Oracle Transparent Network Substrate, kurz TNS, bildet die Grundlage für den Datenaustausch zwischen Oracle-Datenbanken und Clients. Dabei fungiert es als Netzwerktransportprotokoll und vermittelt unterschiedliche Kommunikationsmethoden. Da TNS tief in den Oracle-Architekturstack integriert ist, betrifft eine Schwachstelle auf dieser Ebene die gesamte Datenbankkommunikation erheblich. Anfang 2025 wurde eine schwerwiegende Schwachstelle mit der Bezeichnung CVE-2025-30733 entdeckt.

Diese wurde durch den Sicherheitsanbieter Driftnet aufgedeckt und am 15. April 2025 offiziell durch ein Oracle-Patch behoben. Die Sicherheitslücke kann dazu führen, dass nicht initialisierter oder ungenutzter Speicherbereich ausgelesen wird. Dadurch können sensitiven Informationen wie Umgebungsvariablen, die sensible Systemdetails enthalten, an einen entfernten und nicht authentifizierten Angreifer über das Internet ausgespielt werden. Die Auswirkungen auf die Sicherheit sind damit erheblich, obwohl die Standardkonfiguration von Oracle-Datenbanken den Fernzugriff ohne Authentifizierung in der Regel standardmäßig einschränkt.

Hierdurch entsteht nur eine eingeschränkte Verbreitung der Schwachstelle, wenngleich bereits einige Systeme weltweit betroffen sind. Die Entdeckung erfolgte im Zuge von automatisierten Analysen der Oracle-TNS-Kommunikation durch modifizierte Protokollanalysatoren. Hierbei sendeten die Sicherheitsexperten gezielte Anfragen an TNS-Listener, um Informationen über Datenbankversionen und Konfigurationen zu erhalten – ähnlich wie dies das hauseigene Oracle-Tool lsnrctl lokal ebenfalls tut. Die Anfrage enthält dabei einen bestimmten Kommandoaufruf, der für die Versionserkennung zuständig ist. Wenn die Systeme so konfiguriert sind, dass Anfragen ohne vorherige Authentifizierung von außen zugelassen werden, können sie über diese Schnittstelle Antwortbanner liefern.

Diese wiederum geben Einblicke in Softwareversionen und Betriebssystemdetails. Ein kritischer Faktor bei der Ausnutzung dieses Memory Leaks ist die Konfigurationseinstellung LOCAL_OS_AUTHENTICATION. Ist diese auf OFF gesetzt, ist der Listener potentiell von nicht lokal angemeldeten Benutzern erreichbar. Dies öffnet einer breiteren Nutzerbasis, beispielsweise über das Internet, die Möglichkeit, die Schwachstelle auszunutzen. Daher empfiehlt sich dringend, diese Einstellung auf ON zu belassen, um den Zugang auf lokale Verbindungen zu beschränken.

Dies ist ein wichtiger Baustein im Schutzkonzept und reduziert das Risiko eines erfolgreichen Angriffs erheblich. Neben der expliziten Anfrage über unverschlüsselte Verbindungen zeigten Untersuchungen auch Auffälligkeiten bei mit SSL/TLS gesicherten Verbindungen über TCPS-Listener. Hier wurden unerwartete Datenpakete mit zusätzlichen Informationen entdeckt. Diese Traces hatten Präfixe wie „sdp“ und „wss“, sind vermutlich mit Session Description Protocol und Web Services Security in Verbindung stehenden Portions der Listener-Funktionalitäten assoziiert. Die ungewollte Rückgabe von Speicherinhalten im Kontext von TLS-geschützten Verbindungen zeigt, dass der Memory Leak auch bei verschlüsselten Transportwegen eine realistische Gefährdung darstellt.

Das durch den Memory Leak preisgegebene Speicherbild enthält verschiedene sensible Datenfragmente. Hierzu zählen Informationen zu verbundenen Clients, ausführliche Host-Betriebssystemdetails sowie Wertpaare der Umgebungsvariablen, in denen u.a. Profile von Benutzern, Verzeichnispfade, Systemvariablen wie COMPUTERNAME, USERDOMAIN oder PATH eingesehen werden können. Diese Daten bieten Angreifern eine wertvolle Grundlage, um gezielte weitere Angriffe vorzubereiten oder Werkzeuge zur Systemkontrolle zu implementieren.

Obwohl bei der Default-Einstellung von Oracle kein Fernzugriff ohne Authentifizierung möglich und somit die Schwachstelle nicht direkt ausgenutzt werden kann, zeigen reale Analysen, dass weltweit rund vierzig Systeme mit einer Konfiguration betrieben werden, die diese Sicherheitslücke offenbart. Besonders Betriebssysteme auf Windows-Basis scheinen dabei besonders vertreten zu sein, wenngleich die Schwachstelle generell unabhängig von der Serverplattform auftritt. Die Listener portieren sich meist auf dem Standard-Port 1521, was die Sichtbarkeit im Netz erhöht. Die Tatsache, dass bereits im Jahr 2012 ein Patch mit ähnlicher Zielsetzung veröffentlicht wurde, führt zu der Annahme, dass es sich bei dieser Schwachstelle entweder um einen Regressionfehler in neueren Versionen handelt oder dass frühere Fixes nicht vollständig waren. Oracle reagierte nach Meldung der Schwachstelle zeitnah und professionell, was die Kompetenz im Umgang mit Sicherheitsproblemen unterstreicht.

Dennoch zeigt dieser Fall, wie wichtig es ist, dass Systemadministratoren und Sicherheitsverantwortliche kontinuierlich ihre Systeme überwachen und verwalten, um Schwachstellenrückkehr zu vermeiden. Die Bewertung des Common Vulnerability Scoring System (CVSS v3.1) mit einem Basiswert von 6,5 spiegelt das mittlere Risiko wider. Die relativ niedrigere Bewertung ist vor allem darauf zurückzuführen, dass die Schwachstelle nur bei einer nicht standardmäßigen Konfiguration aktiv ausgenutzt werden kann. Dennoch darf dies nicht darüber hinwegtäuschen, dass der mögliche Schaden durch Informationslecks empfindlich sein kann, insbesondere wenn Umgebungen öffentlich erreichbar sind.

Für Unternehmen und IT-Teams bedeutet die Entdeckung dieser Schwachstelle eine klare Handlungsaufforderung. Zunächst ist es entscheidend, die installierten Oracle-Datenbanksysteme hinsichtlich der Listener-Konfiguration zu prüfen. Die Deaktivierung unerwünschter Fernzugriffe via LOCAL_OS_AUTHENTICATION auf „ON“ ist der erste Schritt. Im weiteren Verlauf sind dringend alle verfügbaren Patches von Oracle einzuspielen, die den Fehler beheben. Häufig kann es hier sinnvoll sein, neben dem Patchen auch den Listener komplett auf nicht öffentliche Netzwerke zu beschränken oder über Firewalls abzusichern.

Darüber hinaus unterstützt eine regelmäßige Überwachung der Netzwerkkommunikation sowie der eingesetzten Protokolle dabei, Auffälligkeiten frühzeitig zu erkennen. Die Nutzung moderner Protokoll-Analysewerkzeuge und Security Information and Event Management (SIEM) Systeme trägt dazu bei, potenzielle Schwachstellen oder ungewöhnliche Zugriffsmuster zeitnah zu detektieren. So lässt sich die Ausbildung von Sicherheitsvorfällen erheblich reduzieren. Neben den unmittelbaren technischen Maßnahmen sollte auch das Bewusstsein in den Organisationen für solche älteren, aber nichtsdestotrotz gefährlichen Komponenten wie Oracle TNS geschärft werden. Gerade weil Tools wie lsnrctl schon seit Jahrzehnten existieren, darf die Gefahr einer solchen Schwachstelle trotz langjähriger Nutzung und angeblicher Stabilität nicht unterschätzt werden.

Security-by-Design und eine minimale Angriffsfläche bleiben Schlüsselprinzipien in der IT-Sicherheit. Abschließend zeigt der Vorfall im Oracle Transparent Network Substrate eindrücklich, wie auch ältere und etablierte Protokolle Sicherheitsrisiken bergen können, wenn Konfigurationen nicht streng kontrolliert werden. Die Kombination aus einer einfachen Anfrage, der potentiellen Rückgabe uninitialisierter Speicherinhalte und dem Umstand, dass das Problem bei aktiviertem Fernzugriff aus der Ferne nutzbar ist, unterstreicht die Wichtigkeit eines ganzheitlichen Sicherheitsansatzes. Für die Zukunft sollten Unternehmen verstärkt auf die konsequente Umsetzung von Best Practices in der Systemhärtung achten. Dabei spielen neben Updates und Patches auch Zugriffsrestriktionen, segmentierte Netzwerke und die Nutzung moderner Authentifizierungsmethoden eine Rolle.

Nur so lässt sich die Sicherheit von Oracle-Datenbanksystemen dauerhaft gewährleisten und die Gefahr von Memory Leaks oder anderen Schwachstellen minimieren. Insgesamt verdeutlicht das Thema Memory Leak im Oracle TNS-Protokoll eindrucksvoll, dass die IT-Sicherheitswelt vor ständig neuen Herausforderungen steht, die ein proaktives und systematisches Vorgehen verlangen. Die Kombination von technologischem Know-how, sorgfältiger Konfiguration und rascher Reaktion auf entdeckte Risiken bleibt der beste Schutz gegen potenzielle Angreifer und Datenverluste.