Die moderne Internetlandschaft ist geprägt von einer Vielzahl vernetzter Systeme, die miteinander kommunizieren. Jeder Computer, Server oder Dienst übermittelt seine Daten über IP-Adressen, die in sogenannten autonomen Systemen zusammengefasst sind. Ein autonomes System (ASN) ist ein Netzwerk oder eine Gruppe von Netzwerken, das unter einheitlicher administrativer Kontrolle steht. Große Anbieter wie Hosting-Dienste, Internet-Service-Provider oder Cloud-Plattformen besitzen jeweils eine eigene ASN-Nummer, unter der sie ganze IP-Bereiche verwalten. Das Problem in der heutigen Zeit ist, dass viele unerwünschte Aktivitäten, vor allem durch Bots oder automatisierte Scraper, von Botschaften ausgehen, die IPs innerhalb eines einzelnen autonomen Systems wechseln.

Das traditionelle Sperren einzelner IP-Adressen ist daher deutlich weniger effektiv geworden. Ein IP-Filter auf Basis einzelner Adressen kann leicht umgangen werden, wenn der Angreifer einfach auf einen anderen IP-Block innerhalb desselben ASNs wechselt. Die Idee, ganze autonome Systeme zu sperren, bietet hier eine kraftvolle Lösung. Statt die Mücken im Einzelfall zu besuchen, wird der ganze Wald abgeschirmt. Betreiber von Onlinediensten und Serveradministratoren können somit automatisch große Bereiche blockieren, die als Ursprung für schädliche Aktivitäten identifiziert wurden.

Doch diese Herangehensweise ist mit Herausforderungen verbunden. Sehr viele ASNs betreiben nicht nur schadhafte Aktivitäten, sondern stellen auch legitime Internetdienste zur Verfügung. Zum Beispiel finden sich innerhalb großer Cloudanbieter IP-Bereiche, die sowohl böswilligen als auch werbefreundlichen Anwendungen dienen. Eine pauschale Sperre könnte somit anderen Nutzern und Diensten schaden und die Funktionalität des eigenen Angebotes einschränken. Daher ist ein abgestuftes System notwendig, das zunächst für kurze Zeiträume blockiert und erst bei fortgesetzter Aktivität langfristigere Sperren verhängt.

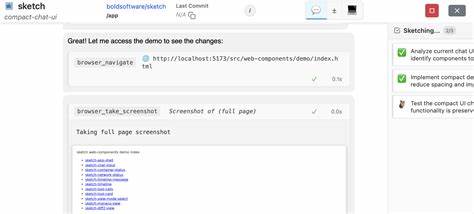

Hier kommen intelligente Tools und Skripte ins Spiel, die automatisch Logdateien auswerten und anhand von Aktivitätsmustern entscheiden, welche ASNs temporär oder permanent gesperrt werden sollen. Ein wichtiger Baustein bei diesem Verfahren ist die Datengrundlage zur Zuordnung von IP-Adressen zu ihren ASNs. Tools wie asncounter oder pyasn erlauben es, anhand lokal gespeicherter Datensätze zu erkennen, zu welchem ASN eine IP-Adresse gehört. Dies macht es möglich, ohne externe Abfragen ganze IP-Bereiche einer ASN zu identifizieren und gegebenenfalls zu blockieren. Dabei sind automatisch abrufbare Datenquellen wie ip.

guide hilfreich, die umfassende Listen der von einem ASN verwalteten IP-Bereiche bereitstellen. Die Kombination aus lokalen Datenbanken und webgestützten Quellen ermöglicht eine schnelle und zuverlässige Klassifikation. Für die tatsächliche Umsetzung der Sperren verwenden viele Admins moderne Firewall-Technologien wie ipset in Verbindung mit iptables oder fail2ban. ipset erlaubt es, große IP-Adressmengen effizient in Sets zu verwalten, die dann von der Firewall überprüft werden. fail2ban ergänzt diesen Ansatz durch seine Fähigkeit, Zugriffe auf Basis von Logdateien zu überwachen und bei Fehlverhalten automatisch IP-Adressen oder nun auch ASNs zu sperren.

In der Praxis bedeutet das, dass ein System Administrator ein Fail2Ban-Jail für das Monitoring bestimmter Logdateien einrichtet, in dem er eine spezielle Filterdefinition für die Erkennung schädlicher Aktivitäten verwendet. Das Resultat ist eine dynamische Sperre, die sich selbst anpasst, indem sie etwa bei wiederholten Verstößen die Sperrzeit verlängert oder bei nachlassender Aktivität die Sperrung aufhebt. Dieses Vorgehen steht im Kontrast zur früheren Praxis, langanhaltende Sperren einzelner IP-Bereiche manuell zu pflegen. Die neue Automatisierung minimiert den Aufwand und reagiert wesentlich schneller auf neu auftretende Attacken oder unerwünschten Datenverkehr. Besonders spannend ist die Idee, nicht nur IP-Adressen einzelner Hosts zu sperren, sondern direkt alle IP-Netzwerke, die von einer ASN stammen.

So kann ein bösartiger Akteur kaum entkommen, indem er nur die IPs wechselt, da die gesamte Bandbreite der AS-Nummer blockiert wird. Gleichzeitig muss man allerdings vermeiden, unbedacht die eigenen Provider zu sperren, da dies den eigenen Zugang zum Internet ebenfalls einschränken würde. Deshalb werden in Filterprozessen IP-Bereiche, die zum eigenen Haushalt oder zu wichtigen Partnern gehören, explizit ausgeschlossen. Umfangreiche Analysen der eigenen Webserver-Logs unterstützen dabei. Dazu gehört etwa ein Blick auf die vergangenen zwei Stunden oder mehr, um festzustellen, welche ASNs besonders aktiv oder auffällig sind.

Dabei wird neben der reinen Anzahl der Zugriffe auch geprüft, ob die Anfragen auf verdächtige Seiten oder Endpunkte, beispielsweise auf URLs, die automatisch als botverdächtig markiert sind, erfolgen. Eine solche differenzierte Sicht erlaubt es, die Balance zwischen verfügbarer Netzwerkleistung für legitime Nutzer und effektiver Abwehr gegen schadhafte Aktivitäten zu halten. Die automatische Umsetzung erfolgt meist über regelmäßig ausgeführte Cronjobs, die in kurzen Abständen die aktuellen Logdateien auswerten, Auffälligkeiten erkennen und gegebenenfalls neue Sperrungen veranlassen. Bei häufigen Verstößen werden die Sperrzeiten ausgedehnt. Dies ist ein wichtiger Faktor, um Dauerangriffe nachhaltig zu verhindern, ohne legitimen Verkehr durch übertriebene Maßnahmen zu beeinträchtigen.

Gerade bei selbst gehosteten Fediverse-Instanzen oder kleinen Communities hat diese Methode Vorteile, weil sie völlig autonom im eigenen System arbeitet und keine externen Datenbanken abfragt, die Datenschutzbedenken aufwerfen könnten. Ein zentraler Punkt bleibt die Pflege und Aktualisierung der verwendeten ASN-IP-Datenbanken, da sich Netzwerkzuordnungen ändern können. Werkzeuge wie asncounter erledigen das automatisiert und vor allem lokal. So bleibt der Schutz stets aktuell, ohne dass sensible Informationen das eigene Netzwerk verlassen. Alles in allem stellt das Sperren von autonomen Systemen einen Fortschritt im Kampf gegen Netzmissbrauch dar.

Es ist eine moderne Lösung für eine Herausforderung, die sich durch die dynamische Zunahme von Bots und Scraping-Angriffen verschärft hat. Die Kombination aus lokalen Tools zur Analyse, automatischen Skripten zur Auswertung von Logs und der Integration in Firewall-Management-Systeme macht diese Methode praktikabel und effizient. Dabei ist der Schlüssel für Erfolg und Nachhaltigkeit eine sensible und intelligente Steuerung der Sperrmechanismen, die sowohl kurzfristige Eindämmung als auch langfristigen Schutz gewährleisten, ohne legitimen Datenverkehr zu blockieren. Betreiber von Webdiensten und Netzwerkadministratoren haben so eine wirkungsvolle Waffe an der Hand, um sich gegen automatische Angriffe und missbräuchliches Verhalten zu schützen. Zugleich schonen sie Ressourcen, da sie auf feinkörnige IP-basierte Sperren verzichten und eher auf umfassende blockierende Maßnahmen setzen können.

Die Herausforderung wird sein, die Balance zwischen Sicherheit und Erreichbarkeit stets neu auszutarieren und gleichzeitig die automatischen Prozesse mit echter menschlicher Überwachung zu kombinieren. Nur so bleibt das Internet ein sicherer und offener Raum für alle Nutzer und Dienste.