In der heutigen digitalen Arbeitswelt sind effizientes Verbindungsmanagement und sichere Autorisierung essenziell, besonders wenn es um die Integration verschiedenster interner Tools und Datenbanken geht. Unternehmen, die moderne Lösungen wie Cursor oder Windsurf zur Unterstützung ihrer Entwickler und Mitarbeiter einsetzen, stehen vor der Herausforderung, Zugriffsrechte präzise zu steuern und an bestehende interne Sicherheitsrichtlinien anzupassen. Besonders im Kontext von sensiblen Daten oder kritischen Arbeitsabläufen wird deutlich, wie wichtig es ist, Mitarbeiterzugriffe auf Datenbanken wie Postgres oder andere spezialisierte Tools konsistent und sicher zu verwalten. Cursor, ein AI-unterstütztes IDE-Tool, ermöglicht Anwendern eine nahtlose Verbindung zu verschiedenen Datenspeichern oder internen Anwendungen, was die Effizienz und Produktivität maßgeblich steigert. Jedoch kommt in diesem Umfeld mit der Integration mehrere Anbieter und Tools die Frage auf, wie eine uniforme und sichere Verwaltung von Zugriffsrechten aller Mitarbeiter gewährleistet werden kann.

Die Herausforderung besteht darin, dass der Zugang über Cursor nicht explizit die Unternehmensrechte umgeht, sondern diese in vollem Umfang widerspiegelt. Ein typisches Beispiel aus der Praxis illustriert die Problematik: Ein Mitarbeiter besitzt eingeschränkte Leserechte auf eine Tabelle in einer Postgres-Datenbank, welche Kundensupport-Tickets enthält. Wenn dieser Mitarbeiter nun über Cursor auf diese Tabelle zugreift, muss das Berechtigungssystem dafür sorgen, dass genau diese Leserechte und keine höheren Privilegien angewendet werden. Jegliche Abweichung kann zu ungewollten Datenlecks oder zu Compliance-Verstößen führen, die insbesondere in regulierten Branchen gravierende Folgen haben können. Die technische Umsetzung eines solchen einheitlichen Berechtigungsmanagements verlangt nach durchdachten Strategien.

Ein grundsätzlich sinnvoller Ansatz ist die Nutzung von zentralen Identitäts- und Zugriffsmanagementsystemen (IAM). Dabei werden die Nutzerrechte nicht isoliert von der Anwendung oder dem Tool selbst verwaltet, sondern sind im Unternehmen zentral hinterlegt und kontrollierbar. Wenn Cursor oder Windsurf beispielsweise in eine Unternehmensinfrastruktur eingebunden werden, die Active Directory, LDAP oder moderne Identity-Provider wie Okta, Azure AD oder Keycloak nutzt, kann hierüber eine konsistente Benutzer- und Rechteverwaltung erfolgen. Neben der zentralen Nutzerverwaltung gewinnt auch die Art der Authentifizierung und Autorisierung an Bedeutung. Moderne Tools unterstützen oft OAuth 2.

0 oder OpenID Connect als Standardprotokolle, die es erlauben, Token-basierten Zugriff zu etablieren. Dies ermöglicht es, im Rahmen von Single Sign-on (SSO) die Authentifizierungsdaten über bestehende Zugangsmechanismen weiterzureichen und dabei gleichzeitig die Berechtigungen in Echtzeit zu prüfen. Eine mögliche Ergänzung ist die Einbindung sogenannter Attribute Based Access Control (ABAC)-Modelle, die neben Nutzerrollen auch kontextabhängige Merkmale wie Standort, Zeit oder Gerätezustand berücksichtigen. So kann der Zugriff dynamisch und situationsabhängig geregelt werden. Zusätzlich spielt das Prinzip der Minimalprivilegien eine wichtige Rolle.

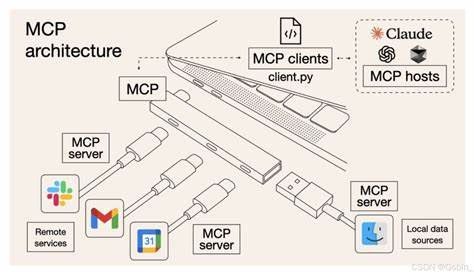

Nutzer sollten nur genau die Zugriffsrechte erhalten, die sie für ihre Arbeit benötigen – nicht mehr und nicht weniger. Diese Praxis erfordert eine sorgfältige Rechtevergabe, die durch eine Kombination aus technischen Mechanismen und organisatorischen Prozessen unterstützt wird. Regelmäßige Audits, automatisierte Reviews und die Pflege von Rollen- und Rechtekatalogen sind essenzielle Bestandteile, um dauerhaft die Sicherheit und Compliance zu gewährleisten. Im Kontext von Cursor und Windsurf ist auch die Frage relevant, ob und wie Remote-Server für Management und Proxying eingesetzt werden. Die Idee einer unternehmensweiten Instanz eines sogenannten MCP-Servers (Management Control Plane) verfolgt das Ziel, alle Zugriffe zentral zu orchestrieren.

Über diesen Server werden Verbindungsanfragen gebündelt authentifiziert und ihre Berechtigungen vor der Weiterleitung geprüft. Dabei kann das System recht granular steuern, welcher Nutzer auf welche Datenquellen mit welchen Aktionen zugreifen darf. Ein solcher Architekturansatz vermeidet Schatten-IT und sorgt für eine einheitliche Sicherheitslage. Nicht zu vernachlässigen sind auch technische Herausforderungen wie Latenz, Ausfallsicherheit und Skalierbarkeit. Wenn beispielsweise alle Verbindungen stellvertretend über einen zentralen MCP-Server laufen, muss dieser robust ausgelegt sein und darf nicht zur Single Point of Failure werden.

Gleichzeitig muss die Performance stimmen, damit Entwickler nicht durch lange Wartezeiten in ihrer Arbeit behindert werden. Daher ist die Architektur in solchen Fällen oft redundant, mit automatischen Failover-Mechanismen und Monitoring, das potenzielle Probleme frühzeitig erkennt. Ein weiterer Aspekt betrifft die Integration von Protokollen und Schnittstellen der verschiedenen Tools. Da Cursor, Windsurf und die angebundenen Datenbanken oder Dienste unterschiedliche APIs und Authentifizierungsmechanismen nutzen können, ist eine einheitliche Vermittlungsschicht essenziell. Middleware-Komponenten, Adapter und Connectoren spielen hier eine wichtige Rolle, um Kompatibilität herzustellen und gleichzeitig alle Sicherheitsregeln konsistent anzuwenden.

Diese Schicht fungiert als Übersetzer und Gatekeeper zugleich. Neben der technischen Seite sind auch Benutzerfreundlichkeit und Akzeptanz wichtige Faktoren für eine erfolgreiche Implementierung. Komplexe Access Control Systeme müssen transparent und nachvollziehbar gestaltet werden, sodass Nutzer sich sicher fühlen und nicht im Umgang behindert werden. Eine gute Dokumentation, Schulungen und ein klarer Support-Prozess tragen dazu bei, mögliche Frustrationen zu vermeiden. Automatisierte Provisionierung und Deprovisionierung von Zugriffsrechten bei Mitarbeiterein- oder -austritten unterstützen zusätzlich die Sicherheitslage.

Insgesamt ist das Management von Benutzerverbindungen und Berechtigungen für Tools wie Cursor und Windsurf keine triviale Aufgabe, sondern erfordert ein Zusammenspiel aus moderner Infrastruktur, technischem Know-how und klaren organisatorischen Richtlinien. Die erfolgreiche Umsetzung davon bringt neben der Erhöhung der Sicherheit gleichzeitig eine Verbesserung der Produktivität mit sich, indem Zugriffsprozesse reibungslos und ohne unnötige Hürden ablaufen. Die Herausforderung wächst mit der steigenden Komplexität der IT-Landschaft und der wachsenden Zahl integrierter Systeme. Besondere Aufmerksamkeit gilt hierbei dem Umgang mit sensiblen Informationen und der Einhaltung von Datenschutzregelungen wie DSGVO oder branchenspezifischen Compliance-Anforderungen. Unternehmen stehen daher vor der Aufgabe, ihre Sicherheitslösungen flexibel, skalierbar und an die sich ständig ändernden Bedingungen anpassbar zu gestalten.

Innovative Ansätze im Bereich des autorisierten Zugriffs gewinnen zunehmend an Bedeutung. Künstliche Intelligenz kann zukünftig dabei helfen, unregelmäßige Zugriffsversuche automatisch zu erkennen und entsprechend Gegenmaßnahmen einzuleiten. Ebenso sind Zero Trust Modelle auf dem Vormarsch, die grundsätzlich davon ausgehen, dass kein Zugriff ohne permanente Prüfung und Authentifizierung erfolgen darf. Diese Paradigmen passen gut zu modernen Toolchains rund um Cursor und Windsurf. Abschließend lässt sich sagen, dass die Verwaltung von Verbindungen und Autorisierungen in hochwertigen, AI-gestützten Entwicklungsumgebungen heute mehr denn je ein kritischer Erfolgsfaktor für Unternehmen ist.

Sie erfordert ein tiefes Verständnis sowohl der technischen als auch der organisatorischen Aspekte und profitiert von einem durchdachten, ganzheitlichen Sicherheitskonzept. Nur so können Unternehmen sicherstellen, dass ihre Mitarbeiter mit den notwendigen Ressourcen ausgestattet sind, ohne dabei ihre Daten und Systeme zu gefährden.