In den letzten Monaten gab es besorgniserregende Nachrichten über Malware, die gezielt macOS-Nutzer angreift, und das Monstrum, das aus den Schatten aufgetaucht ist, trägt den Namen „Banshee“. Diese neuartige Malware ist nicht nur besonders gefährlich, sie nutzt auch eine äußerst raffinierte Methode, um sich vor den Sicherheitsmechanismen von Apple zu verstecken. Ein Bericht von Check Point Research enthüllt, dass ein neuer Typus des berüchtigten Banshee-Diebes, der von russischsprachigen Cyberkriminellen entwickelt wurde, Apple-eigenen Code verwendet, um die Erkennung durch Antivirensoftware zu umgehen. Das Besondere an dieser Variante von Banshee ist, dass sie die gleichen Verschlüsselungsmethoden einsetzt, die auch von Apples XProtect-Antivirus-Software verwendet werden. Durch diese Taktik gelang es der Malware, über zwei Monate lang unentdeckt zu bleiben.

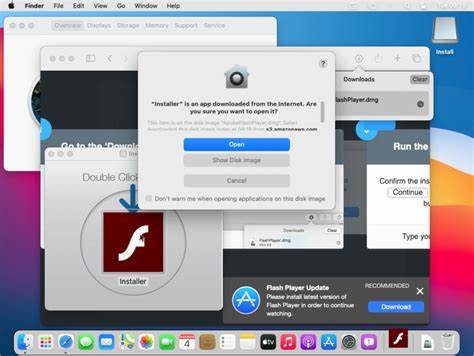

In einer Zeit, in der Malware-as-a-Service (MaaS)-Modelle florieren und auf Kompromittierung von Benutzerdaten abzielen, stellt dies eine ernsthafte Bedrohung für Mac-Benutzer dar. Cyberkriminelle nutzen oft gefälschte, aber scheinbar legitime Anwendungen, um ihre schädlichen Codes einzuschleusen. Die Malware Banshee zielt insbesondere auf sensible Informationen wie iCloud-Keystore-Passwörter, Kryptowährungs-Wallets und sogar Systempasswörter ab. Sie operiert wie ein heimlicher Angreifer, der unbemerkt im Hintergrund agiert, während er wertvolle Daten stiehlt. Interessanterweise hat diese neue Variante von Banshee eine Technik eingesetzt, die bisher in diesem Kontext nicht bekannt war.

Die Malware hat die Verschlüsselungsalgorithmen direkt von Apples XProtect-Engine „gestohlen“. Normalerweise nutzt Apple diese Methode, um seine YARA-Regeln innerhalb der XProtect Remediator-Binärdateien zu schützen. Indem sie diese Verschlüsselungstechnik anwendete, konnte die Malware ihre eigenen schädlichen Codes vor den Augen der Antivirensoftware verbergen. Da die Sicherheitsprogramme an diese Art von Verschlüsselung gewöhnt sind und sie als Bestandteil der legitimen Sicherheitslösungen von Apple betrachten, wurde Banshee nicht als verdächtig eingestuft. Die Folge dieser ausgeklügelten Taktik war, dass Banshee für viele Wochen unentdeckt operieren konnte – bis ein schwerwiegender Fehler der Cyberkriminellen die Situation änderte.

Im November 2024 wurde der Quellcode der Malware auf einschlägigen Untergrundforen veröffentlicht. In der Folge konnten die meisten Antivirensoftware-Engines, die unter VirusTotal verfügbar sind, ihre Signaturen aktualisieren und die neue Version von Banshee innerhalb kürzester Zeit erkennen. Die Malware-Autoren sahen sich gezwungen, ihre Operationen sofort einzustellen, nachdem der Code ins Netz gelangte. Die Verbreitung dieser gefährlichen Malware erfolgte hauptsächlich über Phishing-Webseiten sowie durch manipulierte GitHub-Repositories. Dabei wurden sowohl Mac- als auch Windows-Nutzer angegriffen.

Für die Mac-Nutzer wurde die Banshee-Malware verwendet, während die Windows-Nutzer ins Fadenkreuz der Lumma-Malware gerieten, die ebenfalls als Stealer-Malware bekannt ist. In einem Interview mit den Forschern von Check Point zeigt sich, dass die Bedrohung durch solche Malware immer weiter zunimmt. Malware-Entwickler sind äußerst kreativ und finden ständig neue Wege, um sich vor Sicherheitsprogrammen zu verstecken. Insbesondere die Anwendung von Techniken und Verhaltensweisen, die von legitimen Sicherheitssoftware stammen, stellt eine ernsthafte Herausforderung für die Cybersecurity-Community dar. Es ist bedenklich, dass auf diese Weise Malware ihre eigenen Sicherheitsmechanismen täuschen kann, die dazu dienen, die Nutzer zu schützen.

Die Verbreitung von Malware wie Banshee stellt nicht nur ein Risiko für individuelle Nutzer dar, sondern könnte auch größere Organisationen und Unternehmen gefährden, die auf Apple-Produkte angewiesen sind. Dazu kommt, dass die Cyberkriminalität immer lukrativer wird. Die Täter verwenden ausgeklügelte Businessmodelle, die den Verkauf und die Verbreitung von Malware erleichtern. Dies hebt die Dringlichkeit hervor, dass Sicherheitslösungen ständig aktualisiert und verbessert werden müssen, um der ständig zunehmenden Bedrohung durch Cyberangriffe zu begegnen. Während Apple kontinuierlich daran arbeitet, die Sicherheit seiner Produkte zu verbessern, zeigt der jüngste Vorfall, dass es für Nutzer wichtig ist, wachsam zu sein.

Nutzer sollten nicht nur auf die von Apple bereitgestellten Sicherheitsupdates achten, sondern auch ihre eigenen Sicherheitspraktiken anpassen. Die Verwendung von starken, einzigartigen Passwörtern, die Aktivierung der Zwei-Faktor-Authentifizierung und das Misstrauen gegenüber verdächtigen Links oder Downloads sind einige der besten Schritte, die Nutzer ergreifen können, um sich vor Malware zu schützen. Doch es gibt auch Lichtblicke. In einer Zeit, in der digitale Bedrohungen ubiquitous sind, zeigt das Engagement von Unternehmen wie Mosyle, die sich auf die Sicherheit von Apple-Geräten spezialisiert haben, wie wichtig es ist, innovative und effektive Sicherheitslösungen zu entwickeln. Durch die Bereitstellung von integrierten Ansätzen zur Verwaltung und Sicherheit können Unternehmen ihren Nutzern helfen, sich besser gegen die vielfältigen Bedrohungen im digitalen Raum zu schützen.

Zusammenfassend lässt sich sagen, dass der Vorfall rund um die Banshee-Malware ein ernstes Warnsignal für alle Mac-Nutzer ist. Die Bedrohung durch Cyberkriminalität nimmt zu, und die Effektivität der verwendeten Taktiken wird immer raffinierter. Um in dieser sich ständig verändernden digitalen Landschaft sicher zu bleiben, sind Wachsamkeit und proaktives Verhalten unerlässlich. Die Lektionen, die aus Banshee gezogen werden können, sollten nicht nur als Erinnerung an die Gefahren der Malware dienen, sondern auch als Anreiz, sich aktiv um die eigene digitale Sicherheit zu kümmern.