In der heutigen digitalisierten Welt gewinnen private Schlüssel immer mehr an Bedeutung. Sie sind die Grundlage für Verschlüsselung, Authentifizierung und digitale Signaturen. Ob bei der Nutzung von SSH-Verbindungen, Kryptowährungen oder anderen sicherheitskritischen Anwendungen – private Schlüssel müssen geschützt werden, um Identitätsdiebstahl, Datenverlust und unbefugten Zugriff zu verhindern. Hardwarebasierter Schutz bietet hierbei eine überlegene Sicherheit im Vergleich zu rein softwarebasierten Lösungen. Doch was genau bedeutet hardwarebasierter Schutz für private Schlüssel, warum ist er so wichtig und welche Technologien stehen zur Verfügung? Diese Fragen sollen im Folgenden ausführlich beleuchtet werden.

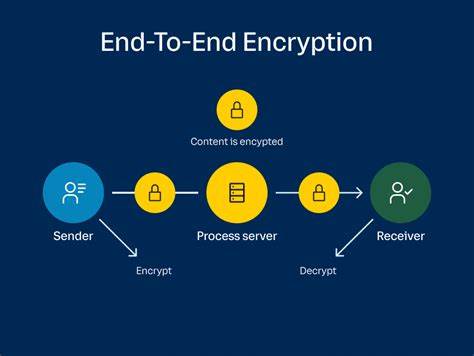

Private Schlüssel sind sensible Daten, die bei einem Verlust oder Diebstahl verheerende Folgen haben können. Die konventionelle Speicherung auf Festplatten oder in der Cloud ist anfällig für Malware, Phishing-Attacken oder Kompromittierung durch Insider. Daher setzen Sicherheitsexperten zunehmend auf Hardware-Lösungen, die private Schlüssel nicht nur speichern, sondern auch deren Verwendung in einem geschützten und isolierten Umfeld garantieren. Hierbei kommen verschiedene Sicherheitskomponenten zum Einsatz, beispielsweise Hardware-Sicherheitsmodule (HSMs), sichere Smart Cards, USB-Sicherheitsschlüssel wie YubiKey oder die Secure Enclave von Apple. Ein herausragender Vorteil hardwarebasierter Schlüsselverwaltung ist, dass die privaten Schlüssel niemals die Hardware-Einheit verlassen.

Damit wird ein externer Diebstahl erheblich erschwert, da beispielsweise auch bei einem kompromittierten Betriebssystem die Schlüssel weiter geschützt sind. Diese Module sind so konzipiert, dass sie kryptographische Operationen wie Signaturen oder Verschlüsselung innerhalb der Hardware durchführen, wodurch der private Schlüssel nicht direkt vom Host-System einsehbar ist. Dies steigert die Sicherheit erheblich und minimiert das Risiko eines Abflusses wichtiger Kryptodaten. Die Apple Secure Enclave ist ein eindrucksvolles Beispiel eines solchen hardwaregestützten Schutzmechanismus. Sie ist in modernen Apple-Geräten integriert und bietet einen abgegrenzten Sicherheitsbereich im Chipsatz, der vor unerlaubtem Zugriff geschützt ist.

Nutzer können SSH-Schlüssel hier sicher hinterlegen und haben zusätzliche Schutzoptionen wie die Authentifizierung via Touch ID oder Apple Watch. Das Betriebssystem verweigert den Zugriff auf die Schlüssel ohne biometrische Zustimmung, was ein hohes Maß an Zugriffssicherheit gewährleistet. Auch Benachrichtigungen bei Schlüsselzugriffen machen es möglich, verdächtige Aktivitäten frühzeitig zu erkennen. Aber hardwarebasierter Schutz geht über einzelne Geräte hinaus. Für maximale Flexibilität und Sicherheit setzen viele Unternehmen und fortgeschrittene Nutzer auf Smart Cards oder USB-Sicherheitsschlüssel mit integriertem Chip.

Marken wie YubiKey bieten multifunktionale Sicherheitsgeräte, die neben der Speicherung von Schlüsseln auch Funktionen wie Zwei-Faktor-Authentifizierung und FIDO2-Unterstützung bieten. Diese Geräte sind portabel, robust und lassen sich an unterschiedlichen Rechnern und Plattformen verwenden. Zudem bieten sie Schutz gegen Phishing-Attacken, da die privaten Schlüssel niemals direkt am Computer preisgegeben werden. Neben der Sicherheit ist auch die Verwaltung und Benutzerfreundlichkeit ein wichtiger Aspekt. Hardware-Sicherheitslösungen wie Secretive, eine Anwendung für Macs, ermöglichen es, SSH-Schlüssel direkt in der Secure Enclave zu verwalten.

Die Software verfügt über eine native Benutzeroberfläche, welche intuitive Konfiguration, Zugriffskontrolle und sichere Speicherung kombiniert. Für Entwickler und Systemadministratoren bedeutet dies weniger Komplexität in der Handhabung und zugleich einen großen Fortschritt im Sicherheitsniveau. Trotz zahlreicher Vorteile sollten auch die Einschränkungen des hardwarebasierten Schlüsselmanagements berücksichtigt werden. Da Hardwaremodule wie die Secure Enclave private Schlüssel nicht exportieren, gestaltet sich das Backup und die Migration auf neue Geräte etwas komplexer. Nutzer sind darauf angewiesen, Schlüssel neu zu generieren oder andere Strategien für den sicheren Transfer zu entwickeln.

Dies ist ein Kompromiss, der zugunsten optimaler Sicherheit akzeptiert wird, allerdings erhöhte Planung und Disziplin bei der Schlüsselverwaltung erfordert. In Bezug auf Compliance und Sicherheit bietet die hardwarebasierte Schlüsselhaltung auch Vorteile. Die Möglichkeit, kryptographische Schlüssel in einem zertifizierten geschützten Bereich zu speichern, erfüllt häufig Anforderungen verschiedener Datenschutzrichtlinien und Industriestandards. Unternehmen profitieren dadurch von leichterer Auditsicherheit und Risikominimierung durch unautorisierten Schlüsselzugriff. Die Kombination von Software- mit Hardwarelösungen eröffnet weiteren Nutzen.

Beispielsweise kann Software wie Secretive Schlüssel verwalten und gleichzeitig die Sicherheitsvorkehrungen der Secure Enclave oder externer Smart Cards nutzen. Aufbauend auf bewährten Schnittstellen wie Keychain APIs in macOS wird so sowohl Komfort als auch maximale Sicherheit gewährleistet. Darüber hinaus ermöglicht ein auditable Build-Prozess Vertrauenswürdigkeit in der Software, die diese sensiblen Operationen durchführt. Fazit: Der hardwarebasierte Schutz für private Schlüssel stellt eine essenzielle Sicherheitsmaßnahme dar, die über reine Softwarelösungen hinausgeht. Durch die physische Isolierung, den Schutz vor externer Kompromittierung und die Einbindung von starken Authentifizierungsmethoden bieten Hardwaremodule die bestmögliche Grundlage zum Schutz digitaler Identitäten.

Insbesondere im Zeitalter zunehmender Cyberbedrohungen ist der Wechsel zu solchen Lösungen unabdingbar, um persönliche Daten, Unternehmenswerte und IT-Infrastrukturen sicher zu halten. Mit Tools wie der Apple Secure Enclave oder vielseitigen Smart Cards ist der Schutz privater Schlüssel heute einfach und effektiv realisierbar – ein entscheidender Schritt in Richtung umfassender IT-Sicherheit.