Chrome-Erweiterungen gehören seit Jahren zu den beliebtesten Mitteln, um den Funktionsumfang des Browsers zu erweitern. Nutzer schätzen sie, weil sie Webseiten anpassen, die Produktivität steigern und Komfortfunktionen hinzufügen. Doch trotz vermeintlich starker Sicherheitsmechanismen schützen Browsererweiterungen nicht immer vor gravierenden Angriffen. Im Jahr 2023 wurde eine außergewöhnliche Sicherheitslücke offengelegt, die eine drastische Privilegienausweitung innerhalb von Chrome-Erweiterungen auf dem Betriebssystem ChromeOS ermöglicht. Diese Schwachstelle zeigt eindringlich, wie kompliziert und vernetzt die Sicherheit von Browsern und deren Ökosystemen wirklich ist.

Es handelt sich dabei nicht nur um einen gewöhnlichen Bug, sondern um eine komplexe Kombination aus altgedienten Webtechnologien, selten genutzten Protokollen sowie neuen Architekturänderungen, die ein gefährliches Einfallstor öffneten. Normalerweise gelten Chrome-Erweiterungen als Sandbox-Anwendungen mit begrenztem Zugriff, die sich lediglich auf Websites mit den Berechtigungen beschränken, die der Nutzer ihnen zugesteht. Dabei besteht grundsätzlich kein Zugriff auf Systemdateien oder sensible Einstellungen. So können Erweiterungen zwar Daten herunterladen oder Tabs schließen, aber sie sollten prinzipiell keine weitere Macht über das System haben. Die größte Gefahr lag bislang darin, dass Erweiterungen Cookies oder Passwörter abgreifen oder den Nutzer bei der Webnutzung stören.

Doch diese Schadensszenarien sind deutlich harmloser im Vergleich zu der potenziellen Ausnutzung der jetzt entdeckten Lücke. Der Schlüssel der Sicherheitslücke liegt im Umgang mit sogenannten filesystem:-URLs innerhalb der ChromeOS-eigenen Dateimanager-App, die auf chrome://-Protokollen basiert. Anders als bei klassischen file://-URLs weisen diese filesystem:-Links einige Besonderheiten auf: Sie entspringen einer veralteten aber immer noch vorhandenen API, die zur Dateiverwaltung dient und auf einem seit über einem Jahrzehnt verwendeten Dateisystem-API-Konzept beruht. Dabei ermöglicht das Protokoll, lokale Dateien innerhalb einer virtuellen Dateisystem-Struktur wie Webseiten zu laden. Während solche URLs früher noch als isoliert und sicher galten, wurde 2023 entdeckt, dass es möglich war, HTML-Dateien über dieses Protokoll so auszuführen, dass sie eine Cross-Site-Scripting-(XSS)-Attacke innerhalb der chrome://file-manager-Oberfläche durchführen konnten.

Dies ist deshalb problematisch, weil chrome://-Domains über höhere Privilegien verfügen und normalerweise vor beliebigem JavaScript geschützt sind. Der Sicherheitsforscher Derin Eryılmaz entdeckte zunächst, dass durch das Öffnen von heruntergeladenen Dateien über ein spezielles filesystem:-URL-Format eine echte Ausführung von JavaScript möglich war, ohne die restriktiven Content Security Policies (CSP) der Standard-Chrome-Seiten umzubenennen. Zudem war über diese ausgeführte JavaScript-Umgebung der Zugriff auf verschiedene sensible Informationen möglich, darunter das Lesen anderer heruntergeladener Dateien und bestimmter interner Chrome-Seiten, die üblicherweise blockiert sind. Diese Erkenntnis allein wäre schon besorgniserregend, doch die wahre Bedrohung zeigte sich erst in der Kombination mit einem weiterführenden Exploit. Die Herausforderung für einen Angreifer bestand jedoch darin, dass der in der filesystem:-URL genutzte Nutzer-Hash eine kryptische Zeichenkette ist, die jeder ChromeOS-Account individuell besitzt.

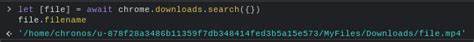

Nur mit Kenntnis dieser Zeichenfolge konnte man den Weg zu den lokalen Dateien korrekt ableiten und die XSS-Schwachstelle ausnutzen. Hier zeigte sich die Raffinesse des Exploits: Eryılmaz konnte mittels einer Funktion der chrome.downloads-API an den vollständigen Dateipfad gelangen, der den User-Hash enthielt. Dadurch wurde automatisiert sichergestellt, dass die Erweiterung mit der „downloads“-Berechtigung eine schädliche HTML-Datei laden und gleichzeitig den exakten Pfad für den exploitiven filesystem:-Link konstruieren konnte. Das Szenario war so konstruiert, dass eine harmlose aussehende Erweiterung eine Datei mit Schadcode auf das System herunterlädt und diese dann automatisch über den filesystem:-Link öffnet.

Der darin enthaltene Code lief mit erweiterten Rechten auf chrome://file-manager, konnte lokal gespeicherte Dateien lesen und manipulieren und mit fortschrittlichen Funktionen des chrome.fileManagerPrivate-APIs kommunizieren. Das beeindruckende daran ist, dass diese API weitreichende Operationen ermöglicht, etwa Schreiben lokaler Dateien, Verwaltung von Downloads und sogar Interaktionen mit Crostini – dem Linux-Terminal von ChromeOS. Wo andere Umgebungen oft bei den Ausführungsmöglichkeiten auf einen Exploit des Betriebssystems oder eine direkte Memory-Korruption angewiesen sind, konnte dieser Fehler durch reine JavaScript-Manipulationen und geschickte Nutzung der originären APIs ausgenutzt werden. Das ist ein Paradigmenwechsel und macht diese Schwachstelle besonders kritisch.

Mit Zugriff auf die .bashrc-Datei von Crostini lassen sich beispielsweise Skripte einfügen, die bei jedem Terminalstart ohne weitere Nutzerinteraktion ausgeführt werden. So kann Schadsoftware dauerhaft und versteckt installiert werden – eine echte Hintertür im System. Darüber hinaus wurde ein weiterer Bug in einer eingebetteten System-Erweiterung namens „Image Loader“ gefunden. Sie besitzt ebenfalls filesystem:-URLs und ist für das reine Lesen von Dateien zuständig.

Auch hier konnten XSS-Angriffe durchgeführt werden, die im Vergleich zu der ersten Lücke etwas eingeschränkter sind, da die Bearbeitung der Dateien nicht erlaubt ist. Dennoch stellen beide Lücken zusammengenommen eine besonders schwere Angriffsmöglichkeit dar, die einen Angriff mittels einer scheinbar harmlosen Chrome-Erweiterung ohne auffällige Benutzerinteraktion erlaubt. Die Sicherheitslücken konnten durch Google innerhalb weniger Wochen behoben und in stabilen Versionen von ChromeOS seit Version 116.0.5845.

120 gepatcht werden. Vorher waren sie im Zeitraum von Juli bis August 2023 aktiv. Dank der akribischen Arbeit des Forschers wurden die Fehler mit hoher Priorität behandelt. Die ChromeOS-Updates umfassen Anpassungen bei der WebUI-Konfiguration, insbesondere eine bessere Erkennung und Isolierung von filesystem:- und blob:-URLs innerhalb von chrome://-Seiten, wodurch der missbräuchliche Zugriff verhindert wird. Das Patchen dieser Probleme ist technisch anspruchsvoll, da die Betroffenen Domains tief im System liegen und normalerweise geschützte APIs nutzen.

Die Erkenntnisse aus diesem Vorfall werfen ein Schlaglicht auf die Risiken, die von Browsererweiterungen ausgehen können, insbesondere dann, wenn das zugrundeliegende Betriebssystem eng mit dem Browser verknüpft ist. Während es lange Zeit als Standard galt, dass Erweiterungen keine Dateizugriffsrechte oder keine direkten Betriebssystemeingriffe erhalten, zeigt sich, wie schnell veraltete APIs oder Konfigurationsfehler als Einfallstore genutzt werden können. Dies erinnert auch an frühere Exploits, bei denen es Angreifern gelang, exe-Dateien auf Windows-Systemen zu starten, indem sie Browser-spezifische Debugger- oder Entwicklerwerkzeug-Schnittstellen ausnutzten. Für Nutzer von ChromeOS ist es daher essenziell, regelmäßig Sicherheitsupdates einzuspielen und keine unbekannten oder nicht verifizierten Erweiterungen zu installieren. Bewusst vergeben wird typischerweise nur die Berechtigung „downloads“ – eine relativ harmlose Einstellung, die jedoch in Kombination mit der beschriebenen Lücke zur weitreichenden Kontrolle führen konnte.

Somit zeigen diese Schwachstellen exemplarisch, wie selbst scheinbar eingeschränkte Berechtigungen für Angriffe missbraucht werden können. Die Entdeckung der Lücke beleuchtet neben der technischen Faszination auch einen wichtigen Aspekt der Softwareentwicklung: Sicherheitslücken entstehen nicht immer durch offensichtliche Fehler, sondern können auch Jahr(zehnt) alte Designentscheidungen nutzen, die plötzlich in einem neuen Kontext gefährlich werden. Der Einsatz veralteter APIs, die heute nicht mehr gängigen Sicherheitsstandards entsprechen, trägt entscheidend dazu bei. Gleichzeitig illustriert die Findung, wie kontinuierliche Sicherheitsprüfung und Bug-Jagd bei komplexen Systemen unerlässlich sind, um neue Angriffsvektoren zu identifizieren. Darüber hinaus demonstriert das Disclosure-Verfahren einen erfolgreichen Weg im Sicherheits-Ökosystem: schnelle Meldungen, konstruktive Zusammenarbeit mit Google und eine zügige Beseitigung der Probleme.

Die Prämierung mit insgesamt 10.000 US-Dollar honoriert nicht nur den Aufwand, sondern bestätigt auch die Relevanz solcher sorgfältig analysierten Schwachstellen. Für die Community sind derartige Fälle zudem Lehrstücke, um interne Prozesse zu verbessern und zukünftige Angriffe abzuwehren. Abschließend bleibt festzuhalten, dass auch bei eigentlich als sicher geltenden Umgebungen unvorhersehbare Sicherheitsschwächen auftreten können. Das Chromium-Projekt und Google setzen weiterhin auf umfangreiche Sicherheitsmechanismen, strikte Content Security Policies und starke Sandboxing-Technologien, um Nutzer zu schützen.

Dennoch sind erfahrene Angreifer in der Lage, kreative Wege zu finden, um Grenzen zu überschreiten. Dies unterstreicht die Bedeutung eines mehrschichtigen Schutzkonzepts: regelmäßige Updates, restriktive Berechtigungsvergaben, aufmerksamkeitsbewusstes Nutzerverhalten sowie kontinuierliche Sicherheitsforschung. Die Privilegienausweitung bei Chrome-Erweiterungen 2023 wird daher als herausragendes Beispiel für eine zeitgemäße Herausforderung in der Computer- und Browsersicherheit in die Geschichte eingehen. Es zeigt, dass der Kampf um den Schutz persönlicher Daten und digitaler Ressourcen immer weitergeht und dass die Zusammenarbeit von Entwicklern, Forschern und Anwendern entscheidend ist, um solche Angriffe zu verhindern und die digitale Infrastruktur zu stärken.