Die Umwandlung von HTML-Dokumenten in PDF-Dateien ist eine weit verbreitete Anforderung in modernen Webanwendungen. Dabei greifen viele Entwickler auf spezialisierte Renderer zurück, die oftmals auf Browsertechnologien basieren, um eine möglichst originalgetreue und umfangreiche Darstellung zu gewährleisten. Doch während solche Lösungen funktional überzeugen, birgt die Verwendung von HTML-zu-PDF-Konvertern auch signifikante Sicherheitsrisiken. Besonders kritisch wird es, wenn der Renderer auf veralteten Browser-Engine-Versionen basiert und keine ausreichenden Schutzmechanismen implementiert sind. Ein aktueller Fall aus der Praxis eines Pentesters offenbart eindrucksvoll die Gefahrenlage: Ein auf Chromium basierender HTML-zu-PDF-Renderer in einer .

NET-Umgebung erlaubte lokalen Dateizugriff und letztlich die Ausführung von Schadcode auf dem Server. Dieses Szenario soll im Folgenden ausführlich erläutert werden, um das Bewusstsein für diese Problematik zu schärfen und geeignete Gegenmaßnahmen und Best Practices aufzuzeigen. Der Bericht basiert auf der Analyse einer EO.Pdf Version 18.3.

46.0, welche Chromium 62 und den JavaScript-Motor V8 in Version 6.2 integriert. Die Relevanz ergibt sich aus der Tatsache, dass diese Engine- und V8-Versionen mittlerweile sieben Jahre alt sind und zahlreiche bekannte Sicherheitslücken aufweisen. Auf diese Schwachstellen haben Angreifer einen direkten Einfluss durch manipulierte HTML-Daten, die an die PDF-Generierung übermittelt werden.

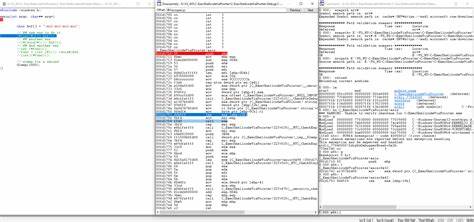

Bei der untersuchten Implementierung erfolgte die HTML-Einbettung über eine API, welche als Eingabe unter anderem ein URL-kodiertes HTML-Dokument entgegennahm. Diese Vorgehensweise öffnet letztlich eine Vielzahl von Angriffsmöglichkeiten, da die Daten auf dem Server interpretiert werden, ohne nennenswerte Filter oder Einschränkungen. Das erste Indiz für Sicherheitsprobleme ließ sich durch eine einfache Server-Side Cross-Site Scripting (XSS) testen. Ein eingebettetes Image mit einer externen URL bestätigte die Möglichkeit, vom Server kontrollierte HTTP-Anfragen ins Internet zu senden, was einer Server-Side-Request-Forgery (SSRF) entspricht. Noch brisanter wurde die Lage, als sich herausstellte, dass JavaScript innerhalb des Renderers ausgeführt wird und beispielsweise iframes geladen werden können.

Somit ist es möglich, beliebige Webseiteninhalte oder Systemeigenschaften auszulesen. Die Fähigkeit, iframe-Elemente zu nutzen, um direkt auf lokale Ressourcen zuzugreifen, verdeutlichte den Ernst der Lage. Durch das Laden von Dateipfaden vom lokalen System – etwa „file://C:/Windows/win.ini“ – standen Inhalte von kritischen Systemdateien offen. Diese unbeabsichtigte Offenlegung stellt ein erhebliches Sicherheitsproblem dar, da interne Mechanismen und sensible Informationen an potenzielle Angreifer preisgegeben werden.

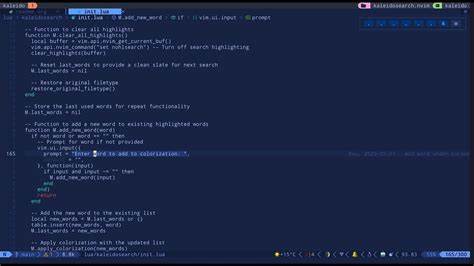

Spannend war ferner, dass der Chromium-Renderer nicht wie üblich in einer Sandbox betrieben wurde. Die Sandboxing-Schicht, die normalerweise Prozesse voneinander trennt und die Rechte einschränkt, war deaktiviert. Das ermöglichte es, Schwachstellen in der Chromium-Version direkt und ohne Umwege auszunutzen, was die Wahrscheinlichkeit einer vollständigen Remote Code Execution (RCE) enorm erhöhte. Die Kombination aus lokalem Dateizugriff, JavaScript-Ausführung und fehlendem Sandbox-Schutz öffnete die Tür für tiefgreifende Angriffe auf den Server. Zur Veranschaulichung wurde eine bekannte Sicherheitslücke CVE-2017-15428 des Chromium-Browsers auf die EO.

Pdf-Implementierung portiert. Diese Lücke, bei der es sich um einen Fehler im regulären Ausdruck-Mechanismus der V8-JavaScript-Engine handelt, führte zu einem Crash und zeigte die Verwundbarkeit der eingesetzten Browserengine. Die eigentliche Herausforderung lag darin, aus derartige Abstürzen eine kontrollierte Codeausführung zu entwickeln, was zumindest in diesem Fall durch manuelles Debugging und den Aufbau einer eigenen V8-Entwicklungsumgebung möglich war. Die Vorbereitung der Umgebung erforderte die Anpassung an ältere Abhängigkeiten und umfangreiche Kompilierungstätigkeiten, da moderne Systeme moderne Bibliotheken mitbringen, welche nicht mit der alten V8-Version kompatibel sind. Nach intensiven Tests und dem Einsatz eines Exploits, der eine Use-After-Free-Schwachstelle im WebAssembly-Modul ausnutzte, konnte schließlich schädlicher Shellcode ausgeführt werden.

Der bemerkenswerte Beweis des Erfolges war das Starten des Windows-Rechners (calc.exe) auf dem Zielsystem. Eine solche Kompromittierung ermöglicht Angreifern uneingeschränkten Zugriff auf den Server, das Einschleusen weiterer Schadsoftware, das Abgreifen von Daten und das Umgehen sämtlicher Sicherheitsvorkehrungen. Dieses Szenario illustriert eindrücklich, wie veraltete Technologien und unzureichende Sicherheitsvorkehrungen wie das Belassen von JavaScript-Aktivierung bei der PDF-Erstellung echte Risiken bedeuten. Entwickler sollten daher niemals auf Standardkonfigurationen vertrauen, sondern unter Berücksichtigung der Sicherheitsaspekte die PDF-Render-Optionen genau prüfen.

Im Fall der EO.Pdf-Bibliothek stehen Optionsparameter zur Verfügung, die das Laden lokaler Dateien unterbinden und die Ausführung von Skripten verhindern. Leider sind diese bei Produkten oftmals nicht per Voreinstellung aktiviert, was Angreifern erheblichen Spielraum gibt. Neben dem technischen Aspekt darf auch die Sicherheitskultur nicht vernachlässigt werden. Automatisierte Scanner erkennen diese Art von Sicherheisschwachstellen nicht zuverlässig, denn die komplexen technischen Gegebenheiten und Interaktionen zwischen Renderer-Komponenten sind schwer vollautomatisierbar.

Nur tiefgehende manuelle Penetrationstests, welche gezielt auf mögliche Angriffsszenarien eingehen, decken derartige Probleme auf und helfen Unternehmen, Lücken frühzeitig zu schließen. Insgesamt zeigt der Fall, wie wichtig es ist, bewährte Sicherheitsmaßstäbe bei der Einbindung von externen Komponenten anzuwenden: Regelmäßige Updates, Deaktivierung unnötiger Funktionen, Einsatz von Sandbox-Techniken und eine gründliche Prüfung der Ein- und Ausgaben sind unverzichtbar. Ebenso empfiehlt es sich, PDF-Erstellung von der危险lichen Umgebung zu trennen und nur mit minimalen Rechten auszuführen. Für Anbieter von HTML-zu-PDF-Konvertern ist es ratsam, klare Sicherheitshinweise zu geben und Konfigurationen so auszuliefern, dass potenzielle Angriffsflächen bestmöglich minimiert werden. Das Beispiel illustriert aber auch die Chancen für die Sicherheitscommunity.

Die Kombination aus Fachwissen zu Browserinternas, JavaScript-Engines und .NET-Integration ermöglicht es, kritische Schwachstellen aufzudecken und durch koordinierte Offenlegung und Updates die IT-Welt sicherer zu machen. Für Interessierte eröffnen sich spannende Einblicke in die Welt der Browser-Exploits, die trotz aller Schwierigkeiten durch Geduld und tiefgehende Analysen überwindbar sind. Abschließend lässt sich festhalten, dass HTML-zu-PDF-Renderer trotz ihrer praktischen Vorteile ein potenzielles Einfallstor für Angriffe darstellen. Die Kombination aus lokalem Dateizugriff, eingebetteten Skripten und veralteter Engine-Technologie kann zu kompakten und gravierenden Risiken führen.

Anwender und Entwickler sollten das Thema Sicherheit bei der Integration solcher Systeme stets priorisieren, um ihre Infrastruktur vor der Ausnutzung genau solcher Szenarien zu schützen und den Missbrauch ihrer Ressourcen zu verhindern.

![Six Little Lines of Fail (2019) [video]](/images/A04A7C44-BAF0-41F6-8080-F549288E513A)