Speichersicherheit ist seit vielen Jahren ein heiß diskutiertes Thema in der Informatik und der IT-Sicherheitsbranche. Die zunehmende Komplexität moderner Software, verbunden mit dem stetigen Wachstum von Angriffsmöglichkeiten, macht das Thema aktueller denn je. Speicherfehler wie Buffer Overflows, Use-After-Free-Fehler oder Type Confusions zählen zu den Hauptursachen für Sicherheitslücken, die von Angreifern meist ausgenutzt werden, um Schadcode auszuführen oder Systeme zu kompromittieren. Doch der Weg zur Speichersicherheit ist unvermeidlich und bereits heute zeichnen sich klare Strategien und Technologien ab, die bestehende Schwachstellen nachhaltig reduzieren können. Dabei ist der Prozess durchaus komplex und umfasst nicht nur den Einsatz von sichereren Programmiersprachen, sondern auch raffinierte Werkzeuge, umfassende Testverfahren und System-Architekturen, die Angriffe abwehren.

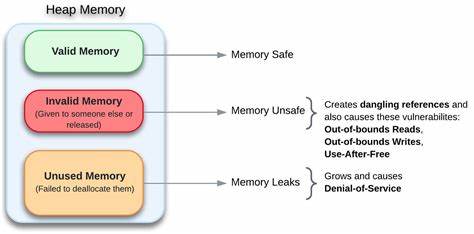

Zuallererst gilt es, den Begriff Speichersicherheit zu definieren. Speichersicherheit umfasst sämtliche Maßnahmen, die dazu dienen, Programmfehler im Umgang mit Speicherzugriffen zu vermeiden oder deren Ausnutzung zu verhindern. Dies beinhaltet sowohl statische Methoden, die schon während der Kompilierung angewendet werden, als auch dynamische Verfahren, die während der Laufzeit Fehler aufspüren und abwehren. Zudem spielt der Systemkontext eine Rolle, in dem Software ausgeführt wird, etwa durch Kernel-Härtung oder Hardware-Sicherheitsmechanismen. Die Ziele sind klar: Programme sollen zuverlässig laufen, Sicherheitslücken minimiert und Angriffe erfolgreich abgewehrt werden.

Die Herausforderung dabei ist, dass die Speichersicherheit niemals durch eine einzige Lösung erreicht wird – es braucht die Kombination von Sprache, Compiler, Tools und sorgfältigen Entwicklungspraktiken. Ein häufig diskutierter Ansatz sind sogenannte speichersichere Programmiersprachen wie Rust oder Go. Diese Sprachen wurden von Grund auf mit Speichersicherheitsmechanismen entworfen, etwa durch automatische Speicherbereinigung, strenge Typisierung und Grenzwertprüfungen bei Arrays. Dadurch sollen typische Fehlerquellen wie Pointer-Arithmetik oder unkontrollierte Speicherzugriffe möglichst ausgeschlossen werden. Doch auch diese Sprachen sind keine Allheilmittel.

In der Praxis sind verschiedene Implementierungen und Performance-Anforderungen kompromissbehaftet, so dass selbst bei speichersicheren Sprachen gelegentlich Sicherheitsprobleme auftreten können. Zusätzlich zur Sprache selbst ist daher die gesamte Toolchain und der Entwicklungsworkflow entscheidend. Traditionell werden in vielen Systemen noch immer Programmiersprachen wie C und C++ eingesetzt, die tiefen Speicherzugriff erlauben und dadurch anfällig für kritische Speicherfehler sind. Trotz dieses inhärenten Risikos zeigt sich, dass mit rigorosen Methoden eine hohe Speichersicherheit trotz C/C++ erreicht werden kann. Werkzeuge wie statische Code-Analysen helfen dabei, gefährliche Muster früh zu erkennen.

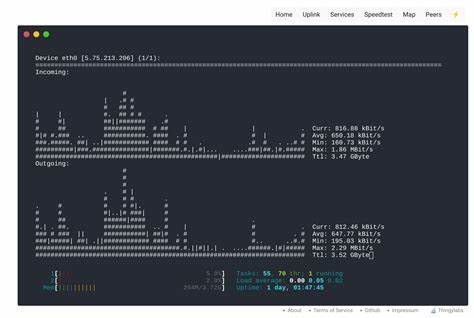

Zudem bringen Laufzeit-Mechanismen wie AddressSanitizer oder ThreadSanitizer (ASAN/TSAN) zusätzliche Absicherung, die Fehler während der Ausführung detektieren und Entwicklerwarnungen liefern. Kombinationen aus Fuzzing und Sanitizern wurden in den letzten Jahren als besonders wirkungsvoll etabliert. Durch systematische Eingabegeneratoren werden Programme mit extrem unvorhergesehenen Daten konfrontiert, um verborgene Fehler aufzudecken. Das Projekt HardenedLinux beispielsweise hat in diesem Bereich neue Maßstäbe gesetzt und eigene fuzzer-gestützte Lösungen entwickelt, die gezielt auf Kernkomponenten des Linux-Kernels angewandt werden. Dadurch konnten Codeabdeckungen von über 70 Prozent bei Netzwerkprotokollen realisiert werden, was enorme Fortschritte im Bereich der Speichersicherheit bedeutet.

Neben der Fehlererkennung ist die Exploit-Minderung ein essenzieller Faktorteil der Speichersicherheit. Die reine Fehlerbehebung reicht oft nicht aus, da sich nicht alle Schwachstellen in vertretbarer Zeit beheben lassen. Umfangreiche Schutzmechanismen wie NX-Bit, Control Flow Integrity (CFI), Stack Canaries, sowie Address Space Layout Randomization (ASLR) tragen dazu bei, eine erfolgreiche Ausnutzung deutlich zu erschweren oder zu verhindern. Solche Sicherheitsfunktionen sind mittlerweile fester Bestandteil moderner Compiler und Laufzeitumgebungen. Auch hier ist die Praxis wichtig: Entwickler sollten präventiv Schutzfunktionen aktivieren und regelmäßig aktualisieren, um einen angemessenen Sicherheitslevel aufrechtzuerhalten.

Ein innovativer Ansatz aus der Forschung findet sich im Projekt Fil-C, das an der Schnittstelle von Compiler-Technologie und Sicherheit angesiedelt ist. Es handelt sich um eine Erweiterung von Clang/LLVM, mit der C/C++-Code automatisch in memory-safe Varianten transformiert wird. Fil-C arbeitet dabei radikal und kann viele sonst schwer detektierbare Fehler ausnutzen, indem es die Exploit-Möglichkeiten stark reduziert. Obwohl sich Fil-C noch im Entwicklungsstadium befindet und nicht für den produktiven Einsatz ausgereift ist, stellt es eine vielversprechende Richtung dar, wie speichersichere C/C++-Programme in Zukunft aussehen könnten. Die Frage, ob Software komplett in speichersicheren Sprachen neu geschrieben werden sollte, wird in der Sicherheitsgemeinschaft kontrovers diskutiert.

Rewrites sind kostenintensiv, zeitaufwändig und in vielen Fällen praktisch nicht umsetzbar. Historisch gewachsene Systeme, vor allem im Open-Source-Bereich, müssen oft aus Kompatibilitäts- und Performancegründen auf existierenden Technologien basieren. Stattdessen plädieren Experten dafür, bewährte Methoden wie Sanitizer, Fuzzing und Schutzmechanismen konsequent zu nutzen und die bestehende Codebasis gezielt zu härten. Diese pragmatische Sichtweise steht für den Weg der kleinen, aber stetigen Verbesserungen, die über die Zeit hinweg die Systemsicherheit signifikant erhöhen. In der Praxis zeigt sich, dass viele kritische Projekte ihre Bug-Tracking- und Entwicklungskultur nach diesem Prinzip ausrichten.

OpenSSL etwa ist Vorreiter in der Integration von Sanitizer-Tests und kontinuierlicher Qualitätskontrolle. Dagegen sind noch immer zahlreiche Bibliotheken und Anwendungen zu finden, bei denen solche Maßnahmen entweder nicht implementiert oder nicht ausreichend genutzt werden. Die Aufforderung an alle Entwickler lautet demnach ganz klar: Enable sanitizers in debug- und test-builds und nutzt Fuzzing konsequent, um Sicherheitslücken frühzeitig zu erkennen. Zusammenfassend zeigt sich: Die Speichersicherheit ist ein unvermeidlicher Bestandteil moderner Softwareentwicklung und Systemhärtung. Sie erfordert einen ganzheitlichen Ansatz über Sprachdesign, Compiler-Technologie, Sicherheitswerkzeuge und beständige Qualitätskontrolle.

![Switch 2 confirms the use of the T239 chip [video]](/images/72BFC362-21D6-47D6-A56F-AE038CCCD2C2)